Что такое политика безопасности в информатике

Политика безопасности

Содержание

Определение политики безопасности

Политика безопасности организации (англ. organizational security policies ) — совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

Политика безопасности зависит:

Методы оценки

Существуют две системы оценки текущей ситуации в области информационной безопасности на предприятии. Они получили образные названия «исследование снизу вверх» и «исследование сверху вниз».

Первый метод достаточно прост, требует намного меньших капитальных вложений, но и обладает меньшими возможностями. Он основан на известной схеме : «Вы — злоумышленник. Ваши действия?». То есть служба информационной безопасности, основываясь на данных о всех известных видах атак, пытается применить их на практике с целью проверки, возможна ли такая атака со стороны реального злоумышленника.

Метод «сверху вниз» представляет собой, наоборот, детальный анализ всей существующей схемы хранения и обработки информации. Первым этапом этого метода является, как и всегда, определение, какие информационные объекты и потоки необходимо защищать. Далее следует изучение текущего состояния системы информационной безопасности с целью определения, что из классических методик защиты информации уже реализовано, в каком объеме и на каком уровне. На третьем этапе производится классификация всех информационных объектов на классы в соответствии с ее конфиденциальностью, требованиями к доступности и целостности (неизменности).

Предполагаемые ущербы

Далее следует выяснение насколько серьёзный ущерб может принести фирме раскрытие или иная атака на каждый конкретный информационный объект. Этот этап носит название «вычисление рисков». В первом приближении риском называется произведение «возможного ущерба от атаки» на «вероятность такой атаки». Существует множество схем вычисления рисков, остановимся на одной из самых простых.

Ущерб от атаки может быть представлен неотрицательным числом в приблизительном соответствии со следующей таблицей :

| Величина ущерба | Описание |

|---|---|

| 0 | Раскрытие информации принесет ничтожный моральный и финансовый ущерб фирме |

| 1 | Ущерб от атаки есть, но он незначителен, основные финансовые операции и положение фирмы на рынке не затронуты |

| 2 | Финансовые операции не ведутся в течение некоторого времени, за это время фирма терпит убытки, но ее положение на рынке и количество клиентов изменяются минимально |

| 3 | Значительные потери на рынке и в прибыли. От фирмы уходит ощутимая часть клиентов |

| 4 | Потери очень значительны, фирма на период до года теряет положение на рынке. Для восстановления положения требуются крупные финансовые займы. |

| 5 | Фирма прекращает существование |

Вероятность атаки представляется неотрицательным числом в приблизительном соответствии со следующей таблицей :

| Вероятность | Средняя частота появления |

|---|---|

| 0 | Данный вид атаки отсутствует |

| 1 | реже, чем раз в год |

| 2 | около 1 раза в год |

| 3 | около 1 раза в месяц |

| 4 | около 1 раза в неделю |

| 5 | практически ежедневно |

Необходимо отметить, что классификацию ущерба, наносимого атакой, должен оценивать владелец информации, или работающий с нею персонал. А вот оценку вероятности появления атаки лучше доверять техническим сотрудникам фирмы.

Риск предприятия

Следующим этапом составляется таблица рисков предприятия. Она имеет следующий вид :

| Описание атаки | Ущерб | Вероятность | Риск (=Ущерб*Вероятность) |

|---|---|---|---|

| Спам (переполнение почтового ящика) | 1 | 4 | 4 |

| Копирование жесткого диска из центрального офиса | 3 | 1 | 3 |

| … | … | … | 2 |

| Итого : | 9 | ||

На этапе анализа таблицы рисков задаются некоторым максимально допустимым риском, например значением 7. Сначала проверяется каждая строка таблицы на не превышение риска этого значения. Если такое превышение имеет место, значит, данная строка – это одна из первоочередных целей разработки политики безопасности. Затем производится сравнение удвоенного значения (в нашем случае 7*2=14) с интегральным риском (ячейка «Итого»).

Если интегральный риск превышает допустимое значение, значит, в системе безопасности набирается множество мелких погрешностей, которые в сумме не дадут предприятию эффективно работать. В этом случае из строк выбираются те, которые дают самый значительный вклад в значение интегрального риска и производится попытка их уменьшить или устранить полностью.

Цели и задачи политики информационной безопасности

Защита персональных данных

с помощью DLP-системы

С ледование правилам информационной безопасности позволяет защитить информацию на предприятии и предотвратить сбои в работе существующей бизнес-системы. Прежде чем начать разработку стратегического плана безопасности, важно понять, какие цели должна преследовать система защиты и какие есть уязвимости деятельности предприятия.

Стратегия безопасности – это комплексный подход, состоящий из организационных, технических и инженерных мер, которые в конечном счете поддерживают работу системы безопасности.

Понятие политики безопасности

Каждая сетевая услуга, которую использует или предоставляет организация, создает риски для всей системы и сети, к которой она подключена. Создание комплексной системы защиты невозможно без политики безопасности.

Политика безопасности – это набор правил, которые применяются ко всем функциям компьютеров и других коммуникационных ресурсов, принадлежащих организации. На практике правила создаются службой безопасности предприятия, администратором безопасности или компаниями, которые предоставляют услуги по защите данных.

Все правила, указанные в политике безопасности, должны применяться к сотрудникам, компьютерам и другим вычислительно-коммуникационным ресурсам, которые принадлежат организации.

Правила ИБ включают:

Политика безопасности определяет, что вы хотите защитить и что вы ожидаете от пользователей системы. Она обеспечивает основу для планирования безопасности при разработке новых объектов или расширения вашей текущей сети.

Правила ИБ описывают обязанности пользователя, такие как защита конфиденциальной информации и создание нетривиальных паролей. Также политика безопасности должна описывать, кто и как будет следить за эффективностью и своевременным выполнением мер безопасности. Такой мониторинг помогает определить, может ли кто-либо попытаться обойти существующую систему защиты.

Цели безопасности

Чтобы разработать свою политику безопасности, нужно четко определить цели безопасности. Цели – это конкретные шаги, которые в итоге реализуют правила ИБ. Эти шаги включают в себя обучение сотрудников и внедрение необходимого программного обеспечения, оборудования для соблюдения правил. Кроме того, когда вносятся изменения в вычислительную среду, нужно обновлять политику безопасности. Это необходимо для того, чтобы специалисты могли определить все новые риски, которые касаются нововведений.

Для создания и выполнения политики безопасности у руководителя должны быть четкие цели. Цели безопасности относятся к одной или нескольким из следующих категорий:

Защита ресурсов

Схема защиты ресурсов должна гарантировать, что только авторизованные пользователи могут получить доступ к объектам системы. Возможность защиты всех типов системных ресурсов является основным показателем ее прочности. Служба безопасности должна определить разные категории пользователей, которые могут получить доступ к вашей системе. Кроме того, следует продумать, какую авторизацию доступа нужно предоставить этим группам юзеров в рамках создания политики информационной безопасности.

Аутентификация

Аутентификация – это проверка того, что ресурс (человек или машина) на другом конце сеанса действительно соответствует своим характеристикам. Постоянная аутентификация защищает систему от риска взлома, при котором злоумышленник использует ложную идентификацию для доступа к системе.

Традиционно для аутентификации используются пароли и имена пользователей, цифровые сертификаты или параметры биометрии человека (отпечатки пальцев, скан лица). Когда вы связываете свою систему с общедоступной сетью, такой как Интернет, аутентификация пользователя принимает новые параметры. Важным различием между Интернетом и обычной локальной сетью является надежность. Интрасеть позволяет контролировать весь входящий трафик и действия пользователей, в то время как Интернет является средой возможной атаки злоумышленника.

Следовательно, вы должны серьезно подумать о том, как использовать более сильные методы проверки подлинности, чем предоставляют традиционные процедуры ввода имени пользователя и пароля. У проверенных пользователей могут быть разные типы разрешений на основе их уровней авторизации.

Авторизация

Авторизация – это уверенность в том, что лицо или компьютер на другом конце сеанса имеют разрешение на выполнение запроса. Авторизация подразумевает, что существует риск получения доступа к системным ресурсам со стороны. Как правило, авторизация выполняется в контексте аутентификации.

Целостность

Целостность – это уверенность в том, что поступающая информация такая же, как и то, что было отправлено. Понимание целостности требует понимания понятий целостности данных и целостности системы.

Принципы целостности информации:

Конфиденциальность

Секретные данные должны сохраняться. Злоумышленник не должен знать об их существовании. Конфиденциальность имеет решающее значение для обеспечения общей безопасности данных предприятия. Она достигается с помощью таких принципов:

Все это помогает обеспечить конфиденциальность при передаче данных через ненадежные сети. Политика безопасности организации должна включать детальное описание шагов, выполнение которых обеспечивает ИБ и конфиденциальность данных в локальной и глобальной сети.

Аудит безопасности

Аудит безопасности – это мониторинг всех событий, которые связаны с получением доступа к сети. Всего рекомендуется использовать два типа записей – с указанием успешных авторизаций и подозрительных подключений. Неудачные попытки получения доступа являются первым сигналом попыток взлома.

Если уполномоченный сотрудник решил ознакомиться с результатами работы другого работника, такое действие должно быть внесено в журнал безопасности. Также нельзя выносить конфиденциальные данные за пределы охраняемого объекта. В случае необходимости передать бумажные копии нужно пользоваться услугами специальных курьерских компаний, которые занимаются передачей засекреченных данных между несколькими объектами.

Планирование целей ИБ и их достижение

Организация должна устанавливать цели информационной безопасности на всех уровнях. Цели ИБ в организации всегда соответствуют политике ИБ. Если это осуществимо на практике, риск взлома и хищения ценных данных будет минимальным.

Цели должны учитывать требования информационной безопасности и результаты оценки возможных рисков. Риски следует обработать и создать план противодействия, чтобы закрыть существующие каналы утечки. Важно отметить, что оценка опасности хищения должна быть экономически эффективной – затраты на устранение непредвиденных ситуаций не должны превышать максимальный убыток от действия злоумышленника.

В процессе планирования того, как достичь безопасности, организация должна дать ответ на такие вопросы:

Оценка целей

Служба безопасности должна быть уверена в эффективности разработанной системы ИБ. После формирования перечня целей следует провести оценку их эффективности. К примеру, если вы создаете систему передачи рабочих данных между сотрудниками через облачное хранилище, нужно удостовериться в надежности сервиса и по возможности разработать дополнительные клиентские программы, которые могут шифровать данные и в нечитабельном виде отправлять на сервер.

Описание результата

Конечный результат создания политики безопасности должен быть задокументирован с указанием всех проделанных действий, материальных затрат и дальнейших рекомендаций по совершенствованию. Важно, чтобы систему можно было легко модифицировать после подключения новых вычислительных ресурсов.

Со временем могут возникать новые каналы утечки или способы взлома, которые ранее не были рассмотрены службой безопасности. Подобные происшествия нужно мониторить и устранять в максимально короткие сроки.

Для ознакомления сотрудников с правилами разграничения доступа и тонкостями организации безопасности следует регулярно проводить служебные тренинги или выдавать служебные инструкции по использованию техники и ведению документации.

Эффективное выполнение политики безопасности подразумевает создание системы защиты конфиденциальных данных предприятия с минимальными затратами и максимальным охватом всех возможных каналов утечки данных.

Построения системы информационной безопасности

Мероприятия по защите информации

Мероприятия охватывают целый ряд аспектов законодательного, организационного и программно-технического характера. Для каждого из них формулируется ряд задач, выполнение которых необходимо для защиты информации. Перечислим самые общие из них.

В нормативно-законодательном аспекте необходимо решение следующих задач:

В организационном аспекте:

В процедурном аспекте:

В программно-техническом аспекте:

Рассматривая эти аспекты применительно к обеспечению безопасности современных информационных систем, можно сфокусировать их на следующих положениях [Галатенко В.А., 2006]:

При формулировании требований к обеспечению информационной безопасности и построению соответствующей функциональной модели ИБ, следует учитывать следующие важные моменты.

Во-первых, для каждого сервиса основные требования к ИБ (доступность, целостность, конфиденциальность) трактуются по-своему. Целостность с точки зрения СУБД и с точки зрения почтового сервера — вещи принципиально разные. Бессмысленно говорить о безопасности локальной или иной сети вообще, если сеть включает в себя разнородные компоненты. Следует анализировать защищенность конкретных сервисов и устройств, функционирующих в сети. Для разных сервисов и защиту строят по-разному.

И, во-вторых, основная угроза ИБ организаций, как было отмечено выше, в большей степени исходит не от внешних злоумышленников, а от собственных сотрудников. В связи с этим необходима разработка и внедрения в практику работы предприятия совокупности управленческих и организационных мер по обеспечению ИБ.

Политика информационной безопасности

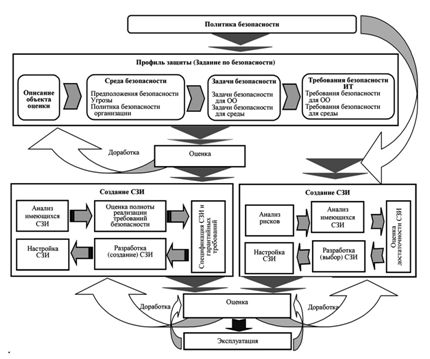

Основой программы обеспечения ИБ является многоуровневая политика информационной безопасности, отражающая подход организации к защите своих информационных активов и ресурсов (рис. 4.9).

Под «политикой информационной безопасности» понимается совокупность документированных методологий и управленческих решений, а также распределение ролей и ответственности, направленных на защиту информации, информационных систем и ассоциированных с ними ресурсов.

Политика безопасности является важнейшим звеном в формировании ИБ, поэтому принятие решения о её разработке, внедрении и неукоснительном выполнении всегда принимается высшим руководством организации. Политика разрабатывается на основе концепции и программы информационной безопасности. Как системный документ, политика включает в себя общую (концептуально-программную) часть и совокупность частных политик, относящихся к различным аспектам деятельности компании.

В идеале политика информационной безопасности должна быть реалистичной и выполнимой, а также не приводить к существенному снижению общей производительности бизнес-подразделений компании. Политика безопасности должна содержать основные цели и задачи организации режима информационной безопасности, четко содержать описание области действия, а также указывать на контактные лица и их обязанности.

Вводная часть «Общей политики безопасности» должна быть краткой и понятной содержать не более двух-четырёх (максимум пять) страниц текста. При этом важно учитывать, как политика безопасности будет влиять на уже существующие информационные системы компании. Как только политика утверждена, она должны быть предоставлена всем сотрудникам компании для ознакомления. Наконец, политика безопасности должна пересматриваться ежегодно, чтобы отразить текущие изменения в развитии бизнеса компании и в её программно-аппаратном, сетевом и информационном обеспечении.

Формирование, актуализация и совершенствование политики ИБ является многоаспектным циклическим (итерационным) процессом (рис. 4.10), реализация которого сводится к следующим практическим шагам.

С практической точки зрения политику безопасности целесообразно разделить на три уровня. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят общий характер и, как правило, исходят от высшего руководства организации:

На верхнем уровне политики цели организации в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Если организация отвечает за поддержание критически важных баз данных, на первом плане может стоять уменьшение случаев потерь, повреждений или искажений данных. Для организации, занимающейся продажами, вероятно, важна актуальность информации о предоставляемых услугах и ценах, а также ее доступность максимальному числу потенциальных покупателей. «Режимная» организация в первую очередь заботится о защите от несанкционированного доступа — конфиденциальности.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров. В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины:

Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств в масштабе компании или когда иначе поступить просто невозможно.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов: широкий доступ в доступ в Internet и сочетание свободы получения информации с защитой от внешних угроз, использование домашних компьютеров, применение пользователями неофициального или несанкционированного программного обеспечения и т.д. Политика среднего уровня должна для каждого аспекта освещать следующие темы.

Описание аспекта. Например, если рассмотреть применение пользователями неофициального программного обеспечения, последнее можно определить как обеспечение, которое не было одобрено и/или закуплено и внедрено на уровне организации.

Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данный аспект политики безопасности. Например, касается ли организаций-субподрядчиков политика отношения к неофициальному программному обеспечению? Затрагивает ли она работников, пользующихся карманными компьютерами и ноутбуками и вынужденных переносить информацию на производственные машины?

Позиция организации. Продолжая пример с неофициальным программным обеспечением, можно обозначить позиции полного запрета или выработки процедуры приемки и использования подобного обеспечения и т.п. Позиция может быть сформулирована в общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще говоря, содержание документов по политике безопасности, так и перечень таких документов, может быть существенно различным для разных организаций.

Роли, обязанности и ответственность. В документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, то должно быть известно, у кого и как его следует получать. Если должны проверяться дискеты, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила.

Законопослушность. Политика должна содержать общее описание запрещенных действий с несанкционированным ПО и наказаний за них.

Точки контакта. Должно быть известно, куда и к каким документам следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно «точкой контакта» служит должностное лицо и/или доступный раздел соответствующей библиотеки или хранилища.

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя конкретные цели и задачи, правила и способы их достижения. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне. Типичные вопросы, на которые следует дать ответ при следовании политики безопасности нижнего уровня:

При формулировке целей политика нижнего уровня может исходить из соображений целостности, доступности и конфиденциальности, но она не должна останавливаться только на них. Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам бухгалтерии и отдела кадров позволялось вводить и модифицировать информацию. В общем случае цели должны связывать между собой объекты сервиса и осмысленные действия с ними.

Исходя из целей, формулируются правила безопасности, описывающие, кто, что и при каких условиях может делать. Чем детальнее правила, чем более формально они изложены, тем проще поддержать их выполнение программно-техническими мерами и средствами.

Для разработки и внедрения политики ИБ, как правило, создаётся рабочая группа. Формирование такой группы по информационной безопасности актуально, прежде всего, для крупных компаний, в которых процесс изменения информационных технологий является постоянным, в него вовлечено большое количество людей — поэтому так важно предусмотреть механизм, предоставляющий им возможность постоянного общения. Создание рабочей группы, имеющий свой информационный ресурс (форум) в Intranet, позволяет обеспечить соответствующую координацию комплекса вопросов по обеспечению ИБ и избежать проблем, связанных с недостаточной информированностью всех заинтересованных лиц. Фактически, с точки зрения российских реалий, такой форум является постоянно действующим органом компании, включающим в свой состав представителей наиболее значимых подразделений компании, а также сотрудников служб информационной, экономической и общей безопасности.

К компетенции этого органа относятся разработка динамической модели информационной безопасности, включающей:

Рабочая группа является ведущим органом по проведению организационно-режимных процессов и разработке стандартов организации, определяющих режим работы компании в части, касающейся информационной безопасности. Она отвечает за исполнение концепции (политики) информационной безопасности и может быть создана не только в рамках компании, но и в рамках ее крупных структурных подразделений. К компетенции этой рабочей группы относятся следующие вопросы:

В рабочую группу должны входить специалисты следующих подразделений: представитель высшего менеджмента в лице заместителя генерального директора или технической дирекции (департамента), службы общей безопасности, кадровой службы, служб экономической и информационной безопасности, юридической службы, представители аналитических отделов и служб, а также службы менеджмента качества.

Распределение ответственности за обеспечение безопасности включает необходимость выполнения следующих действий:

Совершенно очевидно, что реализация политики информационной безопасности вовлекает много специалистов высокого класса и требует существенных затрат. Во всех случаях необходимо найти разумный компромисс, когда за приемлемую цену будет обеспечен приемлемый уровень безопасности, а работники не окажутся чрезмерно ограничены в использовании необходимых информационных ресурсов. Обычно ввиду особой важности данного вопроса наиболее регламентировано и детально задаются права доступа к информационным объектам и устройствам.

Неоднократно отмечено, что сотрудники являются как самым сильным, так одновременно и самым слабым звеном в обеспечении информационной безопасности. Необходимо донести до сотрудников мысль о том, что обеспечение информационной безопасности — обязанность всех без исключения сотрудников. Это достигается путем введения процедуры ознакомления с требованиями политики ИБ и подписания соответствующего документа о том, что сотрудник ознакомлен, ему понятны все требования политики и он обязуется их выполнять.

Политика позволяет ввести требования по поддержанию необходимого уровня безопасности в перечень обязанностей каждого сотрудника. В процессе выполнения ими трудовых обязанностей для сотрудников необходимо периодически проводить ознакомление и обучение вопросам обеспечения информационной безопасности. Критически важным условием для успеха в области обеспечения информационной безопасности компании становится создание в компании атмосферы, благоприятной для создания и поддержания высокого приоритета информационной безопасности. Чем крупнее компания, тем более важной становится информационная поддержка и мотивация сотрудников по вопросам безопасности.