Что такое резервный пароль

Размещено от Дороти Коллинз Январь 13, 2021 18: 40

При резервном копировании iPhone в iTunes резервное копирование iPhone с помощью пароля необходимо для вашей конфиденциальности.

Что такое резервный пароль iPhone?

Как зашифровать резервную копию iPhone?

Забыли пароль для iPhone?

Прочитайте эту страницу, чтобы получить полное руководство резервный пароль iPhone и устранение неполадок, связанных с этим.

Часть 1. Что такое резервный пароль iPhone?

Что такое резервный пароль iPhone?

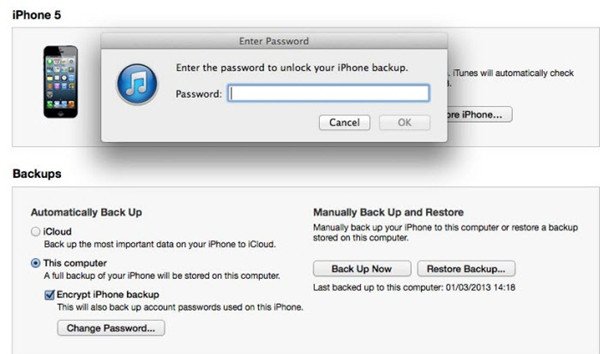

После того, как вы успешно выполните резервное копирование содержимого на своем iPhone и захотите просмотреть файлы в iTunes, будет ли пароль, который сломает ваши слабые мозги?

Здесь более подробно о пароле резервного копирования iPhone вы должны знать.

В отличие от пароля iTunes, ваш резервный пароль iPhone работает только тогда, когда вам нужно просмотреть свои резервные копии в iTunes. Это два разных пароля, и этот нужен, когда система запрашивает и настраивается индивидуально. После того, как вы установили пароль, запомните его или запишите в безопасное место, потому что без этого пароля вы не сможете использовать резервную копию iTunes. Просто не забудьте обратить на это внимание.

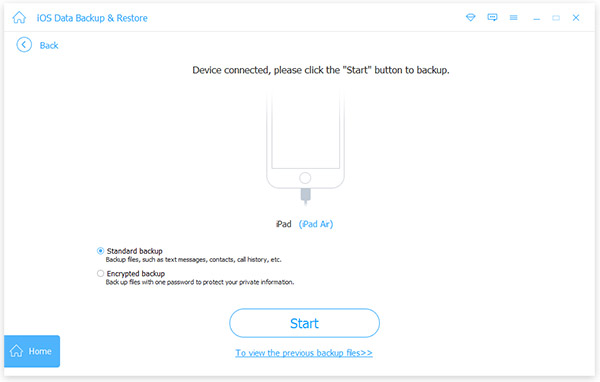

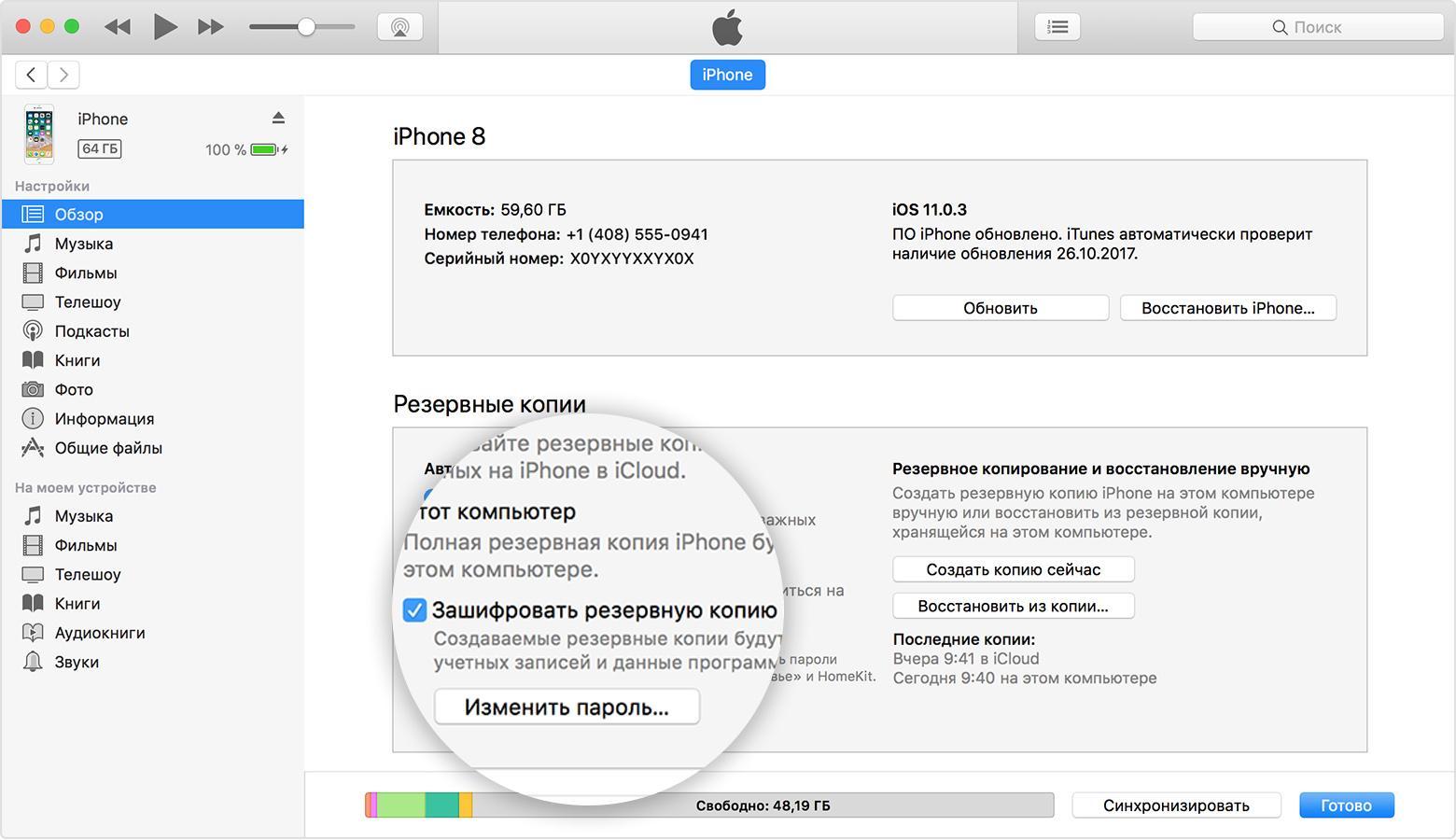

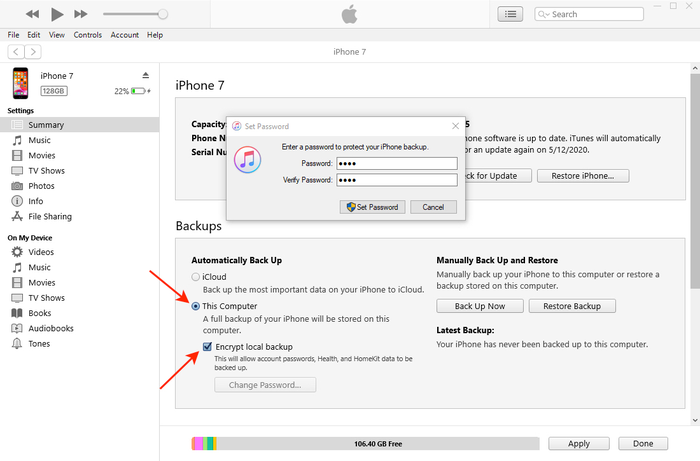

Часть 2. Как установить или отключить резервный пароль iPhone?

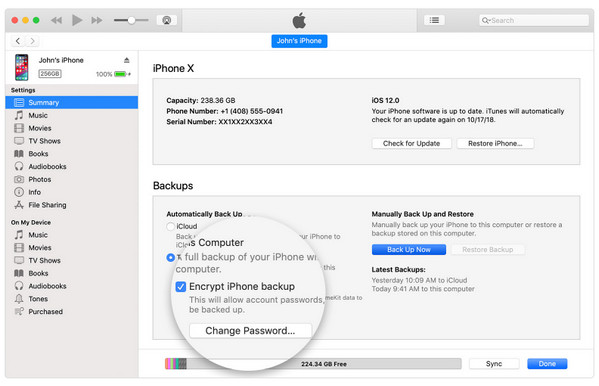

Независимо от того, установили ли вы пароль для резервной копии iPhone или никогда не устанавливали, вам просто нужно выполнить шаги ниже, чтобы установить пароль.

Часть 3. Пароль для резервного копирования iPhone забыли?

Как упоминалось в предыдущих параграфах, вы не сможете восстановить зашифрованные резервные копии, если забудете пароль для резервного копирования iPhone. Чтобы справиться с такими проблемами, вот несколько эффективных и популярных методов, которые вы можете попробовать.

Иногда пароль резервной копии iPhone, который вы забыли, может быть паролем, который вы использовали или собираетесь использовать. Это может быть ваш пароль Apple ID, имя или день рождения одного из ваших родственников или даже обычный пароль, например «123456» и т. Д. Вы могли установить пароль ранее, но просто забыли его. Поэтому, прежде чем обращаться за технической поддержкой, попробуйте использовать пароль, который вы можете использовать, и посмотрите, работает ли он.

На самом деле iSeePassword Настоятельно рекомендуется многими пользователями по всему миру. Просто возьмите iSeePassword, например, это программное обеспечение предназначено для разработки простого в использовании дешифрования для пользователей iTunes, здесь подробно описан процесс расшифровки и восстановления пароля резервного копирования iPhone.

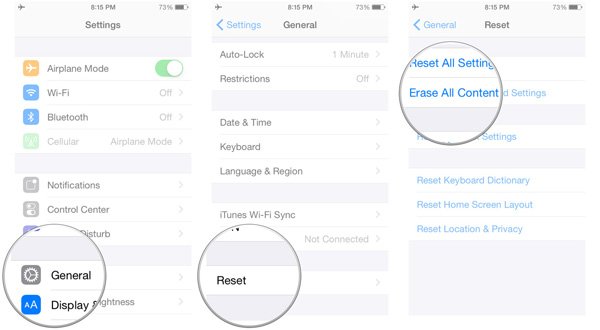

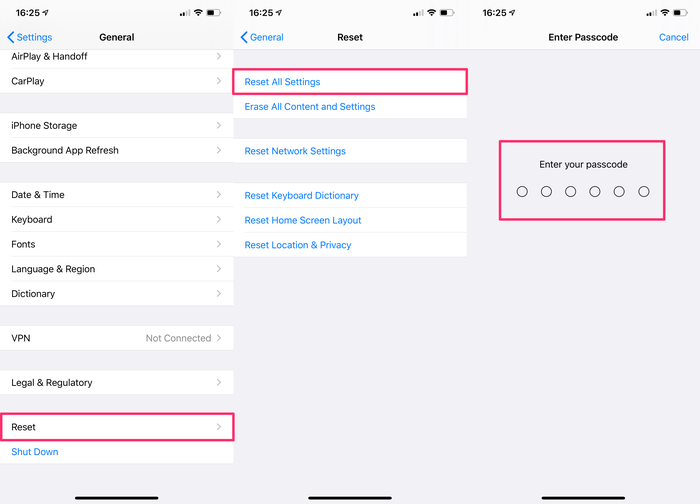

В iOS 11 / 12 или более поздней версии вы можете создать новую зашифрованную резервную копию своего устройства, сбросив пароль для резервного копирования iPhone. Вот более подробно о шагах.

Этот способ проще сбросить пароль резервного копирования iPhone, по сравнению с сброс пароля iTunes.

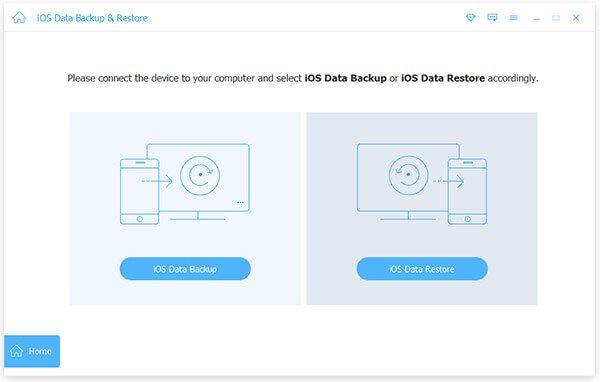

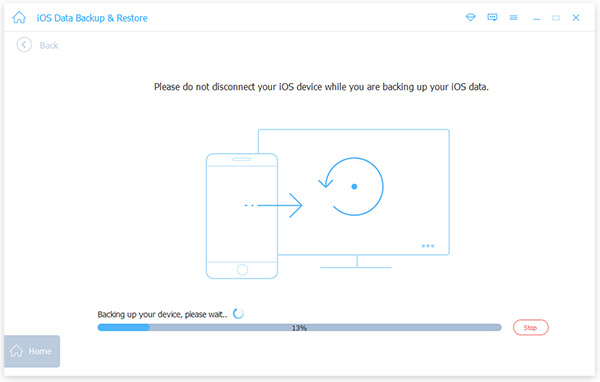

Часть 4. Лучший альтернативный способ резервного копирования iPhone

Использование iTunes для резервного копирования данных iPhone является рекомендуемым вариантом Apple. Однако, если вы забыли пароль для резервного копирования iPhone и не смогли его восстановить, будет очень жаль. Таким образом, получение альтернативы для резервного копирования iPhone также является значительным.

Один клик для резервного копирования содержимого iPhone на компьютер.

Предварительный просмотр и выбор данных iPhone с помощью простых шагов.

Поддержка iPhone XS / XR / X / 8 / 7 / 6 / 5 / 4, iPad и т. Д.

Установите резервный пароль iPhone для безопасной защиты содержимого.

Столкнувшись с какой-либо проблемой, связанной с резервным паролем iPhone, вы можете просто обратиться к информации из этой статьи. На большинство ваших вопросов мы получим достойные ответы. Не паникуйте, если вы обнаружите, что ваш пароль для резервного копирования iPhone забыт, даже если все методы потерпели неудачу, вы все равно можете использовать iOS Data Backup & Restore в качестве альтернативного решения.

Как узнать пароль для разблокировки резервной копии iPhone

Разработчики компании Apple много усилий и средств вкладывают в разработку надежной системы защиты персональных данных пользователей. У каждого владельца электроники от американского производителя есть возможность защитить свои резервные копии паролем, также произвести защиту в зашифрованном резервном копировании.

Что такое резервный пароль на iPhone

Резервный пароль iPhone/iPad еще называют резервным password iTunes. Его необходимо устанавливать в том случае, если пользователь осуществляет копирование пакетов данных в зашифрованном формате. Для получения доступа к бэкапу понадобится ввести комбинацию символов.

Техника от американской компании Apple

Обратите внимание! Резервный пароль устанавливается отдельно от комбинаций iPhone и Apple ID.

Основная его задача – возможность просматривать и восстанавливать из резервных копий данные. На протяжении нескольких лет американский производитель задействовал различные форматы шифрования, однако в одной из последних версий операционной системы был произведен ряд существенных изменений. Утилита iPhone Backup Extractor поддерживает все форматы шифрования, даже сгенерированные другими операционными системами.

Что делать, если утерян пароль от резервной копии на iPhone

Важно понимать, что информацию из бэкапа без пароля нельзя восстановить. Если был утерян password для разблокировки резервной копии iPhone, необходимо выполнить ряд следующих действий:

Владелец устройства не сможет использовать ранее зашифрованные бэкапы, но этот алгоритм позволит сгенерировать новое хранилище данных, а также задать новый пароль.

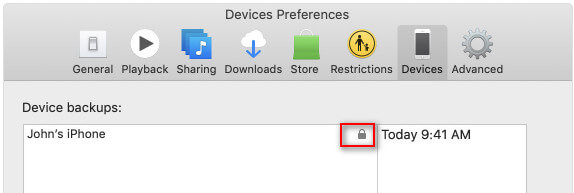

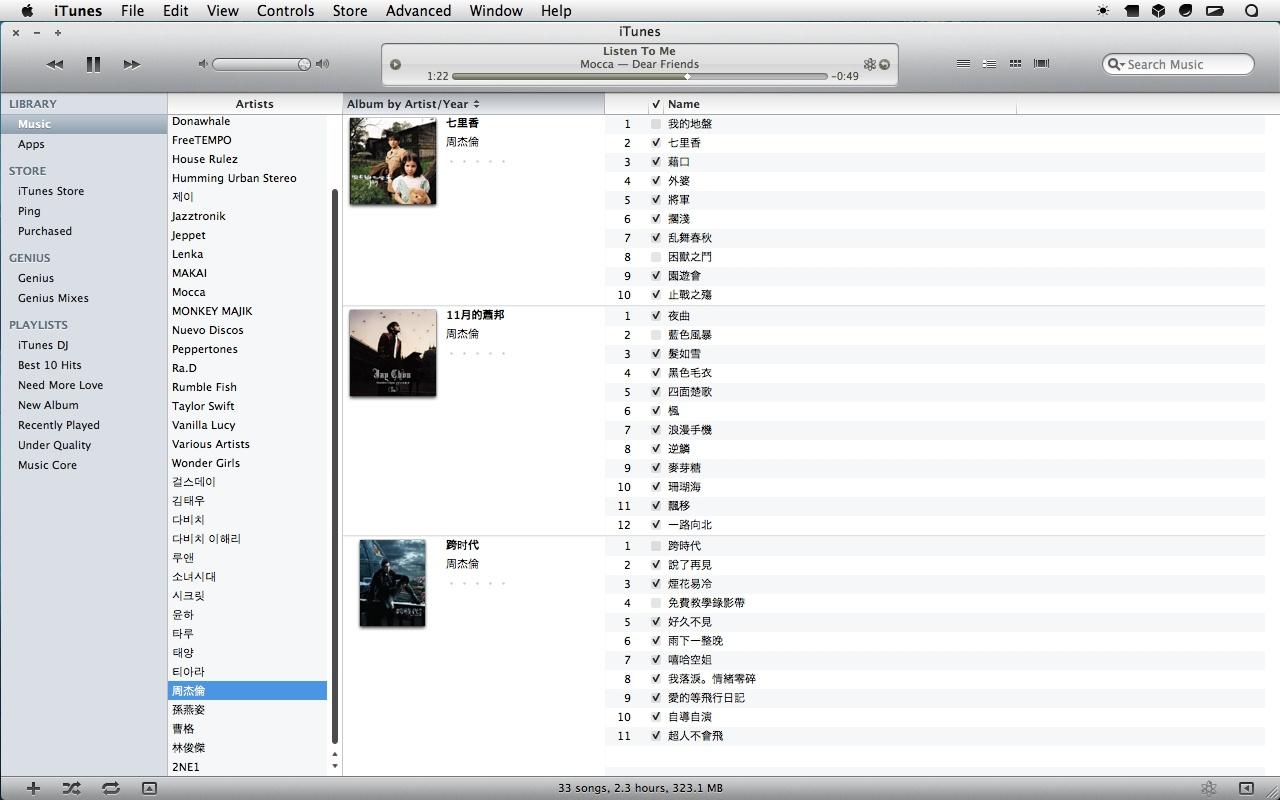

Интерфейс приложения iTunes

Версия iOS 10 и более ранние не позволяют сбрасывать password, поэтому нужно прибегнуть к иному подходу. Если система требует «Введите пароль для разблокировки резервной копии iPhone», а где взять его пользователь не знает, то нужно предпринять следующее:

Попытки вспомнить забытый password

Забывать пароли просто, особенно сложные символьные комбинации, ведь ежедневно их использовать нет необходимости. Однако специалисты рекомендуют не отчаиваться раньше времени и методом проб проверить возможные варианты.

Обратите внимание! Сервис iTunes не вводит санкции за попытки использовать несколько разных символьных комбинаций, однако на каждую проверку потребуется определенное количество времени.

Вполне возможно, что был использован в качестве пароля один из перечисленных вариантов:

Разработчики настоятельно не рекомендуют устанавливать везде одинаковый password, однако для простоты запоминания лучше придумывать ассоциативные и простые для человека комбинации.

Как отключить шифрование резервной копии на iPhone

Для деактивации шифрования бэкапов необходимо снять определенные флажки в iTunes или Finder, произвести ввод password для подтверждения действия.

Как выглядит зашифрованная резервная копия на iPhone

Если пароль пользователь забыл и посмотреть его негде, то можно воспользоваться двумя вариантами действий:

Обратите внимание! Результаты социальных опросов показали, что большинство пользователей продукции Apple не используют возможность создания бэкапов одновременно в двух местах – облачном хранилище iCloud и iTunes.

Как сбросить пароль резервной копии и создать новую

Сбросить зашифрованные данные iPhone – что это и для чего эта опция необходима? Она позволяет перезаписать бэкап, но доступ к зашифрованным данным открыт не будет. Если информация была неважной, то пользователю нужно выполнить следующую последовательность действий:

Важно! В новом бэкапе не будет содержаться информация со старой резервной копии, все пакетные данные будут утеряны.

У всех пользователей продукции Apple есть несколько возможностей надежно сохранить свои данные в облаке и в памяти ПК. Специалисты настоятельно рекомендуют использовать и iCloud, и iTunes, поскольку это существенно повышает вероятность сохранения информации при различных жизненных обстоятельствах. Кроме того, это можно сделать совершенно бесплатно и быстро.

iPhone и iPad позволяют пользователям защищать свои резервные копии паролем, а когда они решают это делать, их данные защищаются в зашифрованном резервном копировании.

Что такое резервный пароль iPhone?

Резервный пароль iPhone или iPad, который иногда называют резервным паролем iTunes, устанавливается при резервном копировании устройства iOS в зашифрованном формате. Пароль надежно хранится на вашем устройстве, поэтому при каждом вызове для создания резервной копии он создает зашифрованный.

Установка резервного пароля в iTunes

Зачем нужен резервный пароль iPhone?

Ваш резервный пароль необходим для чтения или восстановления из резервной копии iPhone или для удаления резервного пароля вашего iPhone.

Нет необходимости создавать дополнительные резервные копии, получать доступ к данным iCloud или Apple Music, добавлять новые устройства в свою учетную запись или выполнять сброс настроек устройства.

Должен ли я защитить паролем свои резервные копии?

Как сбросить пароль резервной копии и создать новую резервную копию

Если вы забыли свой пароль для резервной копии, но не нуждаетесь в доступе к содержимому резервной копии, вы можете перезаписать его новой резервной копией:

Как «Сбросить все настройки» на устройстве iOS

Как восстановить потерянный резервный пароль iPhone

Если вы потеряли или забыли свой резервный пароль iTunes, есть несколько методов, которые можно использовать для его восстановления.

1. Попробуйте известные пароли

Во-первых, стоит попробовать несколько паролей, которые вы могли бы использовать. Попытка использовать несколько разных паролей в iTunes не штрафует, хотя каждая проверка может занять некоторое время. Там нет такого понятия, как пароль по умолчанию для резервного копирования iOS.

Возможно, вы использовали один из следующих:

Apple иногда автоматически выбирает резервный пароль?

Пароли устанавливаются на устройстве, а не на вашем компьютере. Если ваше устройство было куплено или настроено кем-то другим, возможно, вам необходимо попросить его ввести пароль.

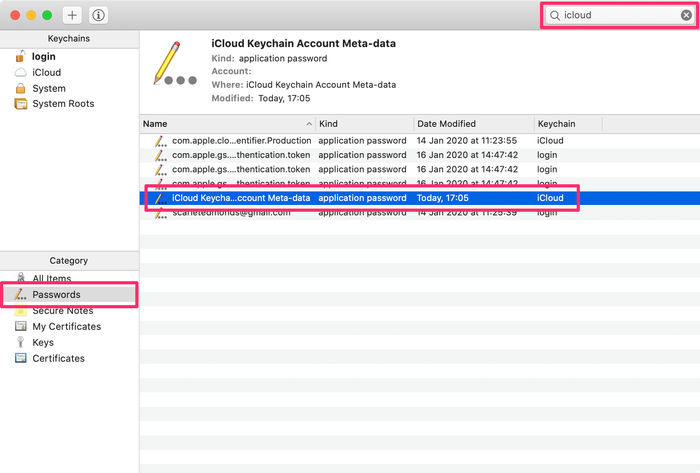

2. Проверьте связку ключей MacOS

Если вы используете Mac и настроили пароль резервного копирования iTunes на этом Mac, возможно, ваш компьютер сохранил запись пароля в своей цепочке для ключей.

Вы можете проверить это, загрузив приложение «Keychain Access», которое поставляется с каждым Mac.

Поиск в цепочке ключей для резервного пароля

К сожалению, для пользователей Windows не существует простого эквивалента.

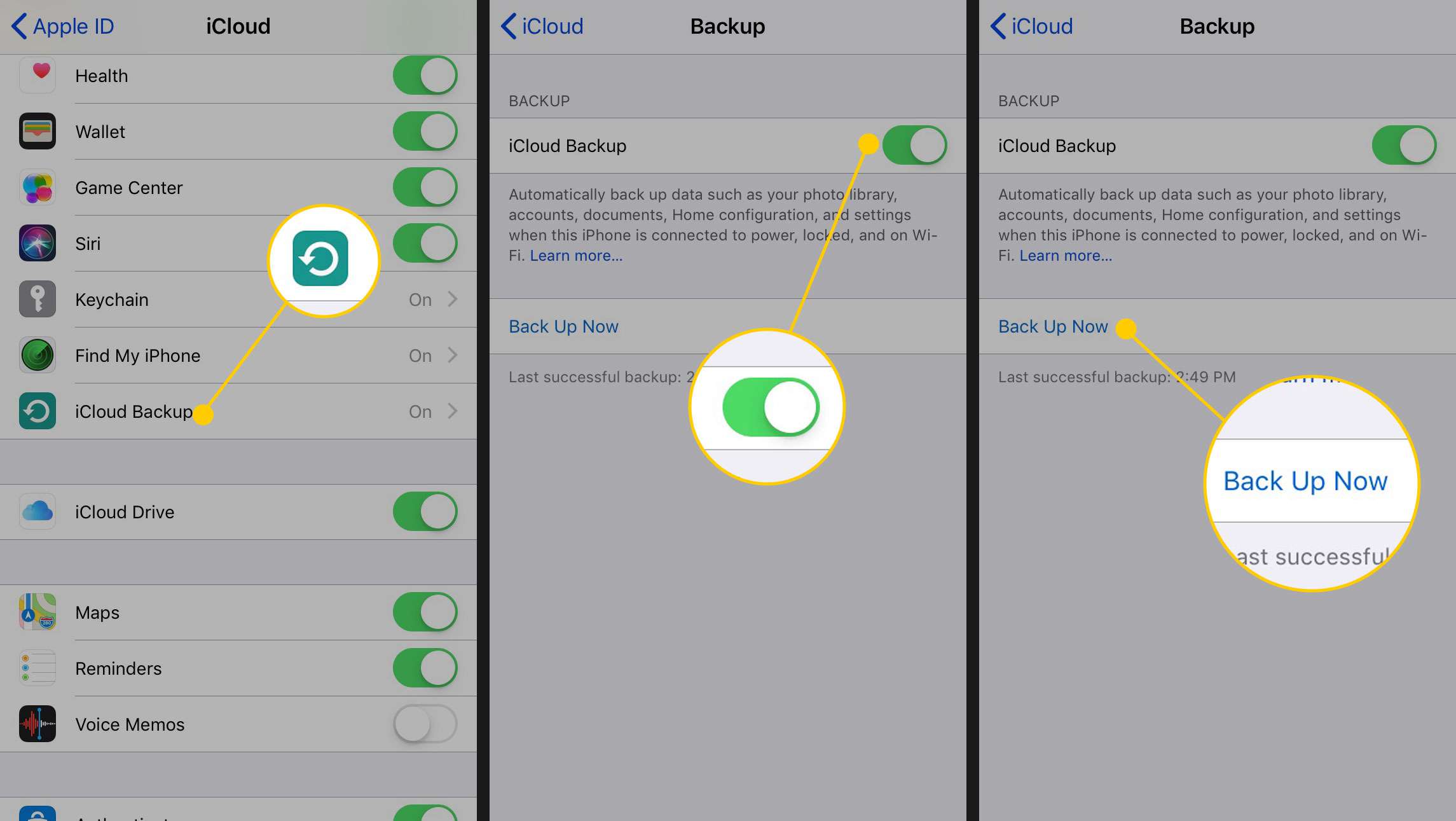

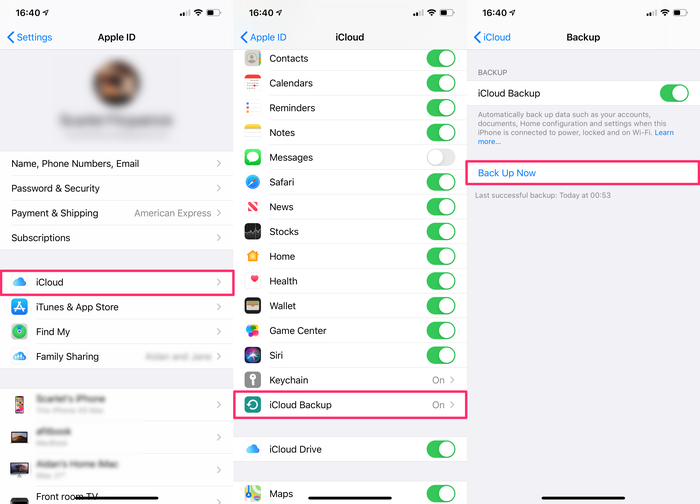

3. Сделайте резервную копию в iCloud, сотрите устройство и восстановите

Резервное копирование в iCloud

4. Перебор пароля для перебора

Более ранние версии iOS создавали резервные копии с гораздо более слабым шифрованием, как показано ниже:

Таким образом, с практической точки зрения, можно восстановить пароль, если кто-то имеет общее представление о его форме, так что несколько сотен или тысяч догадок найдут его.

Как ускорить восстановление пароля с помощью ASIC или квантового компьютера

Вы можете спросить, а как насчет квантовых компьютеров или специального оборудования? Давайте взглянем.

В конечном итоге проблема заключается в том, что даже если стоимость восстановления составляет 250 тысяч долларов, стоимость получения надежного пароля значительно выше. Немногие люди имеют аппетит к эквивалентной ипотеке при попытке с минимальной вероятностью успеха в течение жизни.

Учитывая, насколько брутальны вероятности грубой силы, это указывает на использование структурированного процесса для восстановления или запуска памяти утерянного пароля. Если значение восстановления достаточно велико, мы бы рекомендовали такой процесс:

Замораживание всех ваших данных для предотвращения случайного перезаписи, удаления или изменения

Запуская ответы памяти

Интенсивный поиск возможных вариантов пароля

5. В случае сомнений: протянуть руку

Наша служба поддержки может помочь клиентам в восстановлении утерянных паролей в некоторых случаях. Пожалуйста, свяжитесь с нами, используя информацию поддержки ниже.

Как работают одноразовые пароли

Вступление

Как показывает практика, существует определенное непонимание принципов работы одноразовых паролей (это те самые, которые используются в GMail, в спец. токенах платежных систем и так далее).

Прочитав эту небольшую статью, Вы разберетесь в принципе работы одноразовых паролей на основе хэшей, а заодно напишете на Python небольшую программу, которая умеет вычислять пароли для двухэтапной аутентификации Google.

Хэш-функция

Хэш-функция позволяет взять любые данные любой длины и построить по ним короткий «цифровой отпечаток пальца». Длина значения хэш-функции не зависит от длины исходного текста; например, в случае популярного алгоритма SHA-1 длина этого отпечатка составляет 160 бит.

Чтобы понять, почему значение всегда имеет одинаковую длину и не зависит от исходного текста, можно упрощенно представить хэш-функцию в виде кодового замка с колесиками. Вначале мы выставляем все колесики в «ноль», затем идем по тексту и для каждой буквы прокручиваем колесики в соответствии с некоторыми правилами. То число, которое окажется на замке в конце, и есть значение хэш-функции. Примерами таких функций являются MD5, SHA-1, ГОСТ_Р_34.11-94.

Не придумывайте свои хэш-функции, используйте стандартные реализации (например, в случае Python):

Идея хэш-функции в том, что она работает только в одном направлении: ее очень легко подсчитать для «Войны и мира», но практически невозможно по уже готовому значению хэш-функции найти документ, который даст такое же значение. Даже если изменить в документе всего одну букву, хэш изменится полностью:

В связи с этим возникает естественное желание использовать хэш-функцию для контроля целостности сообщений, которые Алиса посылает Бобу: Алиса подсчитывает для каждого своего сообщения значение SHA-1 и вкладывает его в конверт; Боб, самостоятельно подсчитав SHA-1 текста, может сравнить свой результат с Алисиным и удостовериться, что сообщение не было изменено где-то по дороге.

Однако мы забыли о Меллори, который находится где-то между Алисой и Бобом, перехватывает их переписку и вскрывает конверты! Он вполне может изменить сообщение, после чего подсчитать для него SHA-1 и приложить к письму; Боб сверит значения и ничего не заметит.

Проверка подлинности

Подумав, Алиса и Боб при встрече договариваются, что при подсчете SHA-1 они будут временно дописывать к тексту секретное слово, например, «Secret» (конечно, в реальности Алиса и Боб решили использовать куда более длинное слово, чтобы его было сложно подобрать). Меллори не знает это слово, а следовательно, даже если изменит сообщение, то не сможет скорректировать его хэш, не так ли?

К сожалению, тут есть проблемы. Да, Меллори не может изменить тело сообщения, но (раз он знает хэш от текущего текста) он всегда может дописать в конце «P.S. На самом деле все это чушь, нам пора расстаться, Боб» и просто досчитать хэш от остатка (вспомним аналогию с кодовым замком).

Чтобы защититься от этого, мы немного усложним нашу функцию:

Теперь дописывание чего-либо в конец сообщения полностью изменит исходные данные для «внешнего» вызова SHA-1 и Меллори остается вне игры.

Алиса и Боб только что придумали то, что называется HMAC (или hash-based message authentication code): основанный на хэш-функции код проверки подлинности сообщений. В реальности HMAC, принятый как стандарт RFC2104 выглядит чуть-чуть сложнее за счет выравнивания длины ключа, пары XOR’ов внутри, участия ключа во «внутреннем» хэше, но суть не меняется.

Не придумывайте свои реализации HMAC, используйте стандартные реализации, например, HMAC-SHA1:

Одноразовые пароли

Что такое «одноразовый пароль»? Это пароль, который бесполезно перехватывать с помощью кейлоггера, подглядывания через плечо или прослушивания телефонной линии — т.к. этот пароль используется ровно один раз.

Как можно было бы реализовать эту схему? Например, Алиса может сгененировать сотню случайных паролей и отдать копию Бобу. Когда Боб позвонит в следующий раз, он продиктует самый верхний пароль в списке, Алиса сверит его со своим, после чего оба вычеркнут его. При следующем звонке они используют очередной пароль и так далее, пока они не закончатся. Это не очень удобно: хранение списков, генерация новых паролей и так далее.

Лучше реализовать эту схему в виде алгоритма. Например, паролем является его номер по порядку, умноженный на секретное число. Пусть Алиса и Боб договорились, что секретным числом является 42; тогда первым паролем будет 42, вторым 84, третьим 126 и так далее. Меллори, не знающий алгоритма и секретного числа, никогда не догадается, какой пароль будет следующим!

Конечно, алгоритм лучше выбрать посложнее. Алиса вспоминает про HMAC и предлагает Бобу считать пароль номер N по формуле: HMAC(«Secret», номер-пароля). После этого им нужно договориться о ключе (в данном случае это «Secret»), зато потом Бобу нужно только помнить, какой по счету пароль он генерирует (например, двадцатый):

Впрочем, Бобу совсем не улыбается каждый раз диктовать такой длинный пароль. Они с Алисой договариваются, что будут использовать только его часть, например, последние 6 символов.

Некоторое время все идет хорошо. До момента, пока Бобу и Алисе не надоедает вести подсчет, какой по счету пароль они используют. Кто-то подсказывает им, что в качестве аргумента HMAC() вместо номера можно использовать все, к чему Алиса и Боб имеют одновременный доступ… например, текущее время!

Наши герои синхронизируют свои часы и договариваются, что будут в качестве аргумента HMAC() использовать unix time — количество секунд, прошедших с момента наступления эпохи UNIX (в UTC). Чтобы вводить пароль не торопясь, они решают разделить время на 30 секундные «окна»; таким образом, на протяжении 30 секунд действует один и тот же пароль. Естественно, Алиса, проверяющая пароли, в течение 30 секунд не позволяет использовать пароль повторно (просто запоминая его) и тем самым оставляет его по-настоящему «одноразовым».

Теперь пароль вычисляется по следующей формуле: HMAC(«Secret», unix_timestamp / 30).

Мы получили одноразовые пароли на основе текущего времени. Сгенерировать и проверить эти пароли может только тот, кто обладает ключом («Secret» в примере выше); иначе говоря, сервер и пользователь.

Следует отметить, что одноразовые пароли могут считаться и по другим алгоритмам; главное, чтобы алгоритм и секрет были известны обеим сторонам. Но т.к. у нас есть стандарт, дальше мы будем говорить именно о нем

OATH, TOTP, HOTP, RFC… WTF?

Итак, мы только что описали основные идеи, лежащие в основе:

1) HMAC, hash-based message authentication code: RFC2104

2) HOTP, hash-based one-time password: RFC4226

3) TOTP, time-based one-time password: RFC6238

Эти идеи — один из краеугольных камней инициативы Initiative For Open Authentication (OATH), направленной на стандартизацию методов аутентификации.

Двухэтапная аутентификация Google

Одноразовые пароли, основанные на времени (и подсчитываемые на основе алгоритма TOTP RFC 6238) используются также компанией Google в приложении Google Authenticator, которое можно установить на iOS, Android, BlackBerry. Это приложение автоматически генерирует одноразовые пароли раз в 30 секунд (в дополнение к основному паролю на Google Account). Это означает, что даже если Ваш основной пароль кто-то подглядит или перехватит, без очередного одноразового пароля в систему войти будет невозможно. Удобно.

ВНИМАНИЕ : Я НЕ НЕСУ НИКАКОЙ ОТВЕТСТВЕННОСТИ ЗА ВАШИ ДЕЙСТВИЯ С ВКЛЮЧЕНИЕМ И ВЫКЛЮЧЕНИЕМ ДВУХЭТАПНОЙ АУТЕНТИФИКАЦИИ GOOGLE; ВЫ СОГЛАСНЫ, ЧТО ВЫ ВЫПОЛНЯЕТЕ ИХ НА СВОЙ СТРАХ И РИСК.

На самом деле там нет ничего страшного (есть инструкции, есть trusted-компьютеры, есть резервные коды и т.д.), но если от души постараться, бездумно нажимая на кнопки, то вполне можно лишиться доступа к своему аккаунту. И все же: если не готовы экспериментировать, не трогайте Gmail; просто скачайте приложение Google Authenticator на телефон, вручную добавьте «ключ по времени» (например, «a abc def abc def abc» или просто отсканируйте QR-код ниже).

Для начала нам нужно получить секретный ключ, который используется для создания одноразового пароля. Его можно посмотреть на странице добавления Google Authenticator’а в настройках аккаунта, он находится под QR-кодом:

Обратите внимание, что если двухэтапная аутентификация уже включена, то старый ключ узнать нельзя: придется удалить старый и сгенерировать новый. Это несложно; главное, не забыть сразу обновить ключ и в Google Authenticator, если Вы им пользуетесь.

Ключ закодирован в Base32 (для удобства уберите пробелы и переведите буквы в верхний регистр).

Программа, которая подсчитывает текущий одноразовый пароль:

Теперь можно положить рядом запущенный Google Authenticator и сравнить значения.

upd #2: если хотите поиграть с 2-step verification от dropbox, в конце секрета допишите «======» (это необходимо для паддинга и корректной работы base32-декодера).

Коды в SMS небезопасны — рекомендуем пользоваться другими вариантами двухфакторной аутентификации

Почему SMS — не лучший выбор для двухфакторной аутентификации, и какие существуют альтернативы.

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

6. «Яндекс.Ключ»

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.