Что такое ростелеком солар

Ростелеком Solar

В последние годы публичное акционерное общество «Ростелеком» активно развивает свою корпорацию, приобретая все больше дочерних компаний. Несколько лет назад совет директоров провайдера решил приобрести 100% акций организации Solar Secutiry. Сумма сделки составила более полутора миллиардов рублей. Поэтому неудивительно, что продукт стал довольно успешным и им интересуются как малые, так и крупные предприниматели.

Предлагаем подробно разобрать особенности сервиса.

Что это такое

Solar Security, она же Ростелеком Solar, занимается целевым мониторингом и оперативным управлением информационной безопасностью в современных фирмах. Иными словами, здесь предлагаются продукты, нацеленные на повышение корпоративной безопасности. Как известно, Ростелеком нацелен на тесное сотрудничество не только с населением в качестве провайдера, но и с бизнесами и даже государством. Покупка данной компании отлично вписывается в данные цели.

На сегодняшний день официальное название — «Ростелеком-Солар». Это дочернее предприятие Ростелекома, являющееся провайдером защитных сервисов. В основе их систем лежит принцип, подразумевающий непрерывный мониторинг и управление всеми корпоративными системами. Специалисты компании уверены, что только так можно добиться максимально эффективной надежности и защиты.

При этом конечный пользователь получает продукт в виде системы управления с простыми интуитивными интерфейсами. Не нужно быть профессионалом, чтобы успешно пользоваться ими. На сегодняшний день «Ростелеком-Солар» подключен в более чем 50 компаниях. Причем многие из них входят в ТОП-100 самых прибыльных в России.

Возможности

Представители рассматриваемого бренда представляют целую линейку продукции. Причем она делится как на стандартные продукты, так и на сервисы. Предлагаем рассмотреть каждый из них более подробно.

Продукты Солар

Всего предусмотрено 4 вида продуктов от Ростелеком Solar. А именно:

Сервисы Солар

Это лишь малая часть того, что предлагается клиентам рассматриваемой компании. Однако данные услуги пользуются наибольшей популярностью.

Как пользоваться сервисом

Стать потенциальным клиентом Ростелеком-Солар довольно просто. Однако перед тем, как начать пользоваться их сервисами, вам придется оставить заявку, обсудить все с менеджером и получить персональные инструкции. Для этого придерживайтесь следующего алгоритма:

Вакансии

Поскольку Ростелеком-Солар — это постоянно развивающаяся компания, в ней всегда есть вакансии для молодых или опытных специалистов. Перейти к доступным вариантам довольно просто:

Отзывы

Подавляющее большинство отзывов клиентов рассматриваемой компании являются положительными. Специалисты сервиса всегда активно участвуют в использовании продуктов клиентами и оказывают максимальную поддержку. Хоть о самом провайдере «Ростелеком» мнение пользователей далеко не всегда хорошее, это никак не отразилось на Solar.

Контакты Ростелеком Solar

Связаться с представителями компании можно несколькими способами:

Solar JSOC

Solar JSOC решает задачи

Ключевые преимущества

Отработанные процессы, 190+ клиентов, истории успеха во всех отраслях экономики России

6 филиалов покрывают все часовые пояса. Эскалация сложного инцидента на уровень эксперта независимо от времени суток

Каждому клиенту выделяется свой сервис-менеджер и аналитик-эксперт. Исполнение SLA составляет 99,5 %

Фокусировка на ключевых технологиях вместо распыления ресурсов на многовендорные решения

Все сервисы взаимосвязаны и обеспечивают комплексную защиту от актуальных киберугроз

Удобная отчетность и визуализация данных о работе сервиса, уровне угроз и критичности атак

Исследовательский центр Solar JSOC CERT

Собственная лаборатория и ежедневно актуализируемая база знаний о новых атаках

Лидер экспертного сообщества

Активный обмен знаниями и навыками в рамках ключевых экспертных мероприятий и сообществ

Сервисы Solar JSOC

Мониторинг и анализ инцидентов ИБ

Комплекс услуг по выявлению внешних и внутренних инцидентов для непрерывной защиты организации от кибератак любого уровня сложности. В дополнение к базовой услуге мониторинга инцидентов ИБ заказчику доступны расширения в виде сервисов защиты конечных точек от сложных кибератак (EDR) и анализа сетевого трафика (NTA).

Комплексный контроль защищенности

Комплекс работ позволяет выявить слабые места в защите ИТ-инфраструктуры, провести анализ рисков и построить стратегию по предотвращению вторжений. Перечень услуг включает в себя пентест, анализ защищенности, социотехническое исследование, Red Teaming, оценку зрелости технической защиты, анализ рисков и обследование инфраструктуры. На любом этапе развития информационной безопасности заказчику доступны решения по укреплению защиты: от поиска и приоритизации устранения уязвимостей до тренировки собственной команды SOC по отражению APT-атак.

Реагирование на инциденты и техническое расследование

Команда специалистов Solar JSOC обладает опытом и всеми необходимыми средствами для оперативного реагирования на инциденты и минимизации последствий реализованных атак. В рамках расследования осуществляется поиск, получение и анализ цифровых доказательств по инциденту ИБ. По итогам формируется отчет с результатами проведенного анализа, а также рекомендациями для предотвращения подобных инцидентов в будущем.

Анализ угроз и внешней обстановки

В основе эффективности сервисов Solar JSOC лежат данные киберразведки и глубокий анализ техник и тактик злоумышленников. Наша база Threat Intelligence ежедневно пополняется — как собственными силами, так и по коммерческим подпискам ведущих вендоров. Мониторинг даркнета помогает выявить факты утечек данных, продажи компрометирующей информации или формирования заказов на организацию. Получаемые данные в сочетании с внутренней экспертизой по выявлению и противодействию кибератакам гарантируют надежную защиту от комплексных угроз.

Эксплуатация систем ИБ и реагирование на атаки

Собственные системы кибербезопасности клиента и SaaS-cистемы Solar JSOC могут использоваться как единый инструмент защиты. Это позволяет оперативно заблокировать действия злоумышленника в инфраструктуре, а также снять с заказчика задачи настройки средств защиты и поиска дорогостоящих специалистов. В результате клиент может перейти от рутинных операций к решению стратегических задач.

Построение SOC или его частных процессов

Solar JSOC может значительно облегчить и ускорить создание собственного SOC клиента, построив его в рамках гибридного подхода. Он подразумевает совмещение услуг классической интеграции с защитой по сервисной модели. В процессе создания SOC инфраструктура заказчика подключается к Solar JSOC, что позволяет настроить SIEM-систему, отработать ключевые процессы SOC, а также нанять и обучить команду будущих сотрудников SOC. Это дает возможность в разы сократить сроки получения первого результата, одновременно повышая качество реализованного проекта.

Комплексный подход

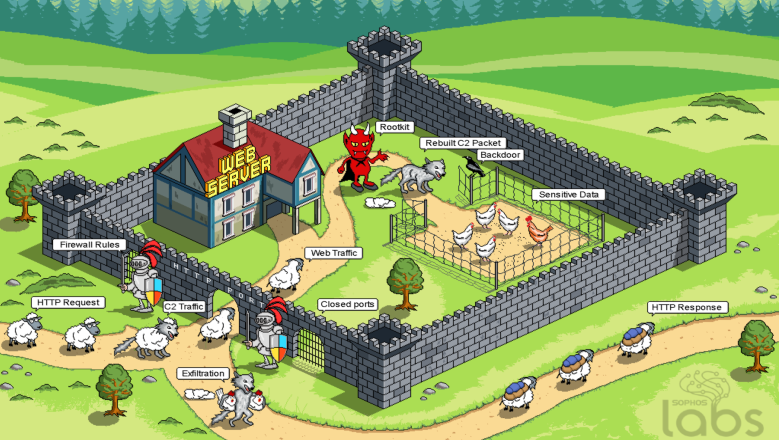

За целевыми и APT-атаками стоят злоумышленники высочайшей квалификации, действующие максимально скрытно. Для защиты от их действий требуется применение решений, выходящих за пределы типового мониторинга на основе SIEM.

Solar JSOC применяет адаптивный и комплексный подход. Мы используем расширенные возможности по выявлению и анализу инцидентов на конечных точках и в сетевом трафике, а также уделяем большое внимание изучению деятельности злоумышленников, оперативному реагированию и контролю обстановки за пределами организации. Получаемые данные обогащают наш опыт и знания о противодействии киберпреступникам.

Экспертиза

В основе эффективности Solar JSOC не только сильные технологии, но и самая большая команда высококлассных экспертов кибербезопасности. Мы внимательно относимся к кадровой политике и предъявляем высокие требования к квалификации специалистов.

Команда Solar JSOC оказывает полный спектр услуг в области защиты от угроз информационной безопасности — от анализа внешней обстановки до ликвидации последствий компьютерных инцидентов. Мы даем вам возможность фокусироваться на том, что важно для государства и бизнеса, применяя накопленный опыт и выполняя роль надежного партнера по защите от комплексных угроз.

Наша команда состоит более чем из 350+ экспертов, среди которых:

Что такое ростелеком солар

В конце сентября сообщество OWASP (Open Web Application Security Project) выпустило обновленную версию списка наиболее опасных угроз для веб-приложений OWASP Top-10. Примечательным стало появление в нем A10:2021 – Server-Side Request Forgery (SSRF) или подделка запроса на стороне сервера. При этом 2 из 10 категорий угроз, включая SSRF, были отобраны по результатам опросов профессионального сообщества. Пока, по оценке экспертов OWASP, позволяющие проводить атаки SSRF уязвимости с высоким уровнем критичности встречаются нечасто. Но потенциал эксплуатабельности у них высокий, и скоро SSRF может стать серьезной киберугрозой. Мы тоже встречаем SSRF при проведении работ по анализу защищенности веб-приложений, и иногда эта атака открывает пентестерам (а, значит, и реальным хакерам) массу возможностей. А каких именно – расскажем в этом посте.

Защитить информацию и ничего не нарушить: какие вопросы мы задаем при работе с СКЗИ

Согласитесь, в теме криптографической защиты информации больше вопросов, чем ответов. Как учитывать СКЗИ, как их хранить и перевозить? А если защиту надо установить на мобильное приложение, а сколько человек должны подписывать акт, надо ли создавать у себя в компании ОКЗИ, можно ли это сделать? И главное, все ли миллион лицензий вы получили или что-то забыли.

В этом посте мы собрали самые больные частые вопросы, которыми задаемся мы в «Ростелеком-Солар» и которые задают наши коллеги по цеху. Мы постарались найти на них ответы. Надеемся, будет интересно и, главное, полезно.

Внимание, материал не является истиной в последней инстанции. Ответить точно на конкретный запрос может только регулятор.

Как обновить 3,5 тыс. криптошлюзов «Континент» и не сойти с ума – грабли и способы обхода

Не так давно на нас свалилась задачка: обновить криптошлюзы (КШ) «Континент» с версии 3.7.5 до версии 3.9.1 на всей VPN-сети довольно крупного клиента. Сеть географически распределена и охватывает все часовые пояса нашей необъятной Родины. Всего – порядка 120 центров управления сетью (ЦУС) с подчиненными КШ. В общей сложности нам предстояло обновить более 3500 «зелёных» устройств. Насколько нам известно, мы одни из первых выполнили обновление такого масштаба с версии 3.7.5 на 3.9.1 без замены железа и настройки сети «с нуля». То есть именно обновили существующую сеть со всеми ее текущими настройками и оборудованием. Но, как говорится, есть нюансы. Зная их заранее, вы наверняка сможете сэкономить свои ресурсы, если затеете нечто подобное.

Кого только не встретишь в инфраструктуре: с какими семействами ВПО мы чаще всего имели дело в этом году

Годы идут, а ВПО остается основной головной болью кибербезопасников. Мы недавно считали: почти 40% хакерских атак происходит именно с помощью вредоносного ПО. Одни вирусы даже не успевают попасть в ИТ-периметр – их ловят на подлете. Другим же удается сидеть в инфраструктуре год-два и больше. Появляются ранее неизвестные угрозы, а уже знакомые вредоносы эволюционируют, приобретая новые свойства и совершенствуя маскировку. В этом посте мы расскажем, какие семейства ВПО чаще всего попадались нам на глаза в различных инфраструктурах с начала этого года.

Compliance-дайджест: изменения законодательства в области ИБ за сентябрь 2021 года

В нашем ежемесячном сompliance-дайджесте собраны ключевые изменения требований регуляторов по информационной безопасности за сентябрь 2021 года. В этот раз – изменения в области персональных данных, биометрических персональных данных, требований к финансовым организациям, военной и военно-технической деятельности РФ, лицензирования деятельности по работе со СКЗИ, использования электронной подписи и новости в области стандартизации.

Распознавание печатей: нейронные сети против SIFT, и причем тут Госзакупки

Видишь уязвимости? А они есть! Наше исследование популярных CMS-систем

Львиная доля всех работ по анализу защищенности внешнего периметра – это тестирование веб-приложений. Здесь могут быть как корпоративные решения, так и «домашние» разработки на базе различных публичных систем управления контентом (CMS). Мы всегда проводим глубокий анализ подобных решений на тестовых стендах и зачастую находим уязвимости нулевого дня. Собственно, из опыта таких проектов и родилась идея собрать исследовательскую команду и провести глубокий анализ популярных CMS-систем и различных плагинов для них. В этом посте мы поделимся результатами нашего исследования, а также продемонстрируем примеры уязвимого кода наиболее интересных, на наш взгляд, уязвимостей и примеры их эксплуатации. Конечно все эти уязвимости уже исправлены и описываются здесь с разрешения владельцев систем.

Как мы искали связь между Mēris и Glupteba, а получили контроль над 45 тысячами устройств MikroTik

Неделю назад стало известно о рекордной DDoS-атаке на компанию Яндекс с впечатляющим значением в 21,8 млн RPS. Сотрудники Яндекса совместно с компанией Qrator Labs рассказали,

что инструментом проведения атаки был ботнет Mēris, состоящий из сетевых устройств компании Mikrotik. При этом они отметили, что изучить образец бота у них не было возможности, но утверждение, что Mēris – это «вернувшийcя Mirai», не совсем точно из-за различия в сетевых уровнях атаки (L7 и L3).

Мы уверены, что данные обстоятельства привлекли внимание многих специалистов

по информационной безопасности в попытках изучения внутреннего устройства ботнета Mēris

и природы его возникновения. Мы в Solar JSOC CERT не стали исключением и пришли к выводу, что, возможно, Mēris начал зарождаться еще в 2018 году с помощью вредоносного семейства Glupteba, которое до сих пор является «поставщиком» устройств для Mēris. Так же нам удалось получить контроль над 45 тысячами устройств MikroTik.

Где ваш VM: как компании ищут и устраняют уязвимости и почему не все довольны этим процессом

За последние полтора года ИТ-периметры организаций так усложнились (один переход на удаленку чего стоит!), что немудрено даже самому опытному ИБэшнику запутаться в этих динамичных лабиринтах. На этом фоне мы решили выяснить, как же сейчас налажен процесс Vulnerability Management (VM) в компаниях: как часто проводится сканирование, где ищут уязвимости, как принимаются решения об установке патчей и может ли сканирование заменить пентест. Результатами нашего опроса делимся в этом посте.

Compliance-дайджест: изменения законодательства в области ИБ за август 2021 года

В нашем ежемесячном сompliance-дайджесте собраны ключевые изменения требований регуляторов по информационной безопасности за август 2021 года. В этот раз — изменения в области защиты ГИС, защиты ПДн, биометрических персональных данных, использования СКЗИ, взаимодействия с НКЦКИ, новости в сфере стандартизации и отраслевые изменения.

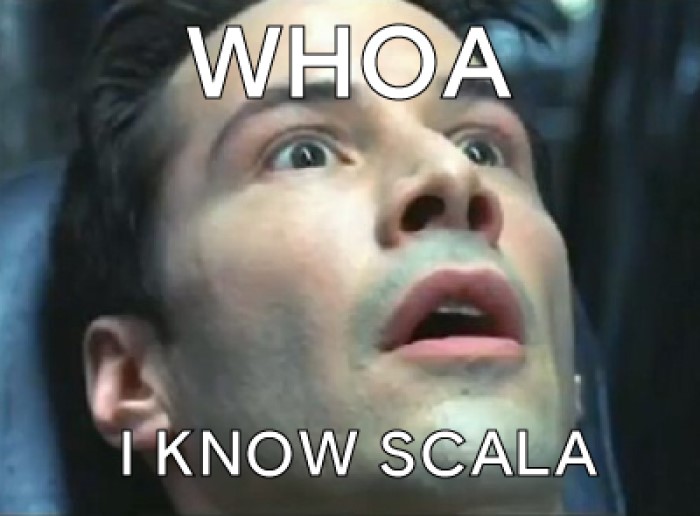

Как нанять трех разработчиков Scala в штат за три месяца

Безработица, замена человека роботами, сокращения, невозможность найти стабильную и регулярно и хорошо оплачиваемую работу – о чем это они? Что за фантастика? Или эта статья родом из советского прошлого – о том, как тяжело жить при капитализме?

Сегодня ИТ-компании страдают от нехватки ИТ-специалистов, HR-ы придумывают все новые «плюшки» и организуют максимально дружелюбную и комфортную среду для работы ИТ-специалистов, разработчиков, DevOps-ов, аналитиков, которые диктуют правила рынку труда. Во всех соцсетях слышны стенания рекрутеров и HR-ов – где искать ИТ-специалистов, как их заманить на вакансию, а потом удержать и не повышать зарплату каждый квартал? Каждый ищет свои пути выполнения плана по найму. Расскажу про наш опыт – как мы решили вопрос с наймом Scala-разработчиков в 2020 году.

Началось все, когда мы поняли, что нанять трех Scala-разработчиков с рынка быстрее, чем за полгода, а в реальности и за все три квартала, мы не сможем. Поэтому решили пойти по пути «сделай сам» и задумались о внутреннем бесплатном курсе для студентов, а также для желающих переквалифицироваться в Scаla-разработчиков. Вы ведь тоже мечтаете стать Scаla-разработчиком? Нет. Странно…

Как вредонос Trisis может парализовать целый завод, и есть ли шанс от него защититься

Обнаруженный в 2017 году вредонос Trisis до сих пор остается настоящим кошмаром для промышленности. Его цель – вывести из строя систему противоаварийной защиты предприятия, лишив автоматику и персонал возможности оперативно реагировать на аварию (от остановки оборудования до выброса ядовитых веществ). К счастью, первая атака Trisis была неудачной – хакеры выдали себя, а исследователи узнали о новой угрозе. Как же работает этот опасный вредонос, можно ли защитить от него системы ПАЗ – разберемся в этом посте.

Compliance-дайджест: изменения законодательства в области ИБ за июль 2021 года

Compliance, или обеспечение соответствия требованиям регуляторов, – возможно, не самая любимая, но необходимая часть информационной безопасности. Регуляторы часто выпускают новые рекомендации и уточнения к уже действующим. И чтобы не упустить их из виду, мы решили ежемесячно выпускать Compliance-дайджесты, в которых будут собраны ключевые изменения требований регуляторов по информационной безопасности. Чтобы вам было удобно, мы будем разделять новости регуляторов на несколько блоков. В июле у нас получилось всего 7 разделов: безопасность объектов КИИ, безопасность государственных информационных систем, безопасность информации в сети Интернет, новости в области стандартизации, лицензирование деятельности по защите информации, маркировка сертифицированных средств защиты информации и отраслевые изменения.

Solar InRights: отрицание, гнев, депрессия, торг, переход на Java 16

Привет! Большинство разработчиков не спешат обновляться до новых версий Java. Многие опасаются, что все сломается, что появятся скрытые баги, что это займет очень много времени. Сегодня мы поделимся опытом перевода IGA-системы Solar InRights с Java 8 на актуальную Java 16, расскажем, для чего мы это сделали и почему именно сейчас. Подробно опишем, какие проблемы могут возникнуть при обновлении и как их устранить, а главное – поделимся тем, что мы в итоге получили.

Атака через поставщика или подрядчика глазами пентестера

Атака на Solar Winds в 2020 году привлекла особое внимание к теме supply chain. Кратко об атаке (ну вдруг кто-то не в курсе): злоумышленники получили доступ к системе сборки SolarWinds Orion и добавили «закладку» в один из DLL-файлов. Затем эта DLL была распространена среди клиентов SolarWinds через платформу автоматического обновления. После загрузки «закладка» подключалась к серверу управления и контроля (C2), чтобы получать «задания» для исполнения на заражённом компьютере.

В самой атаке нет ничего нового. Так, в 2016 году был взломан Linux Mint и в дистрибутив была установлена вредоносная закладка. Тогда на это особо не обратили внимание. Однако в случае с Solar Winds пострадало много компаний и организаций. Да и в целом атаки через поставщика или через подрядчика становятся все более популярными. А значит, есть смысл заранее подумать о мерах противодействия.

Glupteba – скрытая угроза: как мы нашли вредонос, который больше двух лет прятался в инфраструктуре заказчика

2020 год для Solar JSOC CERT оказался непростым, но и 2021-й не отстает, постоянно подкидывая нам интересные кейсы. В этом посте мы расскажем, как обнаружили вредонос (даже целую сеть вредоносов) по, казалось бы, несвойственной ему активности. Он незаметно «жил» в инфраструктуре больше двух лет, втихаря обновлялся и без препятствий собирал ценные данные в инфраструктуре жертвы.

Не человек для работы, а работа для человека: мои ошибки при организации стажировок для студентов

Пару недель назад мы объявили набор стажеров в нашу дирекцию по интеграции. Среди профессий, в которых мы предлагаем попробовать свои силы, есть аудит ИБ, аттестация и консультирование. Во время стажировки я буду курировать это направление, поэтому хочу поделиться опытом введения новичков в профессию. За несколько лет я выработал подход, который позволяет стажерам увидеть творчество в такой суровой сфере, как комплаенс и не потерять мотивацию, закопавшись в нормативке.

Модель угроз: как и зачем мы поделили хакеров на категории

Долгое время мы делили киберпреступников на две группы: любителей и профессионалов. Первые бомбили доступным ВПО и баловались мелким хулиганством. Вторые разрабатывали собственные утилиты, целясь в крупный бизнес и госвласть. Подход понятный и простой. Проблема только в том, что сами хакеры уже вышли за пределы этого шаблона. А раз врага надо знать в лицо, то и мы в JSOC решили подойти к делению хакеров и определению их инструментов, методик и целей с другой стороны. В итоге у нас получилось 5 уровней злоумышленников. Каких именно, читайте под катом.

Не только лишь удаленка: как атаковали киберпреступники в 2020 году

Ситуация с ИБ в 2020-м напоминала картины Босха и последователей: множество деталей, все горит и не очень понятно, что происходит. Пока компании решали, как перевести всех на удаленку и не парализовать при этом работу, киберпреступники использовали каждый торчащий наружу RDP, каждого застрявшего дома и потерявшего бдительность работника, каждую незамеченную веб-уязвимость. А главное – хакеры взяли в полноценный оборот метод supply chain, с помощью которого успели совершить самую громкую атаку года. В итоге для злоумышленников год оказался очень даже насыщенным. В 2020 году Solar JSOC зафиксировал 1,9 млн кибератак (на 73% больше, чем в 2019-м), а доля критических инцидентов выросла на 20%. Подробнее о том, как и зачем совершали атаки на компании в 2020 году – в нашем посте.