Что такое слитые пароли в телеграмме

А вы знали про Telegram –бот, который покажет ваши украденные пароли в сети? Обзор

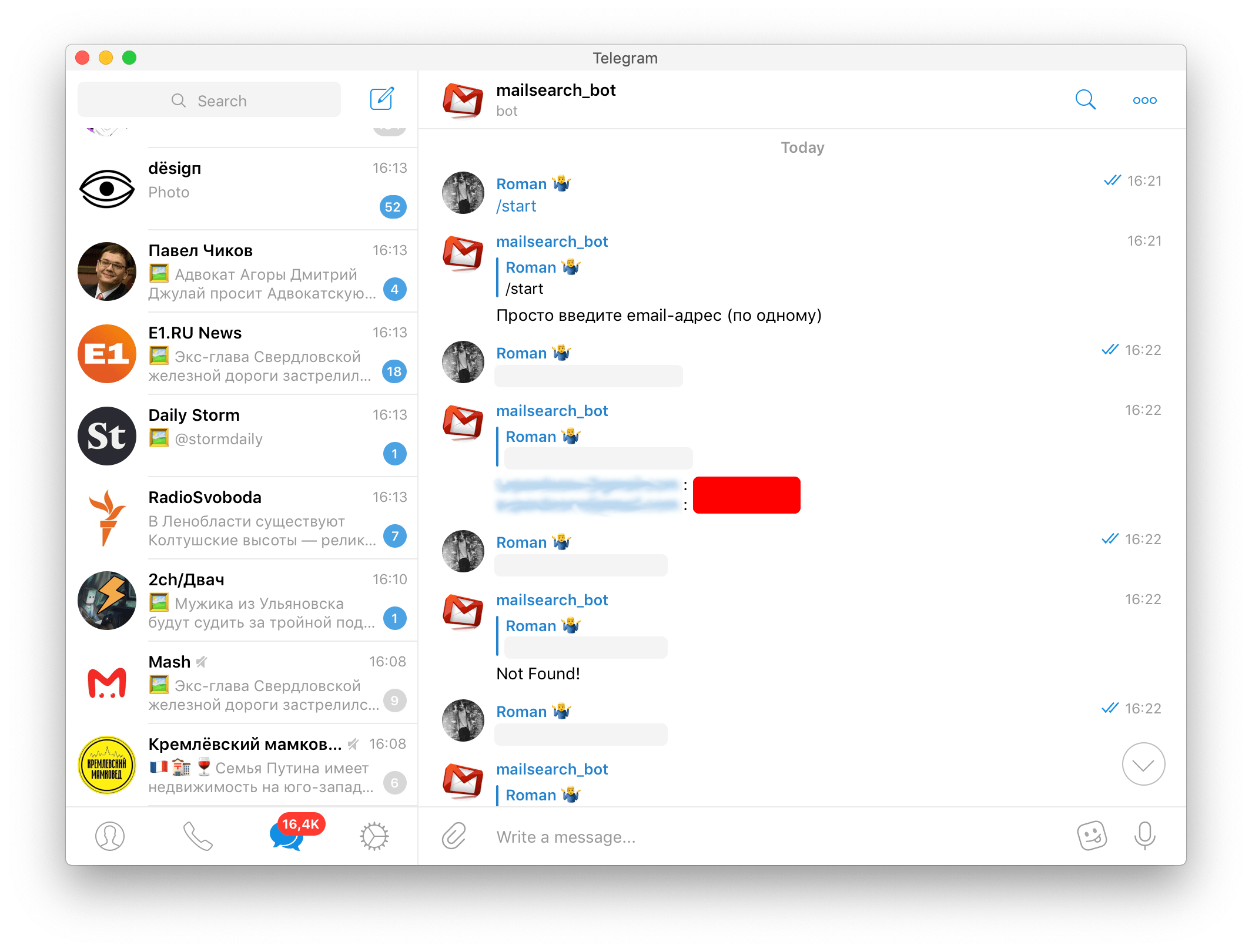

Серьезно облегчить работу по обеспечению безопасности ваших данных может разработка нового Telegram –бота, который способен по адресу вашей электронной почты выяснить попали ли какие-либо личные данные пользователя в сеть.

Автор бота

Автором этого Telegram –бота является специалист в сфере информационной безопасности Батыржан Тютеев, который и создал бота MailSearchBot. Батыржан решил привлечь внимание к вопросу защиты персональных данных и не преследует своим ботом каких-либо корыстных целей, он заверил, что не планирует использовать данные пользователей для продажи или организации взлома.

Данный бот способен проверить по почтовому адресу происходил ли какой-либо слив пароля и персональных данных в сеть интернет.

Для получения этой информации достаточно отправить в чат общения с ботом свой адрес на сервере gmail.com, mail.ru, яндекс или либо другого сервера. Если данная почта не была засвечена в подозрительных реестрах, а пароль не попал в открытые источники, то пользователь получит ответ о том, что ничего не найдено.

Если же пароли из почты были куда-то слиты, то в ответ придет перечень паролей из украденных баз данных. Пароли придут в замаскированном виде, так как часть данных будет скрыта посторонними символами, но владелец без труда сможет понять какой это пароль. Да и хакеры способны взломать пароли просто перебором цифр и символов, поэтом стоит оперативно поменять пароль на более надежный и нигде не засвеченный.

В ряде случае бот может дополнительно указать пароли от сайтов, где почта была использована для регистарции.

На данный момент в базе программы порядка 9 миллиардов записей логинов и паролей, еще порядка 3 миллиардов учетных записей готовятся к загрузке в базу программы. По словам автора, эта база данных пополняется как из открытых источников, так и из тех, которые никогда и нигде не были опубликованы официально.

ВАЖНО

Батыржан говорит о том, что его программа может быть использована злоумышленниками для взлома аккаунтов пользователей. Например, если использовать один и тот же пароль для разных сервисов и сайтов, то учетки легко могут быть взломаны, так как понять закономерность выбора следующего пароля не составит труда. Поэтому стоит быть осторожными и креативными в создании паролей для личных кабинетов и сервисов.

Будьте бдительны и берегите свои персональные данные в интернете тоже, мы еще даже не представляем к чему такая утечка может привести.

Запущен telegram-бот, который выдаёт пароли по адресу почты

Основатель компании Nitro-Team и ИБ-специалист Батыржан Тютеев запустил telegram-бот MailSearchBot, который позволяет проверить утечки паролей от email-адресов.

В базе MailSearchBot содержится примерно 9 миллиардов адресов и паролей, а в скором времени будет загружено ещё 3 миллиарда. Тютеев говорит, что база пополнялась как из открытых источников, так и закрытых, который нигде не публиковались.

Как проверить, утекли ли ваши пароли:

В некоторых случаях бот также показывает пароли от сайтов, на которых пользователь зарегистрировался с указанной почтой.

Если вы увидите, что какой-либо пароль из этой базы актуальный и до сих пор используется для входа в ваш почтовый ящик или другой сервис, в котором вы зарегистрированы, замените его, чтобы избежать взлома и утечки личных данных.

Тютеев признаёт, что существует риск использования MailSearchBot для взлома аккаунтов. Если какой-либо пользователь использует один и тот же пароль на разных сервисах, его учётные записи могут быть взломаны с помощью данных, полученных от этого бота. Также можно выявить закономерность, с какой пользователь выбирает пароли, и попытаться подобрать пароль для сайтов и сервисов, на которых он зарегистрирован. Разработчик не исключает, что в будущем в боте появится возможность отправлять запрос на удаление данных из базы.

Ищите свой: в Telegram появился бот, который покажет все «слитые» пароли

В Telegram появился бот MailSearchBot – с его помощью можно проверить, был ли ваш email-адрес в одной из утекших баз данных. Просто отправьте боту адрес почты, а он в ответ пришлет список паролей от нее, если они находились в одной из баз данных.

Создатель бота Батыржан Тютеев рассказал TJournal, что сейчас в базе бота находится около 9 миллиардов записей в связке «логин и пароль». И более 3 миллиардов ждут своей очереди для загрузки. По его словам, бот «собран на коленке» и запущен на домашнем компьютере.

– Я рекомендую сменить пароль в случае, если будет найден актуальный. Очень надеюсь, что никто не пострадает из-за работы моего бота, – говорит Тютеев.

По его словам, часть данных для бота ему предоставили такие же специалисты в области информационной безопасности (ИБ), как и он, но с условием, что он не будет монетизировать эти данные.

Тютеев отметил, что в час ботом пользуются около 10 тысяч уникальных пользователей. Но он добавил, что о боте, возможно, никто бы никогда и не узнал, если бы его друг и специалист в области ИБ не опубликовал бота в своем Tелеграм-канале «Кавычка».

Разработчик пояснил, что создал сервис, чтобы привлечь внимание к проблеме персональных данных. Тютеев живет в Казахстане, и, по его словам, несмотря на то что в стране есть закон о персональных данных, он не исполняется должным образом.

Уязвимость в Telegram позволяет обойти пароль local code любой длины

Из прошлого

В предыдущей своей работе я продемонстрировал уязвимость секретных чатов Telegram, и выложил видео-мануал по восстановлению local code Telegram на GNU/Linux/Windows/Android (взлом СЧ Telegram).

Недавно обнаружил «продолжение уязвимости»: Android-Telegram [обход local code пароля любой длины] (добавлена атака «отпечатком пальца»).

Некоторые комменты, которые я собираюсь опровергнуть, благодаря случайному эксперименту со своим подопытным Android-девайсом.

«На Хабре вышла статья под названием «Уязвимость в Telegram позволяет скомпрометировать секретные чаты». Громкий заголовок, да. Мы ознакомились с материалом и рекомендуем читателям поступить точно так же, хотя бы ради интереса.»

«в Android-версии Telegram уже несколько лет как можно вместо пин-кода задавать сложный буквенно-циферный пароль»

«В Андроид версии, ЕСТЬ возможность установить произвольный пароль, для тех кому мало 4х значного PIN»

«Можно юзать не пин, а пароль. Да и если у тебя root или разлоченый бутлоадер или не шифрованный телефон то о какой бесопасности личных данных вообще можно говорить?!»

«Во-вторых, жертва не должна включать на своем устройстве шифрование данных»

Отступление – были всякие (не только критика, что-то по жестче) «забавные» комментарии на счет атаки на Local Code, например, такой коммент:

«Техпод телеграмма, толпа тупых уе… ов, которые не хотят или не могут сказать Дурову, что оказывается взломать секретные чаты можно и для этого не надо ломать его хваленный протокол»

Переписывать прошлую статью не собираюсь, всё подробно расписано по крекингу local code в предыдущей работе, напомню ключевые моменты:

Telegram local code (pin) взламывается мгновенно с помощью JTR. Условия: нужен root; как выяснилось «сегодня» шифрование Android не всегда спасает; не спасет и вместо «pin» «password» local code Telegram.

Чтобы завладеть секретными чатами Telegram, достаточно было скопировать «несколько файлов» с root-девайса на другой, взломать некриптостойкий local code с помощью JTR. Скорость брутфорс атаки впечатляла, но всё же не такая быстрая, чтобы взломать «когда-нибудь» «password local code» > 30 знаков. Нашел способ атаковать «password local code Android-Telegram» любой длины и сложности.

Алгоритм атаки следующий

Имеем root; зашифрованный гаджет; пароль > 30 знаков на стороне жертвы; устройство отпечатка пальца не существует «то есть неважно».

Дубль

Удалил отпечаток на смартфоне, сбросил pin-cod смартфона. Установил новый pin на девайсе, создал новый отпечаток пальца. Провёл повторно эксперимент (вычистил полностью Telegram с устройств/инсталлировал) и новый отпечаток снова разблокировал чужую учетку Telegram.

Хет-трик

Для еще более высокой частоты эксперимента заменил устройство/условия. Со стороны жертвы заменил железо: VirtualBox на планшет Android 4.4.2 (устройство отпечатка пальца не существует); заменил учётку Telegram на другую.

Атакующий — уничтожил и полностью вычистил Telegram с устройства. Сбросил/изменил pin на устройстве Android 6, удалил отпечаток пальца и создал новый отпечаток другой подушечки фаланги пальца.

Установил 14-значный пароль local code на Android-e жертвы. Сделал бэкап только внешних данных.

На Android 6 установил Telegram из GP (позиция исследователя) и подсунул внешние данные от Android-a 4.4.2 (полный бэкап/развертывание невозможно, тк. приложение Telegram с планшета не установится на смартфон, поэтому установка приложения на Android 6 с GP, а не с бэкапа).

Запустил Telegram на Android 6, вход в чужую учётку невозможен: появился запрос local code (Который до сих пор взламывается с высокой скоростью в JTR). Приложил свой палец, и чужая учётка вновь открылась на стороне исследователя со всеми СЧ/перепиской.

Подводя итог по этой части статьи.

Telegram подвержен к атаке хищения ключей, но самое странное в мессенджере – «интегрированный отпечаток пальца в приложение». Яндекс деньги; Сбербанк-онлайн; keepass2android offline – не подвержен к подобной (продемонстрированной в этой статье) атаке. У всех перечисленных выше приложений имеется функция разблокировка приложения по отпечатку, но в Telegram она принудительно интегрирована (функция «разблокировка отпечатком пальца» не отключается/не настраивается на гаджете, на котором отсутствует устройство отпечатка пальца) и срабатывает, когда ее используют в коварных целях. В других приложениях функция «отпечаток пальца» не срабатывает – защита от мошенничества.

Мессенджер Telegram – массовый мессенджер, защиту нужно разрабатывать и для домохозяек и для всех. Лицо компании не прав, когда заявляет, что все беды от того, что скомпрометировано все на свете, кроме мессенджера Telegram. Как пример, эта унизительная уязвимость, которая демонстрирует «никакую» конфиденциальность пользователей рутованых Android девайсов.

Если Вы потеряете Ваш рутованный (в некоторых случаях — шифрованный) девайс, за финансы или keepass2android offline переживать не стоит (пароли не вскроют). Тот кто найдет гаджет — получит «лишь» доступ ко всем СЧ Telegram. Зачистка данных Telegram с нового устройства не поможет, если злоумышленник вскроет ее в оффлайн режиме (кэш останется на месте, а local code не защитит).

Понимает ли эту проблему PR-кампания Telegram-Dubai? Если да, то СЧ/TON не должны работать на рутованных устройствах! И официальный FAQ не спасёт репутацию компании, если начнется массовая компрометация устройств.

Telegram-Android v5.4 от 27.02.2019г.

ps/ не имеет отношения к Telegram

Так же мне удалось обойти шифрование на Android девайсе Leagoo и достать все данные, в том числе и данные Telegram для доступа к СЧ (атакой JTR, либо атакой отпечатком пальца).

На xda имеется стоковая прошивка данного гаджета и десятки кастомных (свободных) прошивок. Установил TWRP. Отформатировал устройство Android Leagoo, накатил прошивку Resurrection Remix 6 (одна из лучших на мой взгляд). Зашел в настройки – безопасность – зашифровать данные. Зашифровал. До загрузки гаджета стал требоваться пароль (в TWRP без пароля не монтировался главный раздел). Прошил secro.img от стоковой прошивки и пароль (все шифрование) благополучно исчез. В TWRP появилась возможность монтировать раздел без ввода пароля, /data/data/… стал доступен.

Шифрование же флешь накопителя (флешка microSD для гаджета) за счет криптографии самой ОС происходит честно.

Возможно данной проблеме (проблеме шифрования устройства) подвержены и другие гаджеты, но у меня их не так много, чтобы полноценно поэкспериментировать с разными моделями девайсов.

Боты атакуют. Тестируем телеграм-боты для поиска персональных данных

Содержание статьи

warning

Незаконный сбор персональной информации — это нарушение закона «О персональных данных» и других законов РФ. Также подобные действия могут образовать состав преступления по статье 137 УК РФ «Нарушение неприкосновенности частной жизни». Ни автор, ни редакция не несут ответственности за любые последствия использования приведенных в этой публикации сведений, которые представлены здесь исключительно ради информирования читателя.

Большинство ботов Telegram, выполняющих по запросу пользователя поиск и выдачу персональных данных, работают по схеме OSINT, то есть опираются на открытые источники, для чего эксплуатируют API различных служб и интернет‑ресурсов. Другие используют слитые базы данных, но такие сервисы, во‑первых, не всегда функционируют стабильно, а во‑вторых, испытывают проблемы с актуализацией информации: любая утекшая в паблик база со временем устаревает и, разумеется, не обновляется. Монетизируются подобные боты либо за счет донатов, либо за счет рекламы, или же админы ограничивают количество бесплатных запросов, после чего бот начинает просить денег за каждую следующую выдачу. Иногда — если админы ну очень жадные — используются все методы сразу.

Люди ищут персональную информацию по разным причинам. Кто‑то пытается таким образом отыскать своих отравителей должников или симпатичную соседку по подъезду с большими и красивыми си… ними глазами. Кто‑то разыскивает прямые контакты блогеров или владельцев пабликов либо пытается из чистого любопытства посмотреть посты в закрытых профилях соцсетей своей бывшей.

Еще можно по номеру машины отыскать мобильный телефон подрезавшего тебя на дороге водятла, позвонить ему, назвать по имени‑отчеству и вежливо попросить объяснений. Некоторые «гонщики» в такие моменты почему‑то немного смущаются. В общем, причины могут быть разными, а средство одно: условно‑бесплатные Telegram-боты или услуги пробива, до сих пор широко рекламируемые в даркнете.

Очевидно, что не все боты одинаково полезны. Некоторые просят денег, но в ответ либо не находят актуальную информацию, либо отдают откровенную туфту. Другие вроде бы работают, но настолько странно, что достоверность предлагаемых ботом данных остается сомнительной. Чтобы ты не тратил драгоценное время и деньги на поиск жемчужин в куче органических удобрений, твой любимый журнал протестировал наиболее популярные боты в Telegram и прямо сейчас поделится с тобой полученными результатами. Погнали!

Get Contact

Тот самый легендарный бот, сыгравший немаловажную роль в нашумевшем расследовании. Бот показывает, как именно записан номер мобильного телефона в адресной книге других абонентов. Информацию железяка черпает с мобильных устройств абонентов, установивших приложение Get Contact, поэтому, если на телефонах твоих друзей эта программа не установлена, никаких данных ты не получишь. В день бот позволяет отправить не больше трех телефонных номеров.

Не знаю, с чем именно связано это досадное явление — с нарушением в логике сервиса или с внезапным наплывом клиентов, но пользоваться сейчас Telegram-ботом Get Contact — бесполезная трата времени.

«Глаз Бога»

Еще один популярный бот, упоминавшийся в ряде недавних журналистских публикаций. Бот обладает довольно‑таки обширным набором функций: поиск по имени в простом текстовом формате, по номеру автомобиля, по номеру телефона, по адресу электронной почты, по названию юридического лица или ИНН.

Для отправки команд бот требует подписаться на собственный канал, но даже это не гарантирует результата. По телефону «Глаз Бога» выдает название оператора и его регион (видимо, для тех, кто не умеет определять эти данные на глаз), возможное имя (я ввел несколько телефонных номеров — имена совпали). Еще он может найти почтовые адреса (вероятнее всего, по базе администраторов доменов), страницу «ВКонтакте», аккаунт «Телеграм», WhatsApp, число интересовавшихся персонажем до тебя. Но эту информацию бот предоставит за 30 рублей. То же самое касается поиска по номеру автомобиля: бесплатно бот показывает только регион (который можно определить и так), а за тридцатку предлагает скачать отчет «Автокода». При этом данные об автомобиле по его номеру при желании нетрудно отыскать в этих ваших интернетах бесплатно.

Если ты введешь адрес электронной почты, бот любезно покажет тебе логин (до символа @ ) и домен (после @ ) — это особо ценная информация! Также тебе предложат купить адрес привязанной к этому мылу странички «ВКонтакте» и связанные с email пароли из какой‑то слитой базы. По имени бот ищет только номер телефона в заданном регионе, находит неправильный и для его просмотра предлагает купить подписку.

В общем и целом польза от этого бота показалась мне весьма сомнительной: инфу, которую «Глаз Бога» отдает бесплатно, можно при желании нагуглить и без него, а платная информация скудна и не всегда достоверна.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

ShəLMā

Киберпанк, технокрыс и просто мерзкая личность.