Что такое сигнатура ips что она описывает и какой синтаксис имеет

Сигнатуры систем обнаружения вторжения, часть первая

Это первая часть из цикла статей, посвященных пониманию и развитию сигнатур для систем обнаружения вторжения. В этой статье мы обсудим основы IDS сигнатур и подробнее остановимся на сигнатурах, использующих значение IP, TCP, UDP и ICMP заголовков.

Это первая часть из цикла статей, посвященных пониманию и развитию сигнатур для систем обнаружения вторжения. В этой статье мы обсудим основы IDS сигнатур и подробнее остановимся на сигнатурах, использующих значение IP, TCP, UDP и ICMP заголовков.

Такие сигнатуры игнорируют содержание пакетов и вместо этого ищут некоторые значения поля заголовка или комбинацию таких. Изучение сетевых IDS сигнатур поможет вам понять принцип работы систем IDS и создать основу для написания собственных сигнатур.

Основы сигнатур

Для чего вообще нужны сигнатуры?

Значения заголовков

Эти звучит красиво и просто, но в данном вопросе существует множество подводных камней. Так, не все операционные системы и прикладные программы твердо придерживаются правил RFC. Фактически, многие программы имеют какие-то аспекты поведения, нарушающие RFC. Также, со временем протоколы могут изменяться и получать новые возможности, ранее не включенные в RFC. И новые стандарты появляются время от времени, что также может «легализовать» действия, которые ранее были запрещены. Так RFC 3168 в разделе Explicit Congestion Notification (ECN), является хорошим примером этого. Так что сигнатура IDS, основанная на устаревших правилах RFC, может производить множество сигналов ложной тревоги. Тем не менее, RFC могут являться неплохим базисом для развития сигнатур, потому что множество злонамеренных действий явно нарушают RFC. Так как периодически правила RFC обновляются, кроме того, существует ряд других факторов, которые мы рассмотрим дальше, поэтому важно периодически пересматривать и модифицировать существующие сигнатуры.

Хотя некорректные значения заголовка, конечно, основная составляющая сигнатур, законные, но подозрительные значения заголовка, по крайней мере, так же важны. Например, определение готовности к подключениям к подозрительным номерам портов типа 31337 или 27374 (обычно связываемых с троянами) может служить быстрым путем идентификации троянов. К сожалению, часть нормального, безопасного трафика может использовать те же самые числа портов. Поэтому без более детальной сигнатуры, включающей другие характеристики трафика, мы не сможем определить истинную природу этого трафика. Подозрительные, но законные значения заголовков, как в примере с номерами портов, лучшие проверять в комбинации с другими характеристиками.

Идентификация возможных компонентов сигнатуры

Некоторые характеристики synscan пакетов аномальные и могли бы использоваться в сигнатурах:

Выбор сигнатуры

Давайте предположим, что одна из целей нашей сигнатуры состоит в том, чтобы определить используемый инструмент атаки. Так, помимо определения SYN и FIN, какие параметры из отобранных нами стоит анализировать? Допустим, рефлексивные портовые числа подозрительны, но они не обеспечивают достаточно определенную сигнатуру, так как много средств атаки используют их, также как и некоторый законный трафик. Набор значения ACK без флажка ACK, бесспорно, недопустим и мог бы использоваться в сигнатуре как сам по себе, так и в комплекте с соединением SYN и FIN. window size 1028, хотя и является немного подозрительным, но может происходить естественно. Также, как и IP identification number 39426. Мы можем разработать несколько сигнатур, которые используют различные комбинации этих характеристик. В ряде случаев не бывает единого мнения, что будет лучшей сигнатурой, особенно из-за того, что оптимальная сигнатура быть разной в разных операционных средах, а также меняться со временем.

Но все эти примеры и случаи мы рассмотрим далее.

Что такое сигнатура ips что она описывает и какой синтаксис имеет

Система предотвращения вторжений (IPS)

В рамках данной статьи мы рассмотрим систему предотвращения вторжений (IPS) и научимся настраивать ее на FortiGate. Как уже говорилось ранее, IPS использует базы сигнатур для обнаружения известных атак, а также протокольные декодеры для обнаружения сетевых проблем и аномалий.

Что такое протокольные декодеры?

Разберемся с протокольными декодерами чуть подробнее. Они анализирует каждый пакет в соответствии со спецификациями протокола. Некоторым декодерам требуется конкретный номера порта (определяется в командной строке), но обычно он определяется автоматически. Если трафик не соответствует спецификации, например, отправляет неверные команды, декодер протокола обнаружит ошибку.

Понятие и типы баз сигнатур

Теперь поговорим о пополнении базы сигнатур и обновлении механизма IPS. По умолчанию начальный набор сигнатур IPS включен в каждую версию встроенного ПО FortiGate. Данные базы обновляются с помощью службы FortiGuard. Обновление доступно в том случае, если активна лицензия на FortiGuard Services. В таком случае система IPS остается эффективной против новых угроз. Однако, если лицензия не активна, базы IPS продолжают работать, но не обновляются. Сигнатуры IPS обновляются регулярно. Сам же механизм IPS обновляется реже.

Базы сигнатур делятся на обычные и расширенные. Обычные базы сигнатур содержат информацию об общих атаках, в таком случае ложные срабатывания бывают очень редко, или их не бывает вообще. Расширенные базы содержат сигнатуры атак, которые могут оказывать значительное влияние на производительность, а также тех атак, которые нельзя заблокировать из-за их особого строения. Расширенные базы могут не поддерживаться FortiGate с малыми объемами памяти, однако в тех случаях, когда требуется обеспечить высокую безопасности сети, рекомендуется использовать именно эту базу сигнатур.

Для того, чтобы настроить IPS в FortiGate, необходимо перейти в меню Security Profiles → Intrusion Prevention System. Переход в меню создания нового профиля аналогично примеру, рассмотренному в статье по профилям безопасности.

Существует два способа добавления сигнатур IPS к вашему профилю. Первый способ — добавление сигнатур индивидуально. Второй же — с помощью определенных фильтров. Этим способом можно выбрать сразу несколько сигнатур, совпадающих по определенным свойствам.

В поле IPS Signatures выбрана одна сигнатура и поставлено действие — block (см. рис. 1). В поле IPS Filters выбран уже фильтр — ОС Linux. Это значит, что теперь профиль безопасности AgainstLinux содержит сигнатуры, обнаруживающие атаки на ОС Linux.

Рисунок 1. Пример добавления сигнатур.

Так же присутствует возможность добавлять Rate Based сигнатуры для определенного трафика, для того, чтобы блокировать его, если объем этого трафика превышает допустимый за определенный период времени. Вы можете изменить время и объем, которые изначально установлены по умолчанию.

Когда движок IPS сравнивает трафик с сигнатурами, порядок расположения сигнатур в каждом фильтре имеет значение. Это действие аналогично проверке политик брандмауэра. То есть сначала сравниваются сигнатуры, находящиеся в начале списка. И если обнаружено совпадение, проверка дальше не производится. Таким образом, необходимо более подходящие сигнатуры располагать в начале списка. Необходимо так же избегать большого количества групп сигнатур в каждом фильтре, а также большого количества фильтров — это уменьшит производительность.

В случае ложного срабатывания сигнатуры вы можете изменить действие на Monitor. Так, трафик, соответствующий данной сигнатуре, будет проходить, но вы сможете отслеживать события, связанные с ним.

Иногда необходимо исключить срабатывание определенных сигнатур на IP адреса некоторых источников или приемников. Это помогает решать проблемы с ложными срабатываниями сигнатур. Настраивать исключения необходимо для каждой сигнатуры индивидуально. Каждая сигнатура может иметь несколько исключений. Чтобы добавить исключение, необходимо выделить требуемую сигнатуру и нажать на кнопку Edit IP Exemption.

После выбора фильтров или сигнатур, необходимо выбрать действие, которое будет применяться над ними. Щелкните правой кнопкой мыши на выбранный фильтр/сигнатуру и выберите действие:

• Pass — пропустить трафик до пункта назначения;

• Monitor — пропустить трафик до пункта назначения и регистрировать его активность;

• Block — отбрасывание трафика;

• Reset — генерация пакета TCP RST при обнаружении сигнатуры;

• Quarantine — помещает IP адрес атакующего в карантин на определенное время. Время может быть выставлено любое, на ваше усмотрение;

• Packet Logging — позволяет сохранять копии пакетов, которые совпали с сигнатурами, для их последующего анализа.

После того, как профиль IPS настроен, необходимо применить его к нужной политике. Делается это так же, как мы применяли профиль антивируса в статье про профили безопасности, только вместо поля Antivirus — поле IPS.

Курс молодого бойца: защищаемся маршрутизатором. Продолжение: IPS

Система предотвращения вторжений (Intrusion Prevention System, IPS).

Вообще линейка продуктов по системе предотвращения вторжений у компании cisco довольно широкая. Туда входят отдельно стоящие сенсоры IPS серии 42ХХ, модуль в 6500 — IDSM2, модуль в ASA — AIP-SSM, модуль в маршрутизатор (ISR) — NME-IPS, «карточка» в ISR — AIM-IPS. Ту же идеологию циска старается привнести и в софтовые решения на базе ISR, добавляя в IOS соответсвующий функционал.

Вся идеология обнаружения и предотвращения вторжений основана на понятии сигнатуры. Сигнатура по сути шаблон «неправильности» в одном пакете или потоке.

«Неправильности» бывают разные, начиная от типичных методов разведки и заканчивая сетевыми червями. Эти шаблоны старательно пишутся программистами циски и доходят до пользователя в виде обновлений. Т.е. система реактивна по своей сути и основана на постоянных обновлениях, что стоит денег. Лицензии на обновления привязываются к каждой железке непосредственно. Без лицензии можно менять ОС, но нельзя накатить обновления сигнатур.

Немного истории систем обнаружения и предотвращения вторжений на базе маршрутизаторов.

Первая система IDS (Intrusion Detection System) была внедрена на маршрутизаторах с IOS 12.2.8T с firewall feature set. Тогда это были 26ХХ и 36ХХ маршрутизаторы. Система представляла собой несколько десятков (максимум 105) сигнатур. Их можно было только отключить или задать работу не для всего трафика.

Эта система включалась командами

ip audit name IDS attack action

ip audit name IDS info action

Это была вещь в себе. Ни гибкой настройки, ни апдейтов, ни понятия о том, что же там в сигнатурах.

Следующий шаг был сделан с внедрением отдельного файла signature definition. Это спец.файл загружался на маршрутизатор, на него указывали в настройке, в нем хранились все сигнатуры и их параметры. Настраивалась эта конструкция так:

ip ips sdf location flash:

файл подбирается исходя из количества оперативной памяти на маршрутизаторе. Самый большой файл — 256MB.sdf — содержал более 1500 сигнатур и требовал минимум 256 мегабайт оперативной памяти

int f0/0

ip ips IPS

После привешивания на интерфейс правила IPS циска подгружала в память сигнатуры из файла и давала возможность их настроить как через консоль, так и через web-GUI (кстати, GUI, называемый Security Device Manager, SDM, весьма удобен при настройке IPS)

Для обратной совместимости в IOSах (до 12.4.Т(11)) оставались и встроенные сигнатуры. При использовании внешнего файла их рекомендовалось отключать

no ip ips sdf builtin

Можно было потребовать, чтобы трафик блокировался в случае, если невозможно подгрузить файл sdf или произошёл сбой подсистемы IPS

ip ips fail close

Но формат сигнатур тут был такой же, как и в сенсорах IPS версии 4. Этот формат не позволял глубже анализировать трафик и отсекать новые хитрые атаки. На самих IPS сенсорах уже появился к тому времени новый формат — 5, в котором можно настраивать накопительные параметры риска атаки (Risk Rating), создавать зоны более пристального внимания (Target Value Rating) и многое другое.

Поэтому с версии 12.4.Т(11) старый формат более не поддерживается, обновления сигнатур формата 4 прекратились в августе 2008.

Чтобы перейти на новый формат и гибко защитить сеть при помощи системы IPS надо теперь грузить другой файл

IOS-S###-CLI.pkg

в котором хранятся зашифрованные актуальные сигнатуры и их параметры. Номер ### постоянно увеличивается, обновления надо постоянно подгружать. К слову, это можно сделать автоматически командой

ip ips auto-update

Далее, надо установить на маршрутизатор ключ компании cisco для расшифровывания (а вернее, проверки цифровой подписи) выкачанного файла

crypto key pubkey-chain rsa

named-key realm-cisco.pub signature

key-string

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C19E93 A8AF124A D6CC7A24 5097A975 206BE3A2 06FBA13F 6F12CB5B 4E441F16

17E630D5 C02AC252 912BE27F 37FDD9C8 11FC7AF7 DCDD81D9 43CDABC3 6007D128

B199ABCB D34ED0F9 085FADC1 359C189E F30AF10A C0EFB624 7E0764BF 3E53053E

5B2146A9 D7A5EDE3 0298AF03 DED7A5B8 9479039D 20F30663 9AC64B93 C0112A35

FE3F0C87 89BCB7BB 994AE74C FA9E481D F65875D6 85EAF974 6D9CC8E3 F0B08B85

50437722 FFBE85B9 5E4189FF CC189CB9 69C46F9C A84DFBA5 7A0AF99E AD768C36

006CF498 079F88F8 A3B3FB1F 9FB7B3CB 5539E1D1 9693CCBB 551F78D2 892356AE

2F56D826 8918EF3C 80CA4F4D 87BFCA3B BFF668E9 689782A5 CF31CB6E B4B094D3

F3020301 0001

quit

Эти команды можно просто вколотить в режим

Ro(config)#

копипастом. Ключ один для всех.

Желательно создать во флеше маршрутизатора отдельную папку для файлов IPS

Ro# mkdir flash:/IPS

Туда надо скопировать файл IOS-S###-CLI.pkg, а также указать, что в ней будут храниться нужные для работы файлы

Ro(config)# ip ips config location flash:/IPS/

Теперь осталось эти самые нужные файлы туда установить. Делается это хитрой командой

Ro# copy flash:/IPS/IOS-S###-CLI.pkg idconf

Эта процедура займет существенное время (несколько минут) и в результаты вы увидите во флеше

21 0 May 27 2009 14:22:58 +04:00 IPS

22 8662169 May 27 2009 14:24:22 +04:00 IPS/IOS-S399-CLI.pkg

23 284871 May 28 2009 22:48:00 +04:00 IPS/ccmt-2811-sigdef-default.xml

24 255 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-sigdef-delta.xml

25 34761 May 28 2009 22:43:44 +04:00 IPS/ccmt-2811-sigdef-category.xml

26 304 May 27 2009 16:35:56 +04:00 IPS/ccmt-2811-seap-delta.xml

27 8509 May 28 2009 22:43:40 +04:00 IPS/ccmt-2811-sigdef-typedef.xml

28 491 May 27 2009 17:05:00 +04:00 IPS/ccmt-2811-seap-typedef.xml

Эти xml файлы содержат дефолтные настройки, ваши изменения, параметры блокировки и т.д.

int f0/0

ip ips IPS

После этого произойдёт подгрузка в память сигнатур и те из них, которые по умолчанию включены, сразу примутся за работу.

Помните, что сигнатур много, они кушают много памяти и процессора, поэтому циска настоятельно рекомендует сделать следующее.

1. Отключить категорию сигнатур all

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category all

Ro(config-ips-category-action)# retired true

2. Включить для начала категорию, рассчитанную на IOS, причём в базовом исполнении

Ro(config)# ip ips signature-category

Ro(config-ips-category)# category ios_ips basic

Ro(config-ips-category-action)# retired false

Ro(config-ips-category-action)# enabled true

Конфиг актуализируется после выхода обратно в режим (config)#

3. Далее, следя за памятью и загрузкой процессора, можно добавлять и другие категории сигнатур. Настройка самих сигнатур возможна как через консоль из режима

ip ips signature-definition

так и через SDM или более новый WEB-GUI — ССE (Cisco Configuration Expert)

Параметры и механизм настройки сигнатур максимально приближен к настройке на сенсорах, поэтому если вы имеете опыт настройки AIP-SSM, сенсоров 42ХХ или IDMS2, можете смело браться за дело. Если такого опыта нет, лучше почитать о настройке сигнатур. Или сходить на курс IPS 6.0 🙂

5. Check Point на максимум. IPS. Часть 1

Продолжаем нашу серию уроков по Check Point. На этот раз мы обсудим одну из моих любимых тем, а именно — IPS (Intrusion Prevention System) По-русски — система предотвращения вторжений. Причем акцент именно на Prevention (т.е. предотвращение)! Одно из главных кредо компании Check Point это: “We Prevent, not detect!”. Лично я согласен с такой позицией. Какой толк от детекта, если вас атаковал например шифровальщик? Зашифрованный компьютер и так вам сообщит, что была атака. В текущих реалиях нужно позаботиться именно о Prevent. И IPS здесь может очень хорошо помочь.

Однако, в последнее время наблюдается некое пренебрежение этим классом защиты, мол “IPS больше не актуален и использовать его бессмысленно”. На мой взгляд это мнение является непростительной ошибкой. Собственно в этом уроке я постараюсь описать основные бытующие заблуждения на счет IPS. Затем в рамках лабораторной работы покажу каким образом IPS поможет усилить защиту вашей сети. Ну и конечно же постараюсь рассказать, как получить максимум от этого полезного инструмента, на какие настройки обратить внимание и о чем нужно помнить включая IPS.

Урок получился весьма длинным поэтому я разбил его на две части. Первая часть будет чисто теоретическая, а вторая уже полностью посвящена практике в виде лабораторной работы. Надеюсь, что будет интересно.

Спойлер — В конце статьи видео урок, если кому-то удобнее смотреть, а не читать.

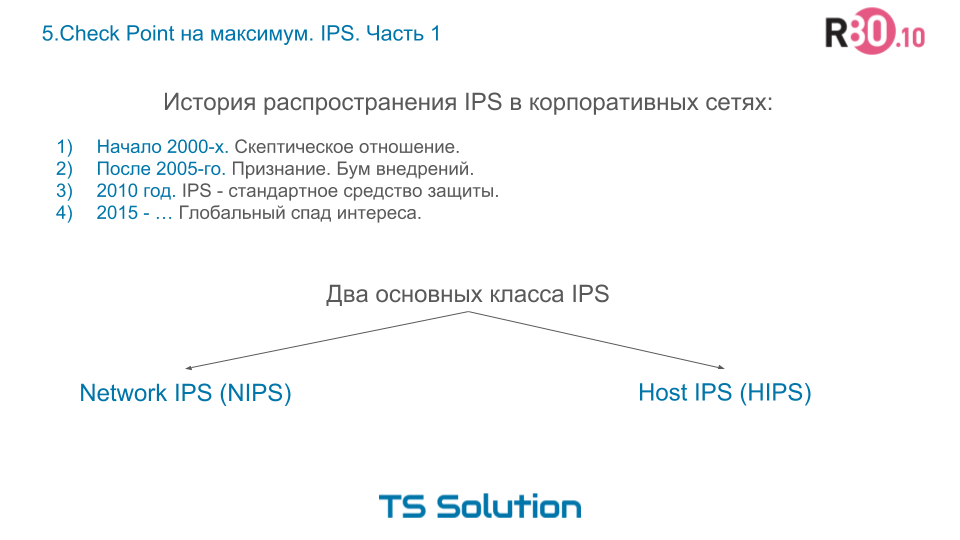

Краткая история развития IPS

Хотелось бы начать с некоторых исторических особенностей. На самом деле IPS является частным случаем IDS (Intrusion Detection System — Система обнаружения вторжений или СОВ, как ее кратко называют в России).

Идея о создании IDS появилась после выхода статьи “Computer Security Threat Monitoring and Surveillance” Джеймса Андерсона, аж в 1980 году! Довольно занятная статья и самое главное актуальная по сей день.

Спустя 6 лет, в 1986 году Дороти Деннинг и Питер Нейман опубликовали первую теоретическаю модель IDS, которая наверно до сих пор является основой для современных систем. Далее было довольно много различных разработок, но все они в основном сводились к использованию трех методов обнаружения вторжений:

Позже была основана компания Sourcefire (в 2001 году) и проект Snort продолжил свое стремительное развитие уже в рамках компании Sourcefire и стал фактически стандартом среди IDS решений. Snort имеет открытый исходный код, чем и пользуется большинство современных производителей ИБ решений (особенно отечественные компании).

В 2003 г. компания Gartner констатировала неэффективность IDS и необходимость перехода на IPS системы (т.е. сменить детект на превент). После этого разработчики IDS стали оснащать свои решения режимом IPS. Snort естественно может работать как в IDS, так и в IPS режиме (т.е. на предотвращение).

Безусловно стоит также отметить бурный рост еще одного проекта с открытым исходным кодом — Suricata. Основали этот проект выходцы из Snort-а. Первый бета релиз был в 2009 году. За разработку отвечает компания Open Information Security Foundation (OISF). На данный момент Suricata является очень популярным решением (хоть и уступает пока еще Snort-у по популярности). На самом деле их довольно часто используют совместно.

Естественно я перечислил только малую часть решений. Параллельно развивалось огромное количество коммерческих проприетарных решений (Check Point один из них). Чаще всего IPS входил в состав UTM или NGFW решения, реже в качестве отдельно стоящей “железки” (Cisco IPS — яркий пример).

IPS в корпоративных сетях

Теперь, если коснуться истории распространения IPS решений в корпоративных сетях, то получается примерно следующая картина:

В начале 2000-х компании весьма скептически относились к этому новому классу решений защиты. Большинство считали IPS какой-то экзотической штукой, которая не особо то и нужна.

Уже после 2005-го большинство осознали пользу и необходимость IPS. Начался бум внедрений по всему миру.

К 2010 году IPS стал фактически необходимым стандартным средством защиты корпоративной сети.

Ближе к 2015-му рынок IPS относительно остыл. IPS по стандарту был практически во всех UTM/NGFW решениях. Все переключились на SIEM, защиту от таргетированных атак, песочницы, хонейпоты и т.д. При этом совсем забыв про важность IPS. Но это мы уже обсудим чуть дальше.

Теперь, когда мы немного освежили знания об истории появления IPS, хочется обсудить еще один момент. А именно классы IPS. В грубом приближении все IPS-решения можно разделить на два класса:

Два варианта использования NIPS

Давайте рассмотрим архитектурное применение IPS. Здесь тоже все довольно просто, есть два варианта использования сетевого IPS:

IPS в UTM устройствах. Packet Flow

С точки зрения обработки трафика, пакеты сначала проверяются firewall-ом и если они разрешены соответствующими аксес листами, то только тогда включается IPS и начинает проверять проходящий трафик. Собственно этот алгоритм обработки трафика раскрывает концептуальное различие между Межсетевым экраном и Системой предотвращения вторжений.

“Межсетевой экран стремится предотвратить прохождение того или иного трафика. IPS же работает с уже прошедшим трафиком.”

Это логично не только с точки зрения безопасности, но и с точки зрения производительности. Зачем исследовать трафик, который может быть быстро отброшен фаерволом с минимальными ресурсными затратами. Это к вопросу, стоит ли ставить IPS перед firewall-ом. Однозначно нет! Только представьте сколько “левого” трафика будет на него сыпаться от разных ботов, которые сканируют в Интернете все подряд.

Что ж, на этом мы заканчиваем наше затянувшееся лирическое отступление. Давайте перейдем к типичным заблуждениям на счет IPS. Я постараюсь их развенчать на примере Check Point-а.

Типичные заблуждения на счет IPS

1. IPS защищает только от атак сетевого уровня

Пожалуй это самый распространенный миф. Исторически конечно IPS в первую очередь защищал от сетевых атак, таких как сканирование портов, брутфорс, некоторые виды ddos-а ну и конечно борьба с аномалиями. Однако! Многие до сих пор не знают, что IPS может проверять и скачиваемые файлы! И если файл содержит exploit, то IPS заблокирует его скачивание быстрее чем Anti-Virus, т.к. IPS работает в потоке трафика, а Anti-Virus вынужден ждать пока в буфер скачается весь файл. Т.е. IPS проверяет такие файлы как pdf, doc, xls и многое другое. Я обязательно покажу это в лабораторной работе. Поэтому, включенный IPS существенно повысит защиту ваших пользователей, которые качают из интернета различные файлы. Не пренебрегайте этим дополнительным уровнем защиты!

2. IPS уже не актуален и ни от чего не защищает

Еще один популярный миф. Безусловно, в последнее время профессиональные хакеры стараются не использовать классические инструменты атаки, такие как сканирование портов, брутфорс и т.д. И все потому, что такие атаки сразу заметны и генерят огромное кол-во алертов на классических средствах защиты. Однако! Это имеет место быть только при очень сложных и таргетированных атаках, когда за дело берется настоящий профессионал. 99% всех успешных атак — автоматизированные боты, которые сканируют сеть на предмет известных уязвимостей, которые затем и эксплуатируют. IPS все это видит! Более того, опять же вспомнив wannacry, после обнаружения этой уязвимости, Check Point выпустил IPS-сигнатуру буквально через пару дней. Microsoft же выпустил заплатку куда позже (через пару недель на сколько я помню). Включенный IPS с актуальными сигнатурами отлично отражает подобные автоматизированные атаки, которые до сих пор преобладают (да и вряд ли что-то изменится в ближайшем будущем).

3. IPS не надо часто обновлять

4. IPS существенно снижает производительность устройства

Что я могу сказать об этом мифе. И да и нет. Безусловно, включение IPS увеличивает нагрузку и на процессор и на оперативную память. Но все не так драматично, как принято считать. Колоссальное повышение нагрузки при включении IPS как правило проявляется в двух случаях:

5. IPS трудно настраивать

Отчасти это справедливое мнение, которые имело место быть. На самом деле многие IPS решения до сих пор весьма сложны в освоении. Но это не про Cheсk Point. Давайте по порядку. Как обычно выглядит сигнатура? Как правило это что-то вроде:

IGSS SCADA ListAll Function Buffer Overflow

WebGate Multiple Products WESPMonitor Stack Buffer Overflow

И попробуй разберись, что это за сигнатура, для чего она, сильно ли нагрузит шлюз ее включение, насколько она критична? К счастью в Check Point-е есть подробное описание каждой сигнатуры. Описание видно прямо в SmartConsole и вам не придется гуглить каждое название. Более того, для удобства, Check Point присвоил каждой сигнатуре несколько тегов:

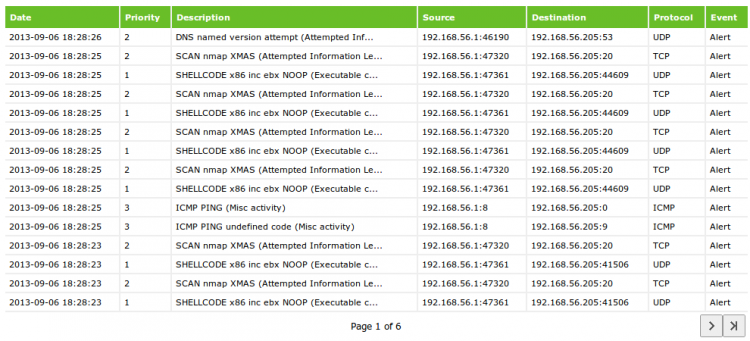

6. Работа с IPS это нудная и рутинная работа

Я уже много раз говорил, что информационная безопасность это не результат, а непрерывный процесс. Нельзя один раз настроить систему и забыть про нее. Нужна непрерывная, систематическая доработка. Тоже самое касается IPS. И тут обычно возникают трудности. Практически любая более менее адекватная IPS система генерит огромное кол-во логов. Как правило они выглядят подобным образом:

А теперь представьте, что этих логов набралось несколько тысяч за неделю. Каким образом вам анализировать их? Как понять какие события происходят чаще всего? Какие сигнатуры возможно надо выключить или какие хосты возможно стоит заблокировать на уровне firewall-а?

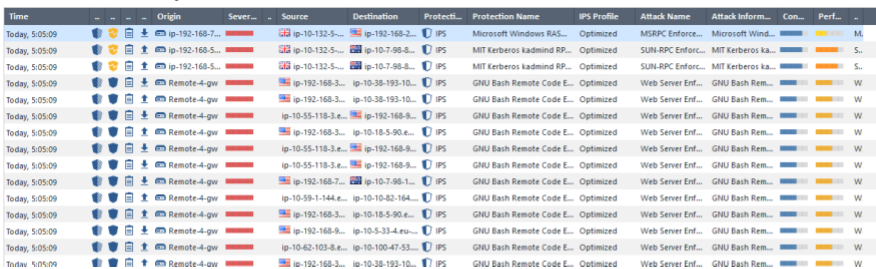

Конечно логи чекпоинта выглядят более привлекательно и наглядно:

Тут видно и Severity и Performance Impact и Confidence Level. Однако это не решает проблему анализа такого большого количества событий. Как правило именно здесь вспоминают про SIEM системы, которые призваны агрегировать, коррелировать и выполнять первичный анализ событий. К счастью у Check Point есть встроенная SIEM система — Smart Event. Этот блейд позволяет видеть логи IPS уже в обработанном и агрегированном виде:

Как вы понимаете, с этим уже гораздо проще работать. Главная ценность SIEM в том, что эта система позволяет “увидеть” вашу защищенность в количественном выражении. В любой работе нужно видеть результат и здесь гораздо проще ориентироваться на цифры. В нашем примере мы видим, что присутствует довольно большое количество логов с Severity уровня Critical. Именно с ними и нужно начинать работу. Более того, мы видим, что наибольшее количество событий связано с сигнатурой GNU Bash Remote Code Execution. Разбор стоит начать именно с этих событий. Провалившись дальше мы можем определить:

Если же атака идет из внешней сети, то может быть все эти логи создает всего один атакующий узел (скорее всего это какой-то бот), причем из какого-нибудь Сингапура. В этом случае мы можем добавить этот хост (либо вообще всю сеть Сингапура) в блок-лист, чтобы он блокировался на уровне firewall-а и не доходил до обработки трафика IPS-ом.

Также мы можем заметить, что сигнатура отлавливает атаки для linux-дистрибутивов, при этом возможно атакуется windows-хост. В этом случае будет также логично отключить linux-сигнатуры конкретно для этого хоста.

Как видите, процесс напоминает некое расследование. После подобной постоянной оптимизации существенно снизится нагрузка на шлюз, т.к.:

Теоретическая часть в формате видеоурока

P.S. В ближайшее время состоится два интересных события. Регистрируйтесь: