Что такое симметричное шифрование

Симметричное шифрование

Простое, но очень стойкое.

Недавно мы начали разговор о шифровании. Наша цель — написать собственный шифровальщик. А для этого нужно освоить несколько важных принципов и алгоритмов. Начнем с симметричного шифрования, потом рассмотрим асимметричное и дальше всё сложнее.

Принцип работы

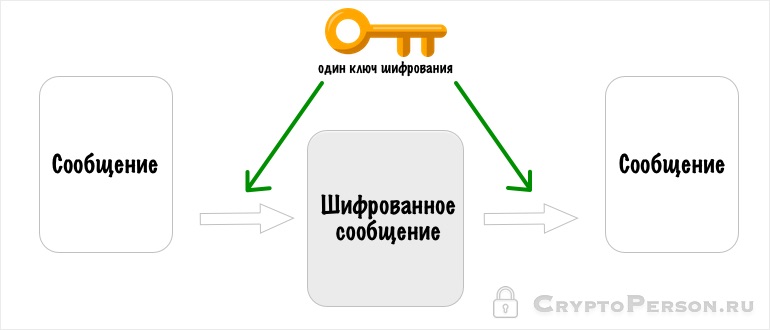

Симметричное шифрование работает так:

Слово «симметричный» связано с тем, что для шифрования и расшифровки нужен один и тот же ключ. Ключом может быть что угодно: число, слово, фраза, фрагмент текста или файл. Выбор ключа зависит от способа шифрования, но общее правило в симметричном шифровании такое: чем длиннее ключ, тем сложнее его взломать.

Алгоритмы шифрования

Симметричное шифрование в общих чертах работает так:

Если этот ключ будет знать кто-то ещё, то он тоже сможет читать и отправлять такие сообщения. А если ключ узнают все, то переписка перестанет быть секретной.

👉 Перемножение — простой алгоритм, который давно не используется в криптографии в чистом виде. Сейчас берут что-то намного более сложное: логарифмы в конечном пространстве, факторизацию и другие математические функции.

Простой пример

Допустим, мы с другом хотим организовать тайную переписку. Для этого мы выбираем число, которое будет нашим секретным ключом. Алгоритм шифрования будет такой:

Если взять ключ 10 и зашифровать им фразу «Привет, это журнал Код!», то получится так:

Щътлоь, жьш рэъчйх Фшн!

Этот алгоритм слишком прост для современной криптографии, потому что взламывается почти моментально, но для игр в шпионов с детьми — самое то.

👉 Алгоритм из нашего примера называется шифром Цезаря, потому что так римский император шифровал важные сообщения своим генералам.

Плюсы и минусы симметричного шифрования

Симметричное шифрование работает очень быстро, потому что всё сводится к простой математике. А все математические операции выполняются за несколько процессорных тактов, что даёт нам в среднем один-два миллиарда таких действий в секунду. Даже если в алгоритме сложение и умножение выполняются миллион раз, за секунду компьютер может выполнить тысячу таких алгоритмов по шифрованию.

Единственный минус симметричного шифрования — сложность передачи секретного ключа в самом начале от одного участника к другому. Если ключ передать по открытому каналу связи, его могут подсмотреть и читать всю переписку. А чтобы организовать закрытый канал связи, нужен ключ шифрования, который тоже нужно как-то передать. Но если знать асимметричное шифрование, то и эту проблему можно решить. Про асимметричное шифрование — в следующей статье.

Симметричное шифрование в жизни

Почти всё общение в современных мессенджерах построено на симметричном шифровании.

Все наши банковские платежи, переводы и онлайн-оплата тоже шифруется симметричным методом.

Когда мы ставим замок на дверь и даём ключ всем жильцам — это тоже симметричное шифрование. Замок — это шифр, а ключ — это ключ расшифровки. Если вставить не тот ключ, то ничего не произойдёт. Открыть дверь можно только тем ключом, который был от этого замка, и сделать это может только тот, у кого есть этот ключ.

Любая защищённая линия связи, от правительственной до частной, использует симметричное шифрование.

Что дальше

Напишем свой алгоритм симметричного шифрования, чтобы получше разобраться в деталях. А потом поговорим о криптостойкости.

Симметричное шифрование

Одним из способов защиты информации в криптосистемах, когда для расшифровки и зашифровки применяется один и тот же ключ, является симметричное шифрование. Оно является предшественником асимметричного метода, эта схема остается одной из популярнейших по сей день. Важным моментом является сохранение в тайне ключа к алгоритму, его предварительно оговаривают стороны, обоюдно вносят изменения и дополнения до того, как начинается обмен информацией в сети.

Основные положения

С началом компьютерной эры возникла потребность скрывать передаваемую информацию от посторонних глаз. Как это сделать наиболее приемлемым способом? Какие методы применить, чтоб передаваемые сведения смог понять адресат, а остальные не узнали из этого ничего?

Именно с целью сохранения тайн были придуманы разнообразные шифры и коды, с помощью которых необходимые сведения превращали в определенный поток цифр или символов, которые отправляли получателю. При помощи известного лишь ему ключа он обрабатывал полученную информацию и изымал из нее необходимые данные. Для всех остальных эти символы так и оставались бессмысленными. Чаще всего этот метод применяли для коммерческих целей и для передачи конфиденциальные сведения различного содержания.

Симметричное шифрование относят к классическому примеру таких алгоритмов. Его считают основным, в его состав входят такие методы:

Каждый из них имеет свои плюсы и минусы, но применение именно этих симметричных методов шифрования является популярным до сих пор. Развитие информационных систем провоцирует развитие и шифровальных методов, но основой все равно остаются указанные способы.

Простая перестановка

Простейшей симметричной криптосистемой шифрования без применения ключа является простая перестановка. Ее выполняют так:

До начала запуска такого шифрования отправитель и получатель должны договориться о ключе шифрования, который заключается в размере передаваемой таблицы.

Важно! Объединенные в группы буквы не являются составляющей ключа или им самим, их используют для записи текста, который может не нести никакой информации.

Одиночная перестановка по ключу

Эта схема симметричного шифрования считается более практичной и применяется чаще. Одиночная перестановка по ключу первоначально абсолютно идентична с предыдущим способом. Отличительной чертой именно этого метода является перестановка колонок таблиц по ключевому слову, выбранной заранее фразе, определенному набору чисел, которые будут целостной строкой в колонке.

На заметку! Шифрование с симметричным ключом гораздо надежнее, чем криптозащита без ключа.

Двойная перестановка

Способ применяют для дополнительного шифрования уже скрытого сообщения, двойная перестановка имеет такие особенности:

Такой метод не всегда является залогом стойкости шифра, но заполнение таблиц становится более занятным как для отправителя, так и для получателя.

«Магический квадрат»

Перестановка «Магический квадрат» берет свое начало в Китае, именно там этому шифрованию приписывали некую магию. Их основой являются квадратные таблицы, в которые в определенной последовательности вписывают натуральные числа с такой расстановкой, чтоб по горизонтали, вертикали и диагонали сумма была одинаковой. Кроме этого, учитываются столбцы, они тоже должны быть идентичными. Такой метод шифровки широко применяли для вписывания текста по нумерации, применяемой здесь. Последующее выписывание строк таблицы представлялось в виде шифровки с перестановкой символов по определенному симметричному ключу шифрования.

Изначально кажется, что предполагаемых вариантов шифрования будет недостаточно, но это не совсем так. Количество вариантов скрытия информации возрастает пропорционально увеличению столбцов в самом квадрате. Если фигура размером 3×3 всего одна, то при увеличении каждой их сторон всего на единицу, возможных вариантов становится 880; если же количество возрастает до 5 с каждой стороны, то и вариантов уже 250 000, что не так уже и мало.

Считается, что большие квадраты стали залогом отличного шифрования, ключ к которому подобрать очень не просто. Вручную на решение такой задачи могло уйти много времени, и не факт, что в итоге получалось правильное решение.

Наиболее применяемыми были фигуры с показателями 4×4, благодаря им складывали всевозможные алгоритмы из букв и символов. Каждая буква соответствовала определенному числовому показателю, в квадрате их размещали согласно вышеописанной технологии. Далее шифровку собирали при помощи ключа, где буквы соответствовали своему порядковому номеру, пустая клетка означала точку.

При расшифровке программа генерирует, в соответствии с ключом выбирает необходимый «магический квадрат». Именно так и работает криптография с симметричным ключом

История

Криптография берет свое начало с седины веков, первый период ее начался еще в III веке до нашей эры. Уже тогда люди пытались заменить исходные знаки алфавита. Далее криптография развивалась неслаженно, на Ближнем Востоке полиалфавитные шифры вошли в обиход почти на шесть веков раньше, чем это произошло в Европе. Ал-Кинди уже в IX веке ввел понятие шифрования, Альберти донес это до европейцев лишь в XVI столетии.

В середине двадцатого века были внедрены электромеханические устройства, которые подбирали код к шифру быстрее, полиалфавитные шифры при этом никто не отменял. Семидесятые года прошлого века ознаменовались новым витком в этом деле, криптография стала основываться на математических знаниях и информатике, которая только стала активно развиваться. Современное общество активно пользуется криптографией в новейшем ее понимании, она стала основой для телекоммуникаций, электронного документооборота, коммерции и прочего.

Требования

Чтоб все работало в необходимом режиме, необходимо выполнение нескольких требований:

Общая схема

Современные симметричные криптографические алгоритмы представляют собой два основных вида, которые имеют такие характеристики:

Для создания симметричных шифров зачастую применяют методику подстановок и перестановок в несколько подходов, в отдельно взятых ситуациях может достигать и 80. Каждый из подходов применят свой ключ, получивший название «ключ прохода».

Все ключи подходов объединяют в «расписание ключей», которые впоследствии применяют для расшифровки данной информации. Его создание тоже непростое, применяемый ключ поддается определенным операциям, в том числе перестановке или подстановке.

Сеть Фейстеля признана типичным алгоритмом построения симметричных шифров, шифрование строиться на основе функции F(D, K).Dвыступает количеством данных, вдвое меньше самого блока шифрования, К будет «ключом прохода» для расшифровки данного прохода. Обратимость функции не обязательна, чаще всего итог обратимости не известен.

Важно! Достоинством сети является практически полное совпадение дешифровок с шифрами, что значительно упрощает реализацию процесса. Отличием будет обратный порядок «ключей прохождения» в расписании.

Далее рассмотрим более подробно каждую из операций:

Дифференциальный криптоанализ проверит стойкость алгоритма, важным моментом здесь будет выбор значений в таблицах подстановки. Наличие неподвижных элементов, отсутствие влияния бита входного байта на бит ожидаемого результата является нежелательным. Не стоит допускать, чтоб бит результата был одинаковым для всех пар входных слов, они должны отличаться более чем одним битом.

Параметры алгоритмов

Симметричных шифров существует много, алгоритмов, насчитывают более двух десятков. Их отличают по таким параметрам:

Эти моменты обязательно должны присутствовать в симметричном шифровании.

Виды симметричных шифров

Чаще всего для шифрования информации применяют такие блочные шифры:

Так же популярны 3-WAY, Kuznechik, Khufu, Khnafre, Cast.

Существуют и другие, но они пользуются меньшей популярностью и применяются значительно реже.

Сравнение с ассиметричными криптосистемами

Сравнивать и давать оценку, какой из способов шифрования лучше симметричный и асимметричный не является целесообразным, это по своей сути абсолютно разные вещи. В первую очередь их разнит подход к проведению операций. Лучше выделить достоинства и недостатки каждого из методов.

Положительными качествами симметричного шифрования является:

Но не все так идеально, у способа есть и недостатки:

К особо важным недостаткам относят невозможность использования шифров в электронной цифровой подписи, так как код известен обеим сторонам.

Криптография простым языком: разбираем симметричное и асимметричное шифрование на примере сюжета Звездных войн (Updated)

Привет всем читателям Хабра! Не так давно решил разобраться с алгоритмами шифрования и принципами работы электронной подписи. Тема, я считаю, интересная и актуальная. В процессе изучения попробовал несколько библиотек, однако самой удобной с моей точки зрения является библиотека PyCrypto. У неё прекрасная документация, сопровождаемая примерами.

После прочтения материала вы усвоите следующие моменты:

Целью данной статьи является познакомить читателя с основными алгоритмами шифрования. При написании статьи, я постарался как можно большее внимание уделить вопросу практического применения. Для программирования использовался язык Python 3.6. При написании кода старался делить его на отдельные части и комментировать все ключевые моменты.

В данной статье я не разбирал цифровую подпись, однако после понимания асимметричного шифрования смысл этой технологии станет понятен.

Сюжет

Давайте мысленно перенесемся во вселенную Звездных войн до событий Эпизода 6, когда силам сопротивления становится известно о начале строительства новой Звезды смерти. Командование планирует внедрить разведывательную группу под видом строителей. Операция очень опасна, связь со штабом будет затруднена. В случае экстренной стиуации каждый член группы может отправлять и получать сообщения из штаба на незащищенной частоте.

Целью разведгруппы являются любые данные, которые могут пролить свет на конфигурацию, вооружение и назначение будущей станции. Для хранения данных планируется разработать специальное оборудование и ПО.

Штаб утвердил два варианта этой операции:

План А — возвращение агентов с данными повстанческим силам;

План Б — дистанционная передача планов с самой Звезды смерти, используя оборудование станции. Передача информации при этом будет быстрой, но после передачи агент вероятнее всего будет вычислен и пойман.

Вы являетесь программистом в команде, которая отвечает за разработку ПО.

При планировании операции рассматриваются несколько возможных негативных сценариев:

Шифрование информации

Давайте решим проблему шифрования информации:

Для шифрования и дешифрования информации используется ключ шифрования. Именно ключ делает шифрование обратимым. Каждый агент будет снабжен ключом шифрования. После загрузки данных агент произведет их шифрацию и отправку в штаб сопротивления.

Метод, при котором шифрование и дешифрация сообщения производится при помощи одного ключа называется симметричное шифрование.

Слабым местом симметричного шифрования является ключ шифрования, точнее его доставка до адресата. Если во время доставки ключ будет скомпрометирован, стороннее лицо легко раскодирует сообщение. Сильной стороной симметричного шифрования является его скорость, что дает возможность кодировать большие объемы данных.

Асимметричное шифрование для кодирования данных использует два связанных друг с другом ключа: открытый и закрытый.

Механизм действия такой:

Давайте приступим в программированию! Для разработки необходимого ПО мы будем использовать библиотеку Python под названием pycrypto. У нее отличная документация и в ней представлены все распространенные алгоритмы шифрования.

Для начала разработаем функционал для симметричного шифрования по названием Advanced Encryption Standard (AES). Он является одним из самых распространённых алгоритмов симметричного шифрования.

Хеш документа — это просто строка из символов, которая уникальна для какого-либо набора данных. При любом изменении данных хеш очень сильно меняется. Другими словами, хеш — это своеобразный «отпечаток пальца» для какого-либо набора данных.

Но что делать, если ключи шифрования будут по каким-то причинам скомпрометированы? Тогда расшифровать информацию может кто угодно.

В этом случае нам нужно как-то сменить ключи шифрования дистанционно по частоте, которая может прослушиваться противником. Будем считать, что ее уже слушают. Так каким же образом нам это сделать? Тут на помощь приходит другой метод под названием асимметричное шифрование (или криптографическая система с открытым ключом). В отличие от симметричного шифрования, при ней используется два ключа: открытый и закрытый. Сообщение шифруется открытым ключом, после этого расшифровать его можно только закрытым ключом. Открытый ключ при расшифровке будет бесполезен. Однако есть важный момент: закрытый ключ непременно должен быть из сгенерированной пары с открытым. Наличие открытого ключа одно из нескольких важных и интересных свойство асимметричного шифрования. То есть, мы можем передавать открытый ключ любым каналом и не бояться, что он будет применен для расшифровки сообщения.

Вместе с тем, применительно к нашей задаче есть один ньюанс — асимметричное шифрование подходит для небольших данных, например коротких сообщений. Мы можем только гадать об объеме данных, полученных разведкой. Мы, конечно, можем разбить все полученные данные на небольшие фрагменты и закодировать каждый из них закрытым ключом, но есть более оптимальный вариант решения. (Проблема разобрана здесь).

Пользователь Akela_wolf справедливо заметил, сгенерировать и отправить открытый ключ может кто угодно. Я внес некоторые коррективы в план.

Будет правильно, если до отправки агентов штаб сгенерирует несколько пар ключей и назначит каждому агенту закрытый ключ. Лучше сгенерировать именно несколько пар, чтобы у каждого агента был индивидуальный ключ. Это необходимо, чтобы точно персонифицировать владельца ключа.

Тогда в случае компрометации ключей центр создаст новый СИММЕТРИЧНЫЙ ключ, закодирует его каждому агенту открытыми ключами и отправит по открытому каналу.

——BEGIN RSA PRIVATE KEY——

MIIEpAIBAAKCAQEA4JDLu7Vtvg2yqbH6Y0eJPfoEsOlKzgmOodqhA1CqkEG4OpKi

sGW7ciGP4v37GE6edHBCEy4UNkVQtnpPBjzTHvKd1pO70B84vD5OSrS7uNw2EYkj

d/ZwhrJMrcQKRwPkkM4OiewaaAaK0vPWJIKwlW61DY9X7LfNz7aOKMTbKnm1vdR0

919AV98FUmNoQBgka6nXFGmNbi7D43MtLwxBZIXfFupEiANSvOs+57hgaCho7OWM

GUOjLkG6HBscPhJ2W1H5DU9GjwL24ynTvKifgo1/2ue61MV1Pzh5CVaicJKNaRtg

Pd99gFhBGINsXV2X6Jh/W5nNsCddU4EI0AlO8wIDAQABAoIBAARM4YnjrIlSK9Sy

EtBp40frjMFyhjsx1ahlzmWI2utORt/gRPtJx3AlEmNPZ8qMXt5t8+X4IOz1INmN

uAuviH90N++O/q66mlSIgOlPUrT0ipiFXseCUZ9StMMzGNtJSMw5FfAwNEU/stLd

VoF2ezkxWIg88XsX/fn3Tfub4XKLvu4raJGcJ+Fo2GI9hYEGKnHhSuHvDHekTLlQ

z46O+cIwtehbFGcKesyK3zDD1uP5YLPIWpiqt1TgKjJzRF0l4ZJLk+RT7kU2pGIQ

mosOnr+06WyMIg724yQyAIwtS9X0czKBGUESrtTTb1HCXLeTwnncOTxh6q2z42LF

tn34+DECgYEA6EEp4oTvjfTQfUQPMByuAjF1hpdFHQqRymygiFgoF+Mg3QmL0w8j

/84H/q7s8FSx+3th8MK87bFq4lrry+h/mYwmvF5zZbhxcnl2uaX+KUPgpT6TgvAo

WOv2wc4BSaoo9DrxrZId86vpO2qbopw6gkBsvw47HSoQ+FSqXtZ0p8kCgYEA94Zj

b1ulctUjybiszO93TAjkzx3lU3yL+B1eZiQXtJa3mgG+ka1R/uMfr0NlT+Jzo0My

wHV30YRJDxziCrDol9OgSSU0sXwEcUxUIBLBwXLCp1EmMsYG9PB/x4OTWve35a8F

O+rMxuvWaZeIOfVCfL8UEcWweYaVdWIonJN+ltsCgYEAjeSZ2UlMLZce9RjqioNL

EA31dlfeoqJ9dYUuAn6RaB6cSk51vWlnnfXazo9CNIYaAsFbkcL3t+QHn+jaXEZc

BowocjbmG4Q20zBAB6XRBJbynSIA7yMYE1N9+uOHx+CMisGkO12krOUfZex4zzzR

RhhkF8ly9htoKL9ZIv20YXkCgYBzH3UF6PkVZJ5lhtgP5Nx2Z7iLwBrV7ppnBrnO

BcFkw6iXH3KT7KmzQ82LxWvMcMVZzLpBGyFkOAOG3OchE9DKNKpa+sv8NHMYguip

li+5mneAPFTozoOTznuPvtl9OLO2RuXHTVh6uFub9tdsJW8L+A8MiQagLwE6fDHp

SQxaewKBgQDIyzL1THpW3+AMNrOZuI/d3Em5wpGJiZbDSBRosvsfGm/sHaz4Ik5E

nWnftgktmsAD60eORTTh9/ww/nm7f3q9kzT8Sv1MmqeRXq9VFIOeP/+8SSE/7LzD

izlb5xEtVD8LuY54jHyiOxiZC++TQswMnOKKi0Gx26MDoO7Tx9akVw==

——END RSA PRIVATE KEY——

——BEGIN PUBLIC KEY——

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA4JDLu7Vtvg2yqbH6Y0eJ

PfoEsOlKzgmOodqhA1CqkEG4OpKisGW7ciGP4v37GE6edHBCEy4UNkVQtnpPBjzT

HvKd1pO70B84vD5OSrS7uNw2EYkjd/ZwhrJMrcQKRwPkkM4OiewaaAaK0vPWJIKw

lW61DY9X7LfNz7aOKMTbKnm1vdR0919AV98FUmNoQBgka6nXFGmNbi7D43MtLwxB

ZIXfFupEiANSvOs+57hgaCho7OWMGUOjLkG6HBscPhJ2W1H5DU9GjwL24ynTvKif

go1/2ue61MV1Pzh5CVaicJKNaRtgPd99gFhBGINsXV2X6Jh/W5nNsCddU4EI0AlO

8wIDAQAB

——END PUBLIC KEY——

Как видите, ключи асимметричного шифрования представляют из себя длинные математически сгенерированные последовательности символов.

Итак, мы сгенерировали ключи. Теперь давайте напишем функцию для кодирования данных:

На данном абстрактном примере мы увидели работу распространенных алгоритмов шифрования. Симметричное и асимметричное шифрование, а также хеширование применяются в работе веба, электронной подписи, блокчейне и криптовалютах. Надеюсь, материал был полезен для понимания работы этих технологий.

Послесловие

В итоге, разведке повстанцев удалось добыть точные сведения об уязвимости станции и пути до нее, присутствии Императора для осмотра, наличии энергощита и его источника на Эндоре. Империя вычислила шпионов, дезинформировала их о боеспособности станции. Станция также была отведена к спутнику Эндора, откуда была защищена щитом.

Симметричное шифрование

Симметричное шифрование — это способ шифрования данных, при котором один и тот же ключ используется и для кодирования, и для восстановления информации. До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом.

Принцип работы симметричных алгоритмов

В целом симметричным считается любой шифр, использующий один и тот же секретный ключ для шифрования и расшифровки.

Например, если алгоритм предполагает замену букв числами, то и у отправителя сообщения, и у его получателя должна быть одна и та же таблица соответствия букв и чисел: первый с ее помощью шифрует сообщения, а второй — расшифровывает.

Однако такие простейшие шифры легко взломать — например, зная частотность разных букв в языке, можно соотносить самые часто встречающиеся буквы с самыми многочисленными числами или символами в коде, пока не удастся получить осмысленные слова. С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл.

Поэтому современные симметричные алгоритмы считаются надежными, если отвечают следующим требованиям:

Большинство актуальных симметричных шифров для достижения результатов, соответствующих этим требованиям, используют комбинацию операций подстановки (замена фрагментов исходного сообщения, например букв, на другие данные, например цифры, по определенному правилу или с помощью таблицы соответствий) и перестановки (перемешивание частей исходного сообщения по определенному правилу), поочередно повторяя их. Один круг шифрования, состоящий из этих операций, называется раундом.

Виды алгоритмов симметричного шифрования

В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа:

Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

К актуальным блочным алгоритмам относятся:

Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение. Как правило, биты исходных данных сравниваются с битами секретной последовательности с помощью логической операции XOR (исключающее ИЛИ, на выходе дающее 0, если значения битов совпадают, и 1, если они различаются).

Потоковое шифрование в настоящее время используют следующие алгоритмы:

Достоинства и недостатки симметричного шифрования

Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. На практике во многих системах эта проблема решается шифрованием ключа с помощью асимметричного алгоритма.

Область применения симметричного шифрования

Симметричное шифрование используется для обмена данными во многих современных сервисах, часто в сочетании с асимметричным шифрованием. Например, мессенджеры защищают с помощью таких шифров переписку (при этом ключ для симметричного шифрования обычно доставляется в асимметрично зашифрованном виде), а сервисы для видеосвязи — потоки аудио и видео. В защищенном транспортном протоколе TLS симметричное шифрование используется для обеспечения конфиденциальности передаваемых данных.

Симметричные алгоритмы не могут применяться для формирования цифровых подписей и сертификатов, потому что секретный ключ при использовании этого метода должен быть известен всем, кто работает с шифром, что противоречит самой идее электронной подписи (возможности проверки ее подлинности без обращения к владельцу).

Публикации на схожие темы

Сквозное шифрование: что это и зачем оно нужно вам

Квантовые компьютеры и криптография для чайников

Квантовые компьютеры — для «чайников»

Эволюция шифровальщика JSWorm

Программы-вымогатели: пара хороших новостей

Дорога к «интернету вещей»: преимущества и риски смарт-езды