Что такое системные аномалии

УЗИ системных венозных аномалий

Пишут, что оценка системных вен (вен большого круга) является важным этапом последовательного сегментарного анализа при выполнении детского Эхо.

В поле зрения попала обзорная статья по этой тематике

Для опытных кардиосонограферов она бесполезна, но новичкам может пригодиться.

Авторы считают, что, для кардиологии, актуальными являются следующие аномалии системных вен (скриншот 1)

1. Персистирующая левая верхняя полая вена, дренирующаяся в правое предсердие.

Если такая персистирующая ЛВПВ не сочетается с другими аномалиями, то физиология кровообращения не нарушается, и никаких клинических признаков её наличия не будет. Если же она сочетается с тетрадой Фалло, дефектом межпредсердной перегородки и прочими аномалиями, требующими инвазивного вмешательства, то необходима соответствующая коррекция тактики при планировании катетеризации и оперативного лечения.

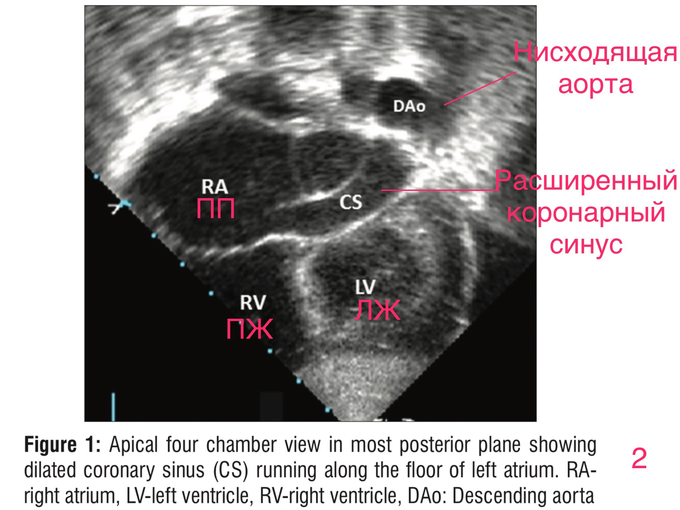

Авторы полагают, что персистирующую ЛВПВ можно заподозрить на УЗИ, если имеется дилятация коронарного синуса. Как здесь (скриншот 2).

Если визуализация нечёткая, то, по мнению авторов, контрастирование ажитированным (взболтанным) физраствором помогает верифицировать коронарный синус в В-режиме, а ЦДК позволяет убедиться, что кровоток по ЛВПВ направлен в сторону сердца (скриншот 3)

2. Две верхние полые вены, в сочетании с непокрытым коронарным синусом.

В этом случае, венозная кровь большого круга сбрасывается в ЛП по двум направлениям: из ЛВПВ и через устье коронарного синуса (см скриншот 5)

Гемодинамически, такой комбинированный порок действует как дефект межпредсердной перегородки. А его клиническое значение зависит от диаметра ЛВПВ, размера устья КС и величины соустья между КС и ЛП.

3. Отсутствие правой верхней полой вены при situs solitus.

Авторы имеют ввиду ситуацию, когда правая верхняя полая вена не обнаружена у пациента с обычным расположением внутренних органов (situs solitus). При situs inversus (перевёрнутом расположении органов), понятно, что верхней полой вены справа не будет, она будет слева.

Авторы указывают, что отсутствие правой верхней полой вены при situs solitus часто сочетается с наличием персистирующей левой верхней полой вены. Это показано на схеме на скриншоте 6.

Если нет дополнительной патологии, то и клинических проявлений тоже нет.

4. Дренирование правой верхней полой вены в левое предсердие.

На УЗИ, это выглядит так (скриншот 8)

Авторы пишут, что, из-за проблем с сатурацией крови кислородом, в клинике доминирует цианоз.

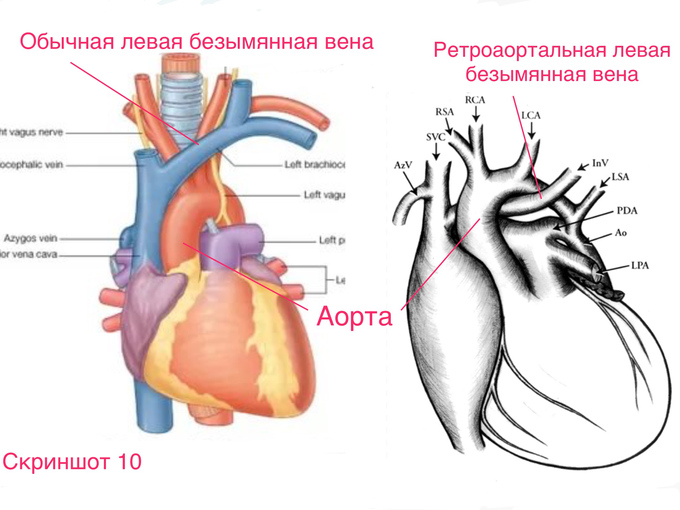

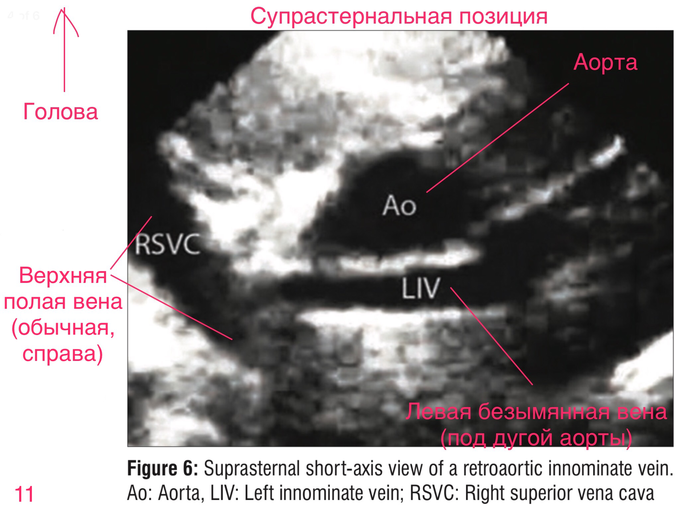

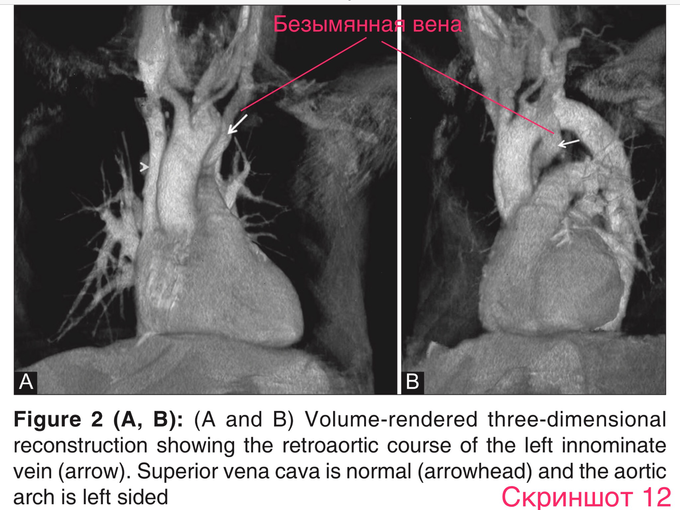

5. Позадиаортальное расположение левой безымянной вены.

На схеме, ретроаортальная левая безымянная вена выглядит так (скриншот 10)

Если нет другой патологии, то клиническое значение ретроаортально расположенной левой безымянной вены, в основном, заключается в том, что её можно ошибочно принять за какое-то другое образование.

6. Непокрытый коронарный синус.

7. Атрезия (и тяжёлые стенозы) устья коронарного синуса.

Пишут, что они встречаются редко, сопровождаются дилятацией КС, и сочетаются с другими дефектами.

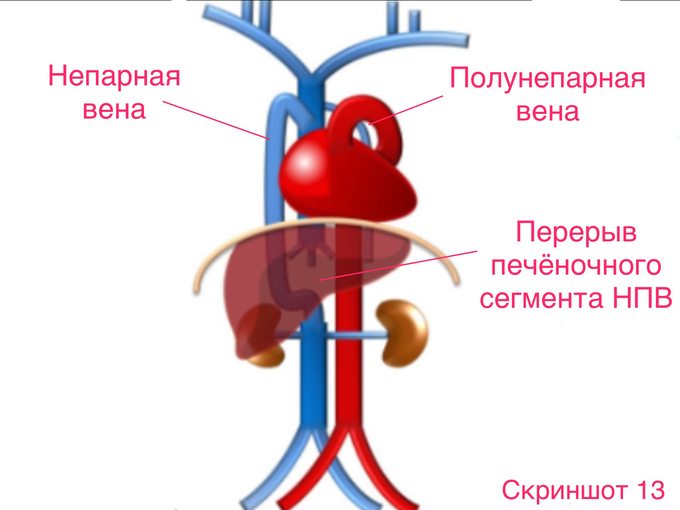

8. Перерыв нижней полой вены.

Перерыв нижней полой вены (или атрезия какого-то из сегментов НПВ) чаще всего наблюдается при левом изомеризме (левосторонней гетеротаксии). Это вполне логично. НПВ должна находиться в правой половине тела, а при левом изомеризме, тело состоит из двух зеркальных анатомически левых половин. А раз нет анатомически правой половины тела, то не должно быть и НПВ.

Для компенсации кровотока, развиваются коллатерали по непарной, полунепарной и по восходящим поясничным венам (скриншоты 13 и 14).

У таких пациентов имеется повышенный риск венозной недостаточности нижних конечностей.

9. Двойная (двусторонняя) нижняя полая вена.

Пишут, что добавочная (левая) НПВ обычно дренируется в левую почечную вену, которая впадает в правую НПВ (см скриншот 15).

Клиническое значение добавочной НПВ: пишут, что присутствие второй НПВ нужно заподозрить тогда, когда случаются повторные тромбоэмболии, несмотря на наличие кава-фильтра. В остальном, прогноз относительно благоприятный.

10. Дренирование нижней полой вены в левое предсердие.

Пишут, что диагностировать аномальное дренирование крови из нижней полой вены в левое предсердие помогает контрастная ЭхоКГ ажитированным (взболтанным) физраствором. После введения такого контраста в вену ноги, пузыри воздуха будут обнаружены в левом предсердии. Например, как здесь (скриншот 18).

Спасибо за внимание!

Напоминаю, что в тексте могут самопроизвольно возникать искажения, а иллюстрации, из разных постов, могут самопроизвольно меняться местами. Модераторы объясняют это техническим несовершенством сайта. В любом случае, я буду стараться исправлять искажения, по мере их выявления.

Лекция №23

Введение.

Системы предотвращения вторжений IPS (Intrusion Prevention System) предназначены обеспечить безопасность защищаемых объектов от воздействия, которое признано вторжением в ИС.

Системы IPS оказались настолько популярными, что некоторые производители стали рекламировать свои IDS (Intrusion Detection System) как системы предотвращения атак, то есть IPS, тем самым незаслуженно открывая для себя новые рынки и новых клиентов.

На самом деле системы предотвращения вторжений IPS существенно превосходят по своим возможностям системы обнаружения вторжений IDS. Системы IPS объединяют целый ряд технологий безопасности и достаточно далеко продвинулись по сравнению со своими предшественниками – системами обнаружения вторжений IDS.

на англ.

Средства системы обнаружения и предотвращения вторжений IPS автоматизируют указанные процессы и необходимы в организации любого уровня, чтобы предотвратить ущерб и потери, к которым могут привести вторжения.

В отличие от системы IDS, признаками настоящей системы IPS являются следующие:

Таким образом, чтобы получить систему IPS из IDS, надо не только заменить одну букву в названии, но и изменить принципы работы решения, добавив новые технологии.

При рассмотрении IPS применяют классификацию, унаследованную от систем обнаружения вторжений, – деление средств предотвращения вторжений на сетевые и хостовые.

Сетевая cистема NIPS (Network-based IPS) представляет средство предотвращения вторжений сетевого уровня, которое находится на пути передачи сетевого трафика и осуществляет его мониторинг. Основная задача сетевой NIPS – защита группы хостов сети от возможных атак путем анализа передаваемого трафика и блокирования трафика, связанного с проведением атак.

Хостовая cистема HIPS (Host-based IPS) – это средство предотвращения вторжений уровня хоста, которое располагается на конкретном хосте и обеспечивает его защиту от разрушающих воздействий путем анализа сетевого трафика, поведения приложений, активируемых системных вызовов и т. п.

В системе предотвращения вторжений IPS выделяют также средства защиты от распределенных атак типа «отказ в обслуживании».

Во многих средствах защиты сегодня объединены возможности обнаружения и блокирования вторжений, поэтому иногда их условно называют продуктами IDS/IPS.

Однако для эффективной защиты применения только средств IPS оказывается недостаточно – желательно заранее знать слабые места (уязвимости) ИС, через которые злоумышленники могут успешно осуществить атаку. Уязвимостями могут стать слабые пароли, несоответствия в настройках сетевых устройств, уязвимости операционных систем и приложений и т. п.

Для поиска и выявления таких уязвимостей существуют специализированные средства – сканеры уязвимости (Vulnerability Assessment). Их использование в ИС существенно повышает уровень защиты: определив слабые места, администратор безопасности может предпринять соответствующие меры по их устранению до того, как злоумышленник воспользуется ими. В последнее время стали появляться специализированные средства, которые обеспечивают автоматический процесс устранения уязвимостей, но пока подобные решения предлагают немногие производители.

Чтобы максимально снизить риск негативного воздействия атак, необходимо объединить средства IPS, сканеры уязвимости и средства устранения уязвимостей в единую подсистему с централизованным управлением.

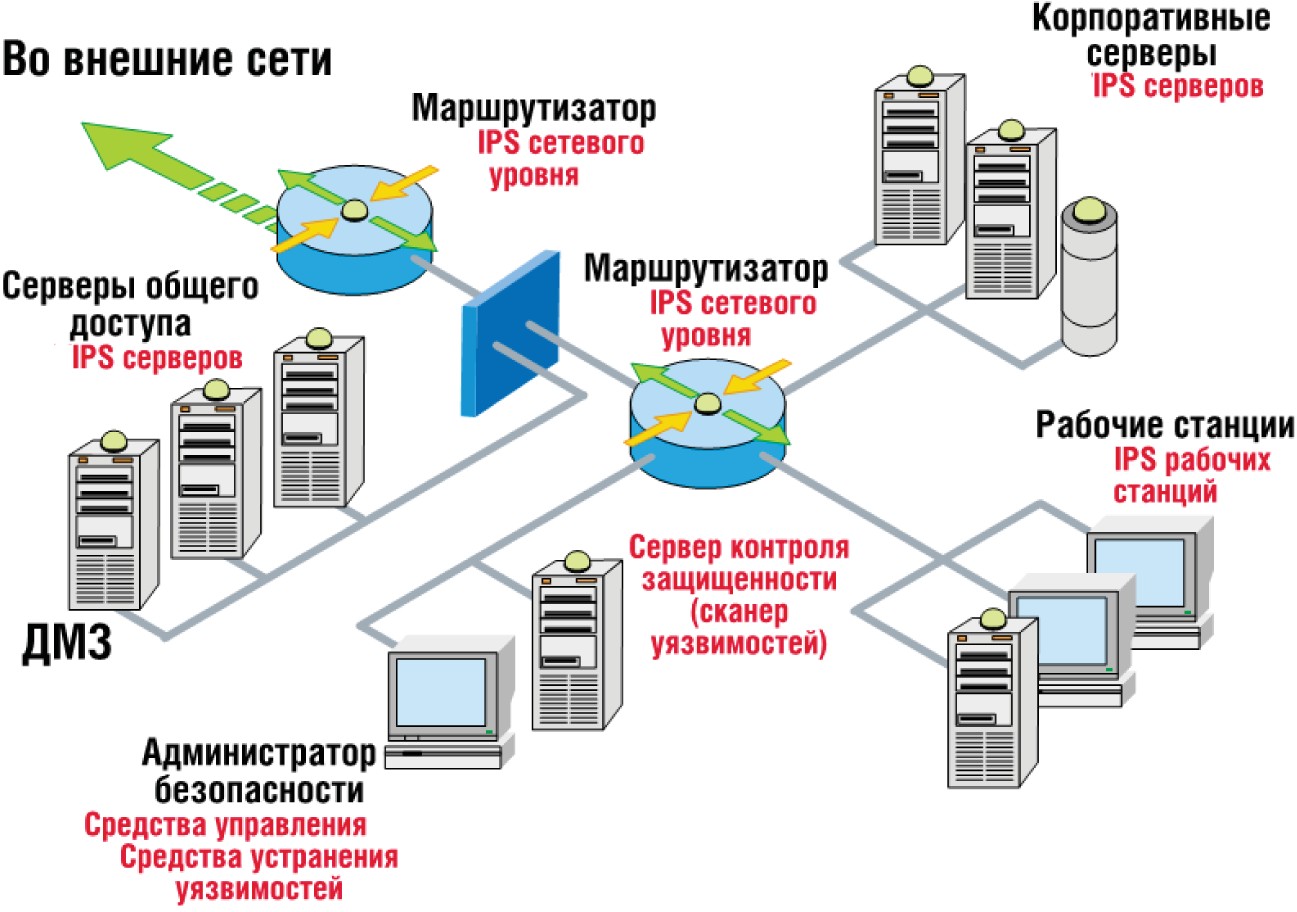

Рис. 1. Подсистема предотвращения вторжений в ИС.

Решение по предотвращению вторжений состоит из сенсоров, одного или нескольких серверов управления, сканеров уязвимости, средств устранения уязвимостей, консоли оператора и администраторов. Иногда выделяется внешняя база данных для хранения информации о событиях информационной безопасности и их параметров.

Сканеры уязвимости осуществляют поиск и выявление уязвимостей в КИС. Сервер управления получает информацию от сенсоров обнаружения атак и управляет ими. Обычно на серверах осуществляются консолидация и корреляция событий. Для более глубокой обработки важных событий средства предотвращения вторжений системного уровня интегрируются с подсистемой мониторинга и управления инцидентами.

Консоли представляют интерфейсы для операторов и администраторов подсистемы. Обычно это программное средство, устанавливаемое на рабочей станции. Для организации централизованного администрирования, управления обновлениями сигнатур, управления конфигурациями применяется интеграция с подсистемой управления средствами защиты организации.

Необходимо учитывать, что только комплексное использование разных типов средств подсистемы позволяет достигнуть всестороннего и точного обнаружения и предотвращения вторжений.

Обнаружение вторжений системой IPS

В процессе выявления вторжений используются следующие методы анализа событий:

Обнаружение аномального поведения

Технология обнаружения атак путем идентификации аномального поведения основана на следующей гипотезе. Аномальное поведение пользователя (то есть атака или какое-нибудь враждебное действие) часто проявляется как отклонение от нормального поведения. События при попытке вторжения отличаются от событий нормальной деятельности пользователей или взаимодействия узлов сети и могут, следовательно, быть определены.

Примером аномального поведения могут служить большое число соединений за короткий промежуток времени, высокая загрузка центрального процессора и т. п. Сенсоры собирают данные о событиях, создают шаблоны нормальной деятельности и используют различные метрики для определения отклонения от нормального состояния. Если можно было бы однозначно описать профиль нормального поведения пользователя, то любое отклонение от него можно идентифицировать как аномальное поведение. Однако аномальное поведение не всегда является атакой. Например, одновременную посылку большого числа запросов от администратора сети подсистема обнаружения атак может идентифицировать как атаку типа «отказ в обслуживании».

При использовании такой технологии возможны два крайних случая:

Второй случай более опасен, чем ложное отнесение аномального поведения к классу атак.

При настройке и эксплуатации систем этой категории администраторы сталкиваются со следующими проблемами:

Технология обнаружения аномалий ориентирована на выявление новых типов атак. Однако ее недостаток – необходимость постоянного обучения. Пока технология обнаружения аномалий не получила широкого распространения. Связано это с тем, что данная технология трудно реализуема на практике. Однако сейчас наметился определенный интерес к ней.

Обнаружение злоупотреблений

Суть другого подхода к обнаружению атак – обнаружение злоупотреблений – заключается в описании атаки в виде сигнатуры (Signature) и поиске данной сигнатуры в контролируемом пространстве (сетевом трафике или журнале регистрации).

В качестве сигнатуры атаки может выступать шаблон действий или строка символов, характеризующие аномальную деятельность.

Эти сигнатуры хранятся в базе данных, аналогичной той, которая используется в антивирусных системах. Следует заметить, что антивирусные резидентные мониторы являются частным случаем подсистемы обнаружения атак, но поскольку эти направления изначально развивались параллельно, то принято разделять их. Поэтому данная технология обнаружения атак очень похожа на технологию обнаружения вирусов, при этом система может обнаружить все известные атаки. Однако системы данного типа не могут обнаруживать новые, еще не известные виды атак.

Подход, реализованный в таких системах, достаточно прост, и именно на нем основаны практически все системы обнаружения атак. Однако при эксплуатации и этих систем администраторы сталкиваются с проблемами. Первая проблема заключается в создании механизма описания сигнатур, то есть языка описания атак. Вторая проблема, связанная с первой, заключается в том, как описать атаку,

чтобы зафиксировать все возможные ее модификации.

Следует отметить, что для достоверного обнаружения факта вторжения недостаточно найти некий характерный шаблон трафика, или сигнатуру. Для успешного обнаружения вторжений современная IPS должна обладать следующими свойствами и функциями:

Кроме того, поскольку IPS может принимать решения о блокировании трафика, необходимо обеспечить надежное и безопасное удаленное управление IPS.

Средства конфигурирования IPS должны быть удобны для конечных пользователей. Большинство IPS поддерживают возможность задания пользовательских правил обнаружения вторжений для возможности подстройки IPS под конкретную среду или требования конкретного заказчика.

Предотвращение вторжений в ИС

Система обнаружения и предотвращения вторжений IPS охватывает решения следующих задач:

Предотвращение вторжений системного уровня

Средства предотвращения вторжений системного (хостового) уровня HIPS (Host-based IPS) действуют на уровне информационных узлов. Подсистема HIPS обеспечивает незамедлительное блокирование атак системного уровня и оповещение ответственных лиц.

Агенты (локальные сенсоры) обнаружения атак системного уровня собирают информацию, отражающую деятельность, которая происходит в отдельном информационном узле. Средства HIPS анализируют файлы журнала и ведут мониторинг пользовательской, сетевой и системной активности на узле информационной системы. Логически локальные сенсоры устанавливаются между ядром

ОС и пользовательским приложением. Локальные сенсоры перехватывают вызовы, обращенные к системе, сопоставляют их с правилами доступа, определенными политикой безопасности, и затем разрешают или запрещают доступ к ресурсам. Некоторые локальные сенсоры сличают запросы с БД известных сигнатур атак или аномального поведения.

Преимуществами данной подсистемы являются возможность контроля доступа к информационным объектам узла, проверка их целостности, регистрация аномальной деятельности конкретного пользователя.

К недостаткам можно отнести невозможность обнаружения комплексных аномальных событий, необходимость установки средств HIPS на все защищаемые узлы. Кроме того, уязвимости операционной системы могут нарушить целостность и работу сенсоров.

Средства предотвращения вторжений системного (хостового) уровня HIPS могут быть установлены на рабочей станции или сервере. При этом IPS уровня хоста реализуется несколькими способами:

Предотвращение вторжений сетевого уровня

Подсистема предотвращения вторжений сетевого уровня NIPS (Network-based IPS ) обеспечивает немедленное блокирование сетевых атак и оповещение ответственных лиц. Преимуществом применения средств сетевого уровня является возможность защиты одним средством сразу нескольких узлов или сегментов сети.

Программные или программно-аппаратные средства Network IPS (сетевые сенсоры) анализируют сетевой трафик определенных узлов или сегментов сети, а также сетевые, транспортные и прикладные протоколы взаимодействия.

Для обнаружения вторжения используется либо сравнение битной последовательности проходящего потока данных с эталонным образцом (сигнатурой) атаки, либо фиксация подозрительной (аномальной) сетевой активности посредством анализа сетевого трафика или нарушений правил политики безопасности. В случае обнаружения попыток атаки применяются меры противодействия.

В качестве мер противодействия могут выполняться:

Дополнительной возможностью данных средств является сбор информации о защищаемых узлах. Для получения информации о защищенности и критичности узла или сегмента сети применяется интеграция с подсистемой контроля эффективности защиты информации.

IPS сетевого уровня могут быть реализованы как:

Решения, интегрированные в инфраструктуру, гораздо эффективнее выделенных аппаратных устройств:

Сама интеграция может быть выполнена различными путями:

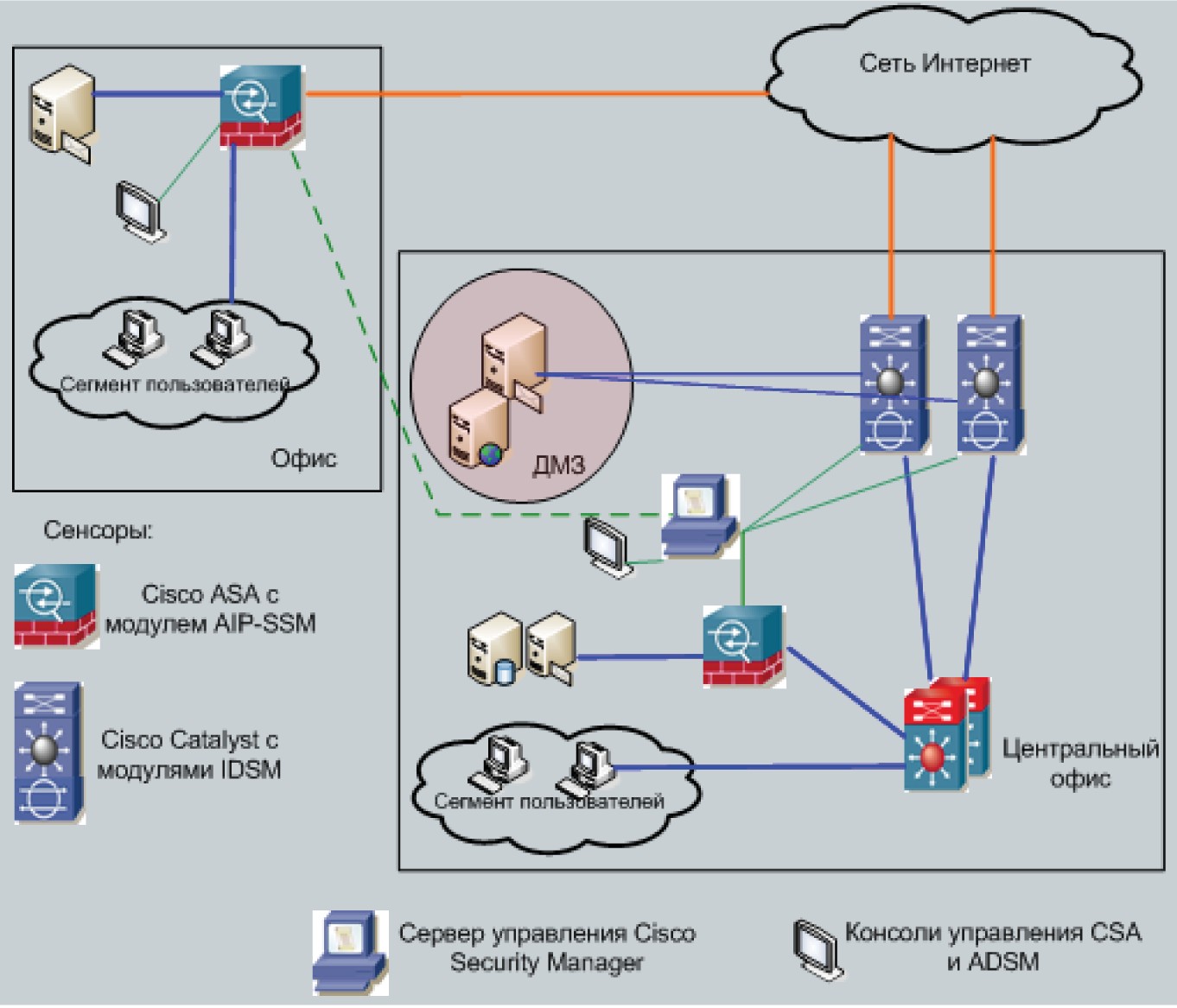

Рис. 2. Схема предотвращения вторжений сетевого уровня на основе продуктов компании Cisco Systems

Пример схемы предотвращения вторжений сетевого уровня на основе продуктов Cisco Systems приведен на рис. 2.

Рис. 3. Устройство безопасности Cisco ASA 5540 с модулем SSM-40 (Adaptive Security Appliance — Адаптивное устройство безопасности).

Рис. 4. Модуль Cisco ASA-SSM-AIP-40-K9 (Advanced Inspection and Prevention Security Services Module).

Анализ подсистем Network IPS и Host IPS приведена в табл. 1.

Таблица 1. Анализ достоинств и недостатков подсистем Network IPS и Host IPS

| Достоинства | Недостатки |

| Network IPS (NIPS) | |

| Широта применения – целая сеть может быть покрыта одним сетевым сенсором. Минимальные неудобства от установки обновлений сигнатур и обновлений ПО сенсоров. Предотвращение DoS-атаки. Возможность обнаружения ошибок сетевого уровня в стеке TCP/IP. Независимость от ОС информационных узлов | Наряду с верными бывают и ложные срабатывания. Не может анализировать зашифрованный поток данных. Новые виды или варианты атак не будут выявлены в случае отсутствия сигнатуры данной атаки. Задержка во времени между моментом обнаружения атаки и моментом оповещения (тревоги). Затруднен анализ пакетов в случае перегруженной сети. Отсутствуют уведомления об успешности атаки |

| Host IPS (HIPS) | |

| Возможность связывать пользователя с событием. Может обнаруживать атаки, не зафиксированные сенсорами NIPS. Может проводить анализ данных, расшифрованных на узле. Возможность предоставления информации об узле в течение атаки на него | Для защиты нескольких узлов сенсоры должны быть установлены на каждом из них. Если ОС взломана в результате атаки, то перестает функционировать и сенсор, установленный на данном узле. Сенсор не способен обнаруживать деятельность сетевых сканеров. Сенсоры могут быть неэффективными в случае DoS-атаки на узел. Для функционирования необходимы дополнительные ресурсы |

Защита от DDoS-атак

Одним из наиболее критичных по последствиям классом компьютерных атак являются распределенные атаки типа «отказ в обслуживании» DDoS (Distributed Denial of Service), направленные на нарушение доступности информационных ресурсов.

Эти атаки осуществляются с использованием множества программных компонентов, размещаемых на хостах в сети Интернет.

Они могут привести не только к выходу из строя отдельных узлов и сервисов, но и остановить работу корневых DNS-серверов и вызвать частичное или полное прекращение функционирования сети.

Основная цель защиты против DDoS-атак заключается в предотвращении их реализации, точном обнаружении этих атак и быстром реагировании на них. При этом важно также эффективно распознавать легитимный трафик, который имеет признаки, схожие с трафиком вторжения, и обеспечивать надежную доставку легитимного трафика по назначению.

Общий подход к защите от атак DDoS включает реализацию следующих механизмов:

Система защиты предприятий от DDoS-атак. При разработке данного решения необходим комплексный подход для построения системы защиты, способной защитить не только отдельные серверы предприятия, но и каналы связи с соответствующими операторами связи. Решение представляет собой многоуровневую систему с четко выстроенной линией обороны. Внедрение решения позволяет повысить защищенность корпоративной сети, устройств маршрутизации, канала связи, почтовых, веб- и DNS-серверов.

Внедрение такой системы защиты целесообразно в следующих случаях:

Схема защиты предприятия от DDoS-атак представлена на рис. 13.3.

В данном решении применяются сенсоры обнаружения аномалий, просматривающие проходящий внешний трафик в непрерывном режиме. Данная система находится на границе с оператором связи, таким образом, процесс очистки начинается еще до попадания трафика атаки во внутреннюю сеть компании.

Рис. 5. Схема защиты предприятий от DDoS-атак

Метод обнаружения аномалий не может обеспечить стопроцентную вероятность очистки трафика, поэтому появляется необходимость интеграции с подсистемами предотвращения атак на сетевом и системном уровнях.

Кроме того, при реализации данного решения необходимо принять меры дополнительной безопасности, позволяющие укрепить сеть оператора связи и подготовить ее для быстрого противодействия и максимальной защиты от сетевых угроз различных видов.

Решение для операторов связи по обнаружению и подавлению DDoS-атак. Данное решение позволяет операторам связи предложить своим клиентам защиту от распределенных DDoS-атак и одновременно укрепить, и защитить собственные сети. Фундаментальной задачей решения являются удаление аномального трафика из канала связи и доставка только легитимного трафика.

Бизнес-преимущества внедряемого решения:

Провайдер услуг может предлагать защиту от DDoS-атак своим корпоративным клиентам по двум схемам:

а также дополнительные возможности обнаружения DDoS- атак и активацию процедур очистки трафика по требованию клиента;

Рис. 6. Архитектура решения для операторов связи по обнаружению и подавлению DDoS-атак

На рис. 6. показана архитектура решения для операторов связи по обнаружению и подавлению DDoS-атак.

Архитектура решения предлагает упорядоченный подход к обнаружению распределенных DDoS-атак, отслеживанию их источника и их подавлению.

В начале своей работы средствам защиты от DDoS-атак необходимо пройти процесс обучения и создать модель нормального поведения трафика в пределах сети, используя поток данных, доступный с маршрутизаторов.

После обучения система переходит в режим мониторинга трафика, и в случае обнаружения аномальной ситуации системному администратору отправляется уведомление. Если атака подтверждается, администратор безопасности сети переводит устройство очистки трафика в режим защиты.

Также возможно настроить устройства мониторинга на автоматическую активацию средств очистки трафика в случае обнаружения аномального трафика. При включении режима защиты средство фильтрации изменяет таблицу маршрутизации граничного маршрутизатора с целью перенаправления входящего трафика на себя и производит его очистку. После этого очищенный трафик перенаправляется в сеть.

Достоинства данного решения:

Отечественное оборудование IPS

Рис. 7. Комплексы «Рубикон»

Комплекс «Рубикон» (АО «НПО «Эшелон») выполняет функции межсетевого экрана, системы обнаружения вторжений и однонаправленного шлюза. Предназначен для использования в информационных системах, обрабатывающих информацию, составляющую государственную тайну.

Преимущества

«РУБИКОН» является программно-аппаратным комплексом, что упрощает его внедрение, эксплуатацию и сопровождение.

Технические характеристики

Рис. 8. АПКШ «Континент» IPC-1000

Модельный ряд СОВ «Континент» (Компания «Код Безопасности») позволяет находить решения для организации связи с удаленными подразделениями, филиалами или партнерами по каналам связи с различной пропускной способностью. Вы можете выбрать вариант «Континента», который наиболее полно соответствует потребностям Вашего предприятия.