Что такое спуфинг почты

Что такое Email Spoofing и как защитить себя и оставаться в безопасности

Подмена электронной почты – это тип фишинга. Мы все знаем о фишинге, как это работает и как избежать фишинга. По сути, это киберпреступники, которые склонны устанавливать различные типы приманок с намерением извлечь из вас ценную информацию. В большинстве случаев им нужна ваша информация о финансовых учреждениях, где у вас могут быть счета – банковские учреждения, карточные компании, PayPal и т. Д. Они используют множество методов, чтобы они выглядели как настоящие электронные письма и сообщения.

Что такое спуфинг по электронной почте

Как следует из названия, киберпреступники подделывают электронные письма таким образом, что они, похоже, исходят от того, кому вы доверяете. Что такое подмена электронной почты? Можно определить отслеживание электронной почты как метод, при котором киберпреступники «используют» действующие идентификаторы электронной почты для отправки вам фишинговых писем и сообщений.

Например, вы можете получить электронное письмо от какого-либо финансового учреждения, такого как PayPal или вашего банка. В письме не будет ничего подозрительного, поскольку идентификатор электронной почты связан с PayPal. Единственное отличие, которое вы можете обнаружить в поддельных письмах, заключается в том, что они запрашивают у вас вашу личную и/или финансовую информацию. Он может просто сказать, обновить вашу информацию и попросить вас нажать на ссылку в электронном письме.

Несмотря ни на что, никогда не нажимайте ссылки даже в подлинных письмах, если они просят вас обновить вашу информацию. Введите URL-адрес вручную, а затем выполните необходимые действия. Вы никогда не знаете, какое письмо является просто попыткой фишинга.

Как работает Email Spoofing

Если вам интересно, как кто-либо может отправлять письма с использованием вашего идентификатора электронной почты, потребуется лишь небольшое изменение этих заголовков, чтобы оно показывало, что электронная почта пришла с вашего идентификатора электронной почты. Теперь, если вы получите электронное письмо от своего собственного идентификатора электронной почты, вам станет любопытно или беспокоиться, если идентификатор будет скомпрометирован. Хотя пароль лучше менять, в большинстве случаев это может быть просто подмена электронного письма.

Как уберечься от подделки писем

Большинство правил защиты от спуфинга электронной почты такие же, как и в случае фишинга:

Хотя вышеперечисленное является распространенным явлением, лучший способ защиты от подделки электронных писем заключается в использовании цифровых подписей. Есть много компаний, которые предоставляют электронные подписи электронной почты, в том числе некоторые, которые предоставляют ее бесплатно. Если вы отправите электронное письмо с цифровой подписью, почтовый клиент на стороне получателя проанализирует заголовок для поиска несанкционированного доступа. Если он обнаружит что-то подозрительное, он сообщит вам, когда вы попытаетесь открыть письмо.

В любом случае, если вы получили поддельное письмо, сообщите об этом в соответствующее учреждение. Уведомляя об этом учреждение, вы также можете включить CC в « cert@cert.org », чтобы киберпреступники могли также взглянуть на него.

Некоторые из вас, возможно, захотят прочитать о компромиссе деловой электронной почты здесь.

Что такое спуфинг и как предотвратить спуфинг-атаку

Как правило, основная цель спуфинга – получить доступ к личной информации, украсть деньги, обойти контроль доступа к сети или распространить вредоносное ПО через ссылки на зараженные веб-страницы или зараженные файлы, вложенные в электронное письмо / сообщение. При любой форме общения в Интернете мошенники будут пытаться использовать спуфинг, чтобы попытаться украсть вашу онлайн-личность и ИТ-активы.

Предлагаем вам подробнее узнать о том, как происходит спуфинг, какие существуют типы спуфинг-атак, как определить спуфинг, и как его предотвратить.

Как происходит спуфинг

Термин «spoof» (спуф) в английском языке существует уже более века и относится к любой форме обмана. Однако сегодня он в основном используется в тех случаях, когда речь идет о кибер-преступности. Каждый раз, когда мошенник маскирует себя под другого человека (организацию, сайт, отправитель и пр.), то такой случай – это спуфинг.

Спуфинг может применяться к различным коммуникационным каналам и задействовать различные уровни технических ноу-хау. Чтобы спуфинг-атака была успешной, она должна включать в себя определенный уровень социальной инженерии. Это означает, что методы, которые используют мошенники, способны эффективно обмануть своих жертв и заставить их предоставить свою личную информацию. Мошенники используют методы социальной инженерии, чтобы играть на уязвимых человеческих качествах, таких как жадность, страх и наивность.

Типы спуфинг-атак

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

Идентификатор вызывающего абонента (Caller ID) позволяет получателю телефонного звонка определить личность того, кто звонит. Такой вид спуфинга происходит в тех случаях, когда мошенник использует ложную информацию для изменения идентификатора вызывающего абонента (т.е. мошенник звонит якобы с другого телефона – например, телефон вашего друга). Поскольку спуфинг с подменой идентификатора вызывающего абонента делает невозможной блокировку номера, многие телефонные мошенники используют такой вид спуфинга, чтобы скрыть свой реальный номер телефона, с которого осуществляется данный звонок, чтобы в конечном итоге скрыть свою личность. Иногда мошенники используют ваш код города, чтобы создать впечатление, что звонок местный.

Большинство спуфинг-атак с подменой идентификатора вызывающего абонента происходит с помощью VoIP (Voice over Internet Protocol), который позволяет мошенникам создавать номер телефона и имя идентификатора вызывающего абонента по своему выбору. Как только получатель звонка ответит на звонок, мошенник попытается убедить его предоставить ему требуемую важную информацию.

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой сайта – это тип спуфинг-атаки, в рамках которой мошенник пытается создать опасный (вредоносный) сайт похожим на надежный безопасный сайт (например, известного банка), используя его шрифты, цвета и логотипы. Такой спуфинг проводится путем репликации оригинального надежного сайта с целью привлечения пользователей на специально созданный поддельный фишинговый или вредоносный сайт. Такие «скопированные» сайты, как правило, имеют примерно такой же адрес сайта, как и исходный оригинальный сайт, а потому, на первый взгляд, кажутся обычным пользователям реальными (оригинальными) сайтами. Однако такие «скопированные» сайты обычно создаются для незаконного получения личной информации посетителя сайта.

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Также в качестве адресов электронной почты отправителей могут подставляться те адреса, которые очень похожи на адреса известных вам отправителей (незаметная разница в букве/цифре), либо мошенник может маскировать поле «От» (“From”) с адресом отправителя и в точности указывать тот адрес электронной почты, которому вы можете доверять.

Спуфинг с подменой IP-адреса (IP Spoofing)

Когда мошенник стремится скрыть реальное местоположение в Интернете того места, откуда запрашиваются или куда отправляются данные пользователя/жертвы, то обычно используется спуфинг с подменой IP-адреса. Цель IP-спуфинга состоит в том, чтобы заставить компьютер жертвы думать, что информация, отправляемая мошенником пользователю, исходит из надежного источника, что позволяет вредоносному контенту доходить до пользователя.

Спуфинг с подменой DNS-сервера (DNS Server Spoofing)

Спуфинг с подменой Domain Name System (DNS), также известный как «отравление кэша», используется для перенаправления трафика пользователя на поддельные IP-адреса. Такой метод позволяет перенаправлять пользователей на вредоносные сайты. В рамках такой атаки мошенник меняет IP-адреса DNS-серверов, указанных на компьютере жертвы, на поддельные IP-адреса, который мошенник хочет использовать для обмана жертвы.

ARP-спуфинг (ARP Spoofing)

ARP-спуфинг (Address Resolution Protocol) часто используется для изменения или кражи данных, а также для взлома компьютера жертвы внутри его сессии (подключения). Для этого злоумышленник свяжет себя с IP-адресом жертвы, чтобы иметь возможность получить доступ к тем данным, которые изначально предназначались для владельца этого IP-адреса (т.е. жертвы).

SMS-спуфинг (Text Message Spoofing)

GPS-спуфинг (GPS Spoofing)

Атака типа GPS-спуфинг происходит для «обмана» GPS-приемника, когда передаются поддельные сигналы, которые напоминают настоящие. Другими словами, мошенник притворяется, что находится в одном месте, а на самом деле находится в другом. Мошенники могут использовать такой прием, чтобы, например, взломать GPS в автомобиле и отправить вас по ложному адресу или даже вмешаться в GPS-сигналы кораблей, самолетов и т.д. Любое мобильное приложение, которое полагается на данные о местоположении смартфона, может стать мишенью для такого типа атаки.

Атака посредника или «человека посередине» (Man-in-the-middle Attack, MitM)

Атаки типа Man-in-the-middle (MitM) происходят в тех случаях, когда мошенник взламывает Wi-Fi сеть или создает дублирующую поддельную Wi-Fi сеть в том же месте для перехвата веб-трафика между двумя сторонами подключения (отправитель и получатель трафика). С помощью такой атаки мошенники могут перенаправлять к себе используемую жертвой конфиденциальную информацию, такую как логины, пароли или номера банковских карт.

Спуфинг с подменой расширений файлов (Extension Spoofing)

Чтобы замаскировать вредоносные программы, мошенники часто используют спуфинг с подменой расширений. Например, они могут переименовать файл в «filename.txt.exe», спрятав вредоносную программу внутри расширения. Таким образом, файл, который кажется текстовым документом, на самом деле при его открытии запускает вредоносную программу.

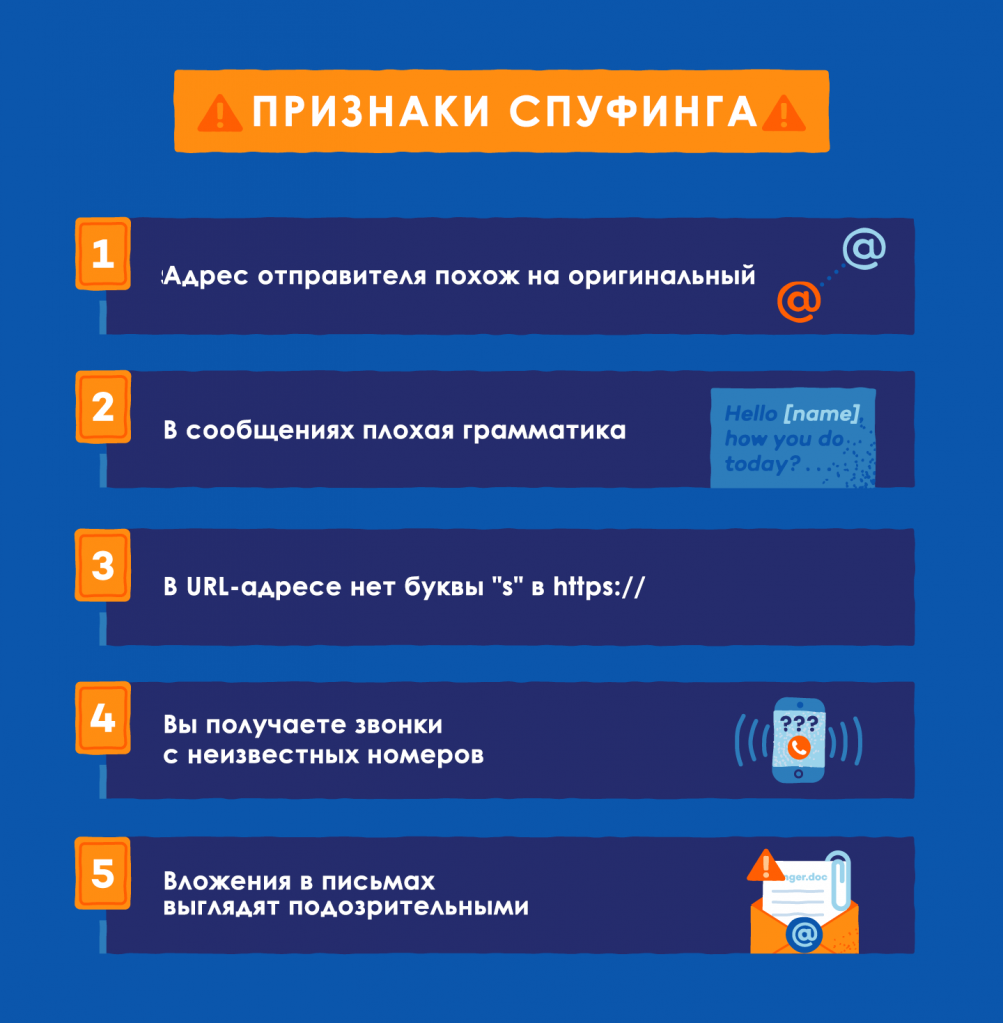

Как узнать, не применяют ли к вам методы спуфинга

Спуфинг с подменой адреса электронной почты (Email Spoofing)

Спуфинг с подменой сайта (Website Spoofing)

Спуфинг с подменой номера вызывающего абонента (Caller ID Spoofing)

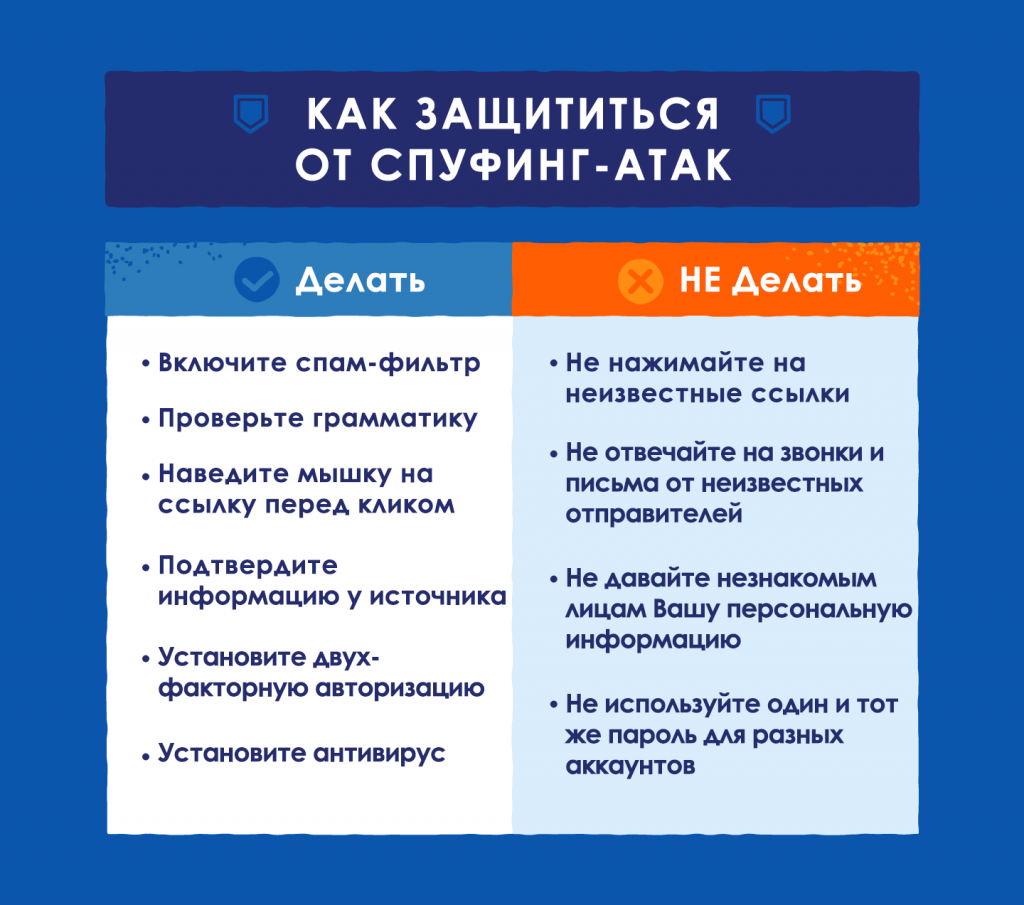

Как защититься от спуфинг-атак

Существует ряд рекомендаций, которым вам следует придерживаться, чтобы защитить себя от спуфинг-атак. Оставайтесь на шаг впереди мошенников с нашими полезными советами, что следует делать, а что делать не следует:

Следует делать

НЕ следует делать

Если вы считаете, что вас обманули, вы можете подать жалобу в центр защиты прав потребителей. Вы также можете обратиться в местное отделение полиции, если потеряли деньги из-за обмана. Также советуем вам использовать антивирусное программное обеспечение, чтобы обезопасить свою цифровую жизнь и защитить себя от обмана и спуфинга.

Что такое электронная почта Spoofing и как защитить себя и оставаться в безопасности 2021

ÐÑÐµÐ¼Ñ Ð¸ СÑекло Так вÑпала ÐаÑÑа HD VKlipe Net

Что такое электронная почта Spoofing

Как следует из названия, киберпреступники обманывают электронные письма таким образом, что они происходят от кого-то, кому вы доверяете. Что такое спуфинг электронной почты? Можно определить отслеживание электронной почты как метод, в котором киберпреступники используют «действительные идентификаторы электронной почты» для отправки фишинговых писем и сообщений.

Например, вы можете получить электронное письмо от какого-либо финансового учреждения, такого как PayPal или вашего банка. В электронном письме не будет ничего подозрительного, поскольку идентификатор электронной почты связан с PayPal. Единственная разница, которую вы можете найти в поддельных электронных письмах, заключается в том, что они запрашивают вашу личную и / или финансовую информацию. Он может просто сказать, обновить вашу информацию и попросить вас нажать на ссылку в письме.

Независимо от того, никогда не нажимайте ссылки даже в подлинной почте, если они просят вас обновить вашу информацию. Введите URL-адрес вручную, а затем выполните необходимые действия. Вы никогда не знаете, какой адрес электронной почты является только попыткой фишинга.

Как работает электронная почта spoofing

Не путать вас здесь, но когда вы отправляете электронное письмо с помощью электронной почты и электронной почты клиенты, веб-почта или клиенты присоединяют заголовокк электронной почте, чтобы получающая почта и клиенты знали путь, по которому он путешествовал, чтобы добраться до получателя. Эти заголовки могут быть легко использованы и отредактированы вручную.

Если вам интересно, как кто-то может отправлять письма с помощью вашего идентификатора электронной почты, для этих заголовков требуется небольшое изменение, чтобы показать, что письмо было отправлено из вашего идентификатора электронной почты. Теперь, если вы получили электронное письмо от своего собственного идентификатора электронной почты, вам станет любопытно или беспокоиться, если скомпрометирован ID. В то время как лучше менять пароль, в большинстве случаев это может быть просто spoofing электронной почты.

Как защитить от электронной почты spoofing

Большинство правил, чтобы защитить себя от подмены электронной почты, такие же, как в случае фишинга:

В то время как вышеприведенное является общим, лучшим способом защиты от подмены электронной почты является использование цифровых подписей. Есть много компаний, которые предоставляют электронные подписи электронной почты, в том числе некоторые, которые предоставляют его бесплатно. Если вы отправляете электронное письмо с цифровой подписью, клиент электронной почты в конце получателей будет анализировать заголовок для поиска несанкционированного доступа. Если он найдет что-нибудь подозрительное, он уведомит вас, когда вы попытаетесь открыть письмо.

В любом случае, если вы получите поддельное письмо, сообщите об этом соответствующему учреждению. Отмечая учреждение, вы также можете включить CC в « [email protected] «, чтобы кибер-преступные ячейки также могли взглянуть на него.

Некоторые из вас могут захотеть прочитать здесь «Коммуникация по электронной почте».

Электронная почта Бомбардировка и способы защиты себя

Что такое ошибка в сердцебиении и как защитить себя и оставаться в безопасности?

Что такое вымогатели и как защитить себя от них

Руководство по технологиям объясняет: что такое вымогатели и как их защитить?

Конкуренты могут отправлять e-mail от вашего имени. Как сделать это невозможным? SPF, DKIM, DMARC — Защита от спуфинга

Любой конкурент или мошенник может подделать e-mail адрес отправителя и рассылать письма от вашего имени.

Как сделать это невозможным?

Есть бесплатный способ, который используют крупные компании. И вы можете также.

Как? Разбираемся с вопросами далее.

Проблематика

Поддельные письма по электронной почте получали практически все пользователи.

Spoofing attack — атака, при которой обманщик успешно маскируется под другого отправителя.

Spoof с английского переводится как обман.

Цели атак самые разные:

Почему? Технически протокол отправки электронной почты не предусматривает аутентификацию пользователей. А значит, нет способа устранить фальсификации на этапе отправки писем.

Никаких проблем нет разослать письма от имени support@google.com или support@yandex.ru. Только поддельные письма от Google или Яндекс блокируются на принимающем сервере.

Если подделать адрес отправителя обычной компании, которая не использует механизмы защиты, то риск успешного завершения атаки определенно есть.

Чтобы почтовые сервера блокировали поддельные письма от конкретного доменного имени надо просто выполнить комплекс мер по защите.

Механизмы защиты доступны для любого сайта бесплатно.

Если вопрос с защитой не решен, то ничего не мешает атакам на бренд завершиться успешно.

Практика показывает, что такие рассылки проводятся часто и являются эффективными. Масштаб:

Как мошенники подделывают письма? При спуфинге цепочка коммуникации подделывается на всех этапах:

Как наносится ущерб? Конкуренты могут сделать e-mail рассылку от вашего адреса электронной почты. В содержании письма указать информацию, которая компрометирует бренд. Или даже устроить провокацию.

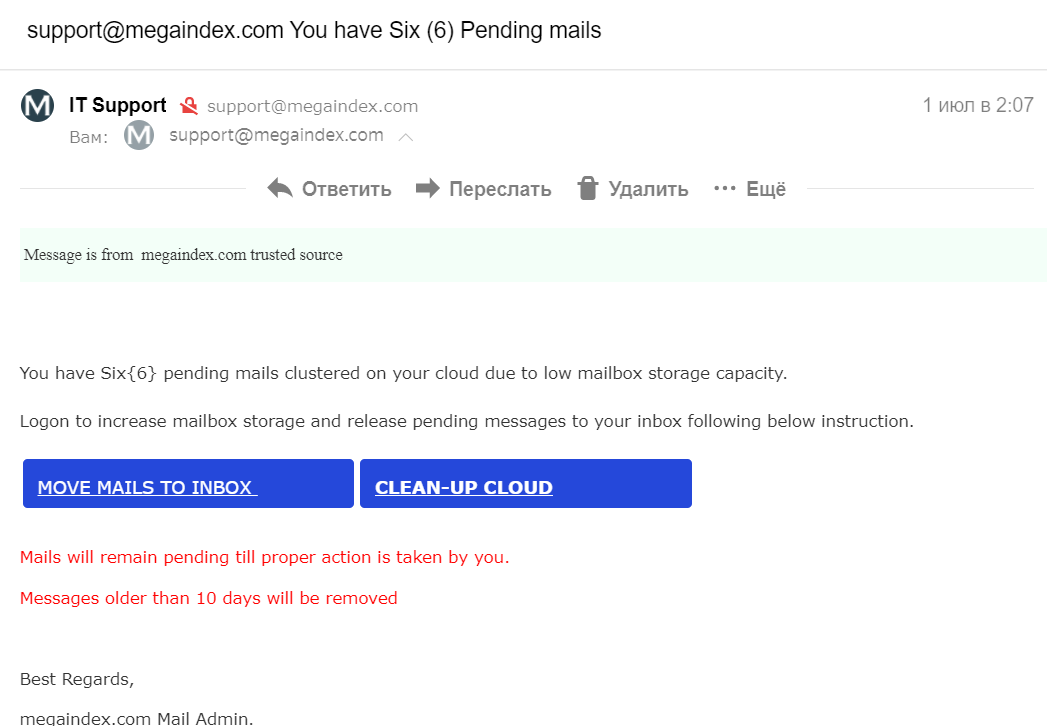

Пример рассылки, которую мошенники использовали, чтобы нанести ущерб MegaIndex:

Попытка атаки завершилась провалом. Аккаунты мошенников в облачных сервисах, используемых для отправки писем были, быстро заблокированы.

Даже если бы рассылка состоялась, письма были бы заблокированы принимающими серверами.

MegaIndex защищен от подобных атак.

Рекомендую защитить свои доменные имена, чтобы исключить все риски.

Как сделать так, чтобы письма от имени определенного доменного имени мог отправлять только владелец?

Разбираемся подробно с механизмами защиты.

Как бороться с фальшивыми рассылками?

Любой достойный сайт должен обладать защитой от рассылок с использованием поддельных электронных адресов.

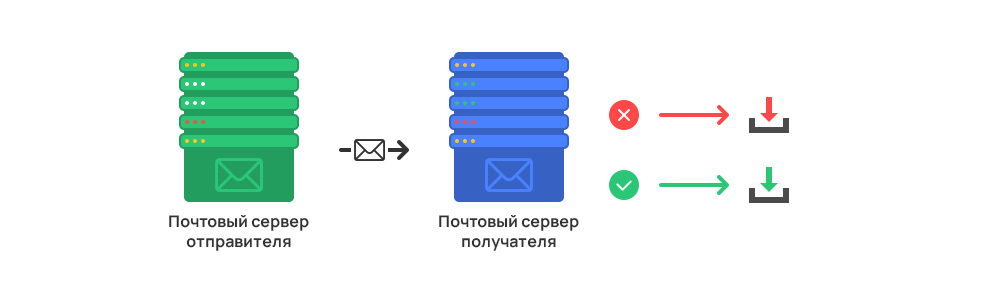

Есть три ключевых механизма для борьбы с поддельными рассылками:

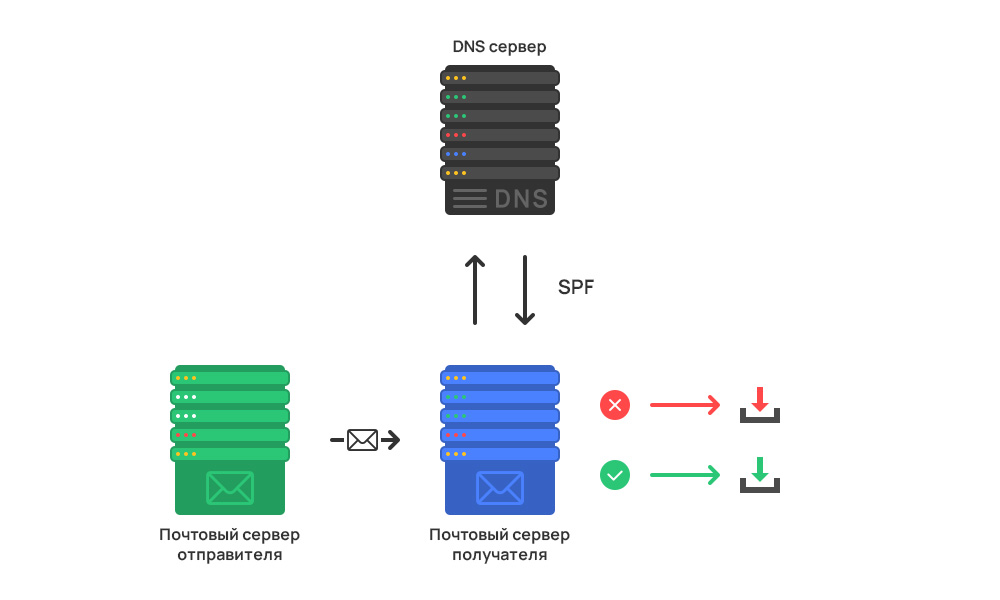

1 — SPF (Sender Policy Framework)

SPF — политика безопасности, которая позволяет задать список допустимых источников для отправки писем.

SPF позволяет проверить подлинность именно источника, с которого отправлено электронное письмо.

Инструкция SPF прописывается в виде строки TXT на сервере доменных имен.

В строке указывается список источников, с которых владелец разрешает отправку электронных писем. К примеру, перечень IP адресов.

Если письмо приходит от сервера с любым другим IP, то авторизация не выполняется.

Полный перечень доступных записей по ссылке — SPF syntax.

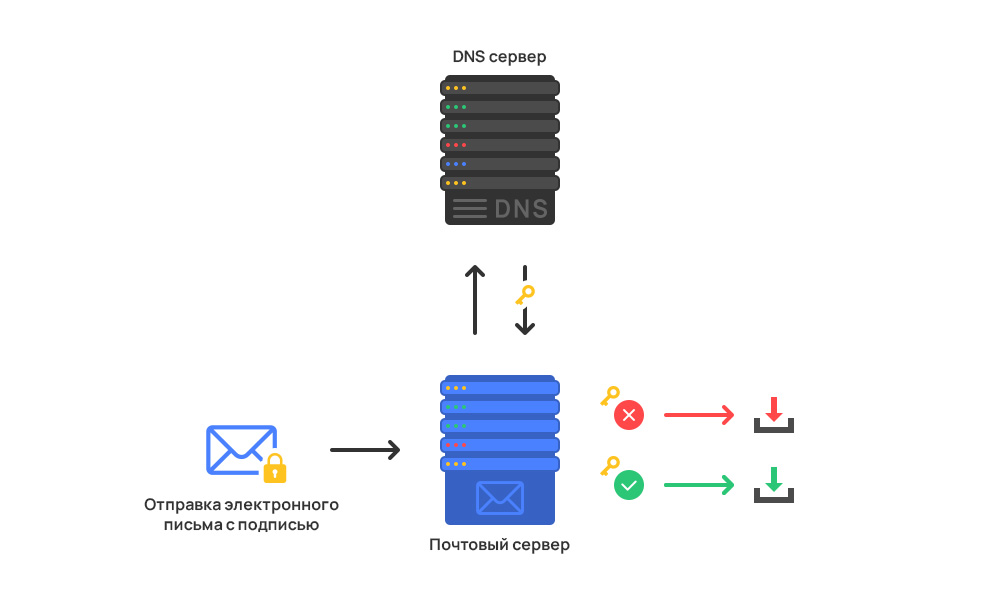

2 — DKIM (Domain Keys Identified Mail)

DKIM — защита адреса электронной почты от подделывания с использованием пары ключей шифрования.

Как работает? Этапы:

Открытый ключ используется принимающим сервером для расшифровки.

Для проверки письма на подлинность требуются оба ключа: DKIM-Signature и Public key. Принимающий сервер сопоставляет контент из BODY и HEADERS.

Если проверка выполняется успешно, то письмо проверяется на спам и направляется во входящие.

Если какого-то из ключей нет или ключ подделан, письмо блокируется.

Закрытый ключ прописывается в технических заголовках, поэтому никакого дополнительного текста в содержании письма не появляется.

Синтаксис строки DKIM:

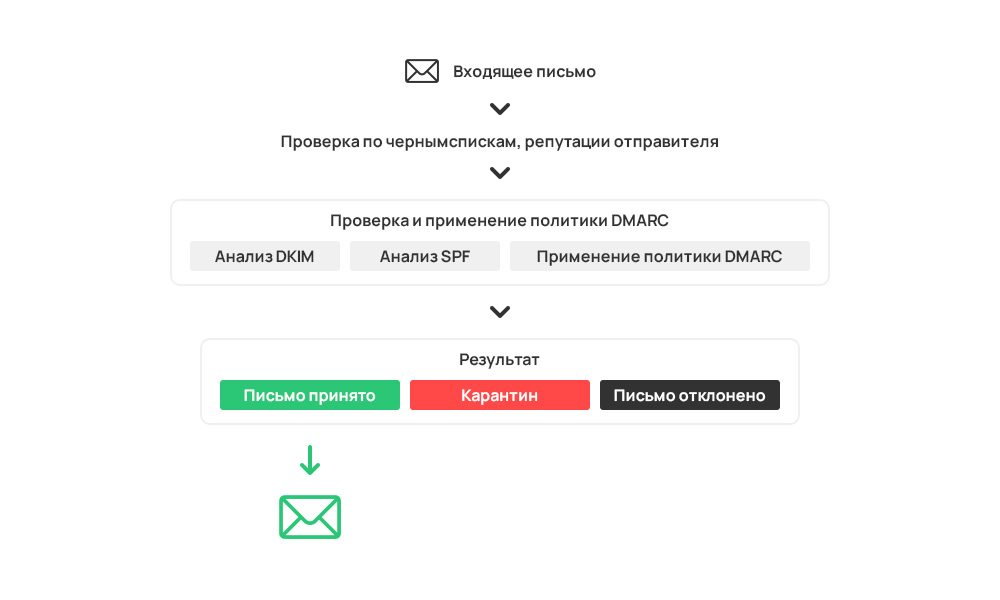

3 — DMARC (Domain-based Message Authentication, Reporting and Conformance)

DMARC — политика для почтовых серверов о принятии мер к скомпрометированным электронным письмам.

Инструкция политики DMARC:

Синтаксис строки DMARC:

Есть другие виды атак.

Часто соперники по поисковой выдаче размещают спамные внешние ссылки на конкурентные сайты, поскольку плохие ссылки мешают продвижению.

Найти опасные ссылки позволяет MegaIndex:

Выводы

Практически в любом бизнесе рассылки электронных писем входят в список главных инструментов коммуникации от имени бренда.

Конкуренты или мошенники могут подделывать e-mail отправителя.

Атака с подменой адреса отправителя называется спуфингом.

Провести атаку просто. Потенциальной риск нанесения ущерба бизнесу и репутации бренда значимый.

Если атака организована мошенниками, обычно целью является хищение персональных данных.

Если атака организована конкурентами, обычно целью является дискредитация бренда или бизнеса.

Важно защитить адрес электронной почты от происков конкурентов.

Для надежной защиты надо использовать связку из механизмов SPF, DKIM, DMARС.

Все бесплатно.

Механизмы поддерживаются почтовыми сервисами Google, Яндекс, Yahoo, Mail.ru, Ukr.net и Microsoft.

Любой способен настроить защиту электронного адреса самостоятельно. Никаких трат не требуется.

Есть вопросы или дополнения по теме? Есть мнения? Напишите в комментариях.

На внедрение не требуется специальных навыков. Если есть интерес к теме, разъясню как создать электронную почту на доменном имени бесплатно и как установить защиту для электронного адреса на практике.

Что такое «Email Spoof».

Что такое «Email Spoof» (почтовая подмена) и является ли она фишинг-атакой. Без сомнений email spoofing – это использующий электронную почту способ мошенничества и обмана. Подмена является наиболее распространённой формой современного мошенничества под названием «фишинг».

Слово подмена означает фальсификацию. В поддельной электронной почте, отправитель намеренно изменяет её части, маскируясь под другого автора. Как правило, имя / адрес отправителя и само тело сообщения вставлены из настоящего источника, как будто письмо пришло из банка или какой либо другой законной компании. Иногда, подменённые электронные письма приходят и от частного лица.

Во многих случаях, поддельный адрес электронной почты является частью фишинга (мошеннической атаки). Но нередок и вариант, при котором поддельный адрес электронной почты используется для продажи поддельного продукта.

Почему мошенники используют email spoofing.

Цель 1: С помощью email spoofing мошенники пытаются получить ваши пароли и логины входа. Основная задача фишинга заставить вас доверять этому электронному сообщению. Перейдя по ссылке из этого сообщения, вы попадёте на ложный (сфальсифицированный) сайт, который будет ловко замаскирован как настоящий веб-сайт онлайнового банка или платной веб-службы. Слишком часто жертвы верят поддельным адресам электронной почты и попадают на ложные сайты.

Как это обычно происходит. Доверяя поддельному сайту, жертва будет вводить свой пароль и логин, правда войти в аккаунт не сможет, а получит сообщение об ошибке, что «веб-сайт недоступен». В это время, мошенники захватят конфиденциальную информацию жертвы, и приступят к снятию её личных средств или, в другом варианте, совершат свои сделки, опять же за счёт жертвы.

Цель 2: С помощью email spoofing спамеры забивают ваш почтовый ящик рекламой. Спамеры изменяют исходный адрес электронной почты, и под видом невинных граждан или компаний используют программное обеспечение для массовой рассылки почты. Цель, как и в фишинге, заставить людей доверять письму настолько, чтобы открыть его и читать находящуюся внутри спам рекламу.

Как фальсифицируется почта.

Нечестные пользователи изменяют различные разделы электронной почты для маскирования отправителя. Примеры свойств, которые фальсифицированных:

ОТВЕТ ДЛЯ: имя / адрес

ОТВЕТ-ПУТЬ: адрес

IP-АДРЕС ИСТОЧНИКА: адрес.

Три первых свойства легко изменить в настройках Microsoft Outlook, Gmail, Hotmail, или любого другого почтового программного обеспечения. Четвёртое свойство, IP-адрес, также можно изменить, но, как правило, для того, чтобы сделать ложный IP-адрес убедительным требуются более глубокие знания.

Делают ли поддельные письма вручную.

Хотя некоторые фальшивые письма действительно сфальсифицированы вручную, подавляющее их большинство создаётся специальным программным обеспечением. Среди спамеров широко распространено использование программ массовой рассылки «ratware». Ratware программы могут создать тысячи целевых адресов электронной почты, подделать исходное письмо, а затем разослать его по этим адресам. Бывает, что ratware программы используют незаконно приобретённые списки адресов электронной почты.